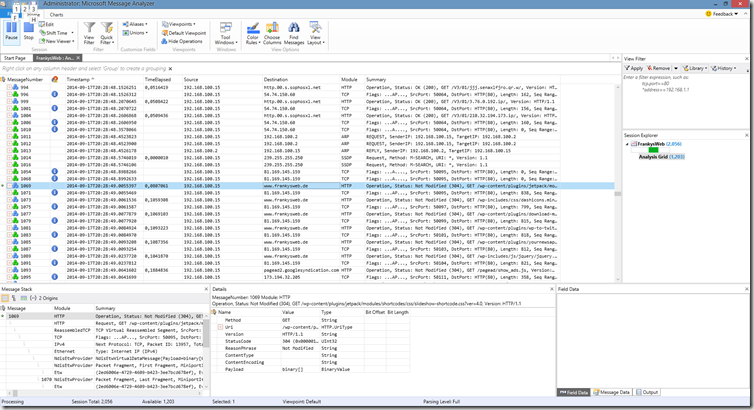

Message Analyzer ist der Nachfolger von Network Monitor. Nicht falsch verstehen: Message Analyzer dient nicht dazu Mails zu analysieren, sondern um ähnlich wie bei Network Monitor oder Wireshark zu schauen was auf der Leitung passiert.

Der große Vorteil von Message Analyzer: Er kann verschlüsselte Verbindungen entschlüsseln, wenn der private Schlüssel verfügbar ist. Damit wird Message Analyzer zu einem super Werkzeug für die Fehleranalyzer. Unter anderem natürlich auch bei Mailproblemen über verschlüsselte Verbindungen.

Hier geht es zum Download: