Update 25.02.2019: Es gibt hier einen neuen Artikel, da dieser Artikel nicht mehr gültig ist.

Update 29.01.2019: Siehe Hinweis/Update am Ende des Artikels. DGNcert ist nicht wie von mir behauptet als vertrauenswürdige Zertifizierungsstelle in Windows hinterlegt. Daher bitte zunächst das Update am Ende des Artikels lesen und dann die Kommentare.

Bisher war Comodo ein zuverlässiger Anbieter von kostenlosen S/MIME Zertifikaten für E-Mail Signatur und Verschlüsselung. Comodo wurde dann zu Sectigo und bietet mittlerweile keine kostenlosen S/MIME Zertifikate mehr an:

Ich habe bisher ein S/MIME Zertifikat von Comodo benutzt, dieses läuft allerdings bald aus. Ich habe mich daher nach einem neuen Anbieter für kostenlose S/MIME Zertifikate umgesehen. Bei DGNcert bin ich dann fündig geworden:

Das DGN bietet kostenlose S/MIME Zertifikate an, die genauso problemlos wie die alten Comodo Zertifikate ausgestellt werden. Hier mal der Selbstversuch, ein kostenfreies S/MIME Zertifikate vom DGN anzufordern:

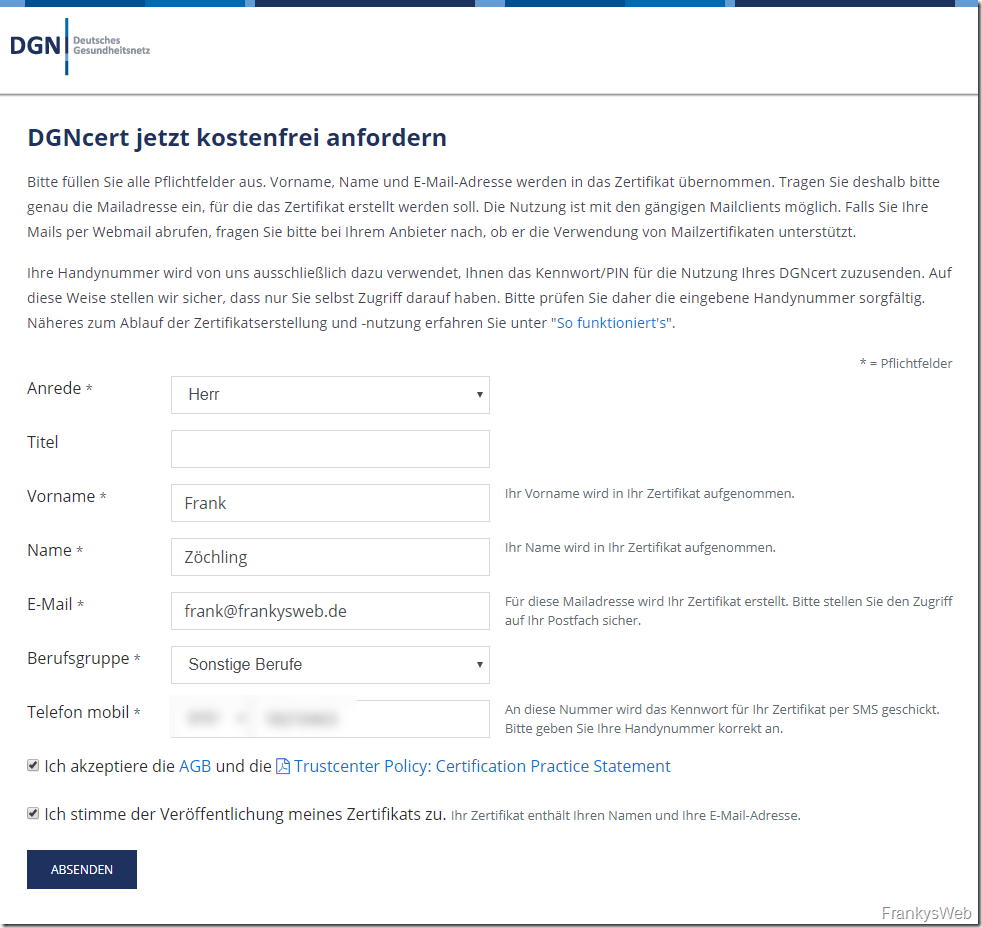

Selbstverständlich müssen ein paar persönliche Daten angegeben werden, diese finden sich auf dem Zertifikat wieder.

Die Handynummer wird für den Versand des Passworts für den privaten Schlüssel benötigt. Hier wird also der private Schlüssel auf den Servern von DGN erzeugt. Es lässt sich hier also nicht nachvollziehen, was mit dem erzeugten privaten Schlüssel passiert. Würde man davon ausgehen, dass DGN den erzeugten privaten Schlüssel speichert, wäre der Anbieter in der Lage verschlüsselte E-Mails zu entschlüsseln:

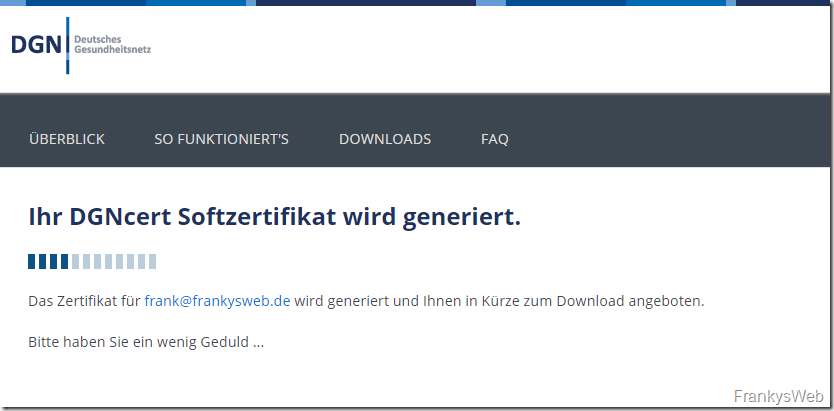

Die Anforderung des S/MIME Zertifikats ist nach der Eingabe der Daten schnell erledigt:

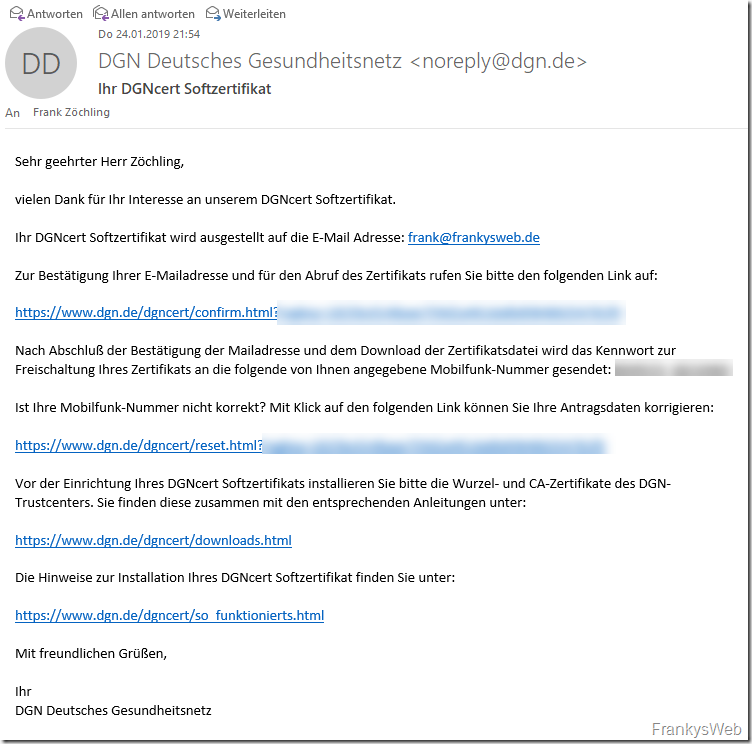

In meinem Fall landete kurze Zeit später eine entsprechende Mail im Postfach:

Nach Aufruf des Bestätigungslinks habe ich auch direkt das Passwort per SMS erhalten und konnte das Zertifikat anfordern:

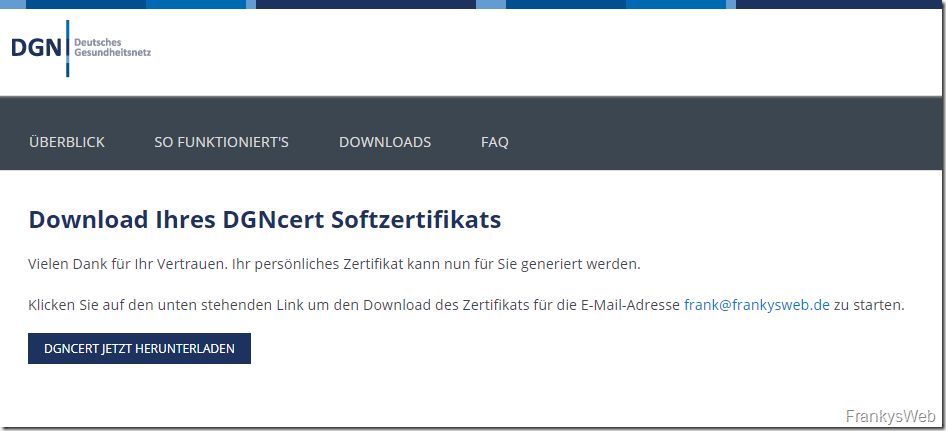

Das DGN erzeugt nun den öffentlichen und privaten Schlüssel und bietet beides kurze Zeit später zum Download an:

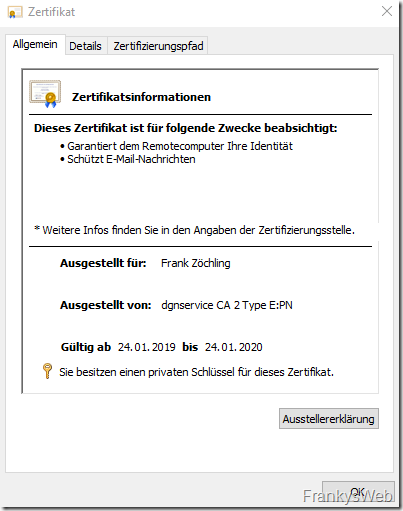

Das Zertifikat konnte ich dann direkt als P12-Datei runterladen. Das Passwort wurde mir direkt per SMS zugeschickt. So sieht nun das erzeugte Zertifikat aus:

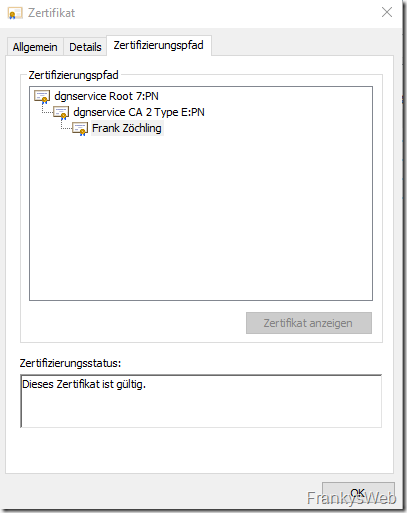

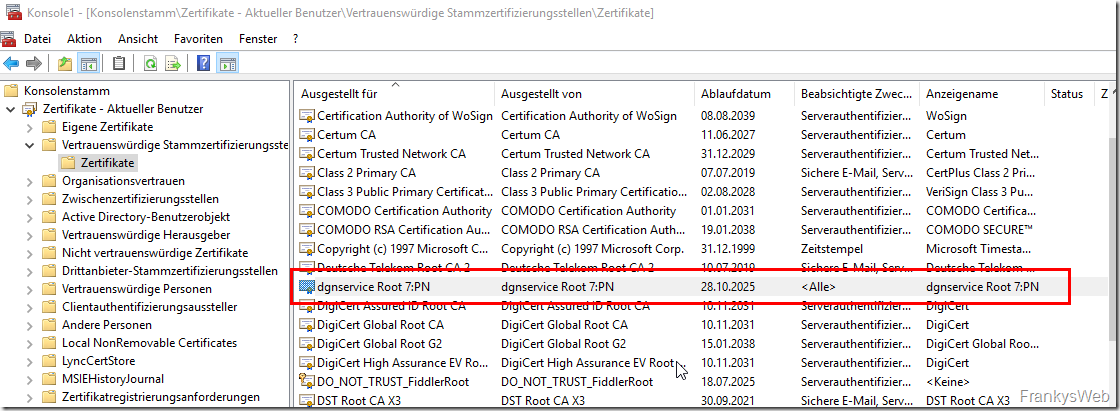

Ausgestellt wurde es von der SubCA “dgnservice CA 2 Type E:PN ” welche von der RootCA “dgnservice Root 7:PN” signiert wurde:

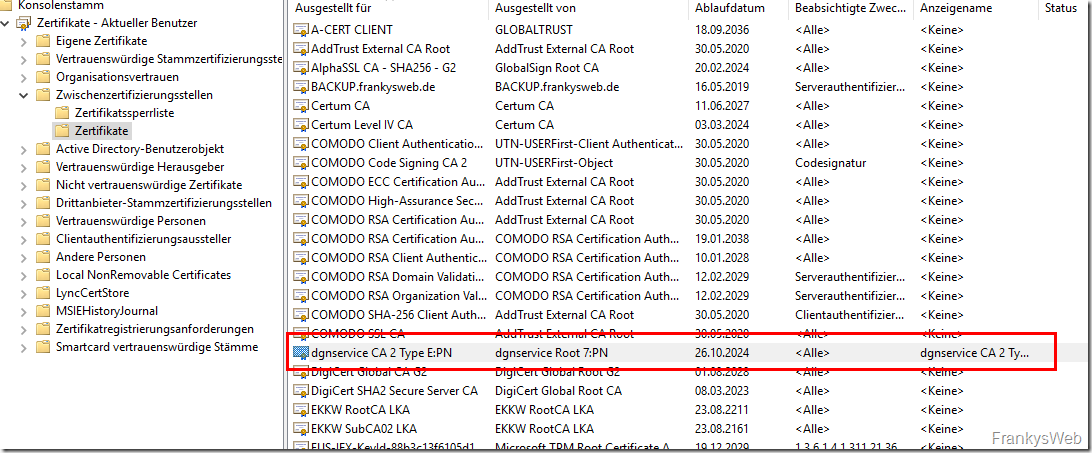

Beide CAs befinden sich bereits im Windows Zertifikatsspeicher und werden als vertrauenswürdig anerkannt, hier einmal das Zertifikat der Zwischen-CA:

Und hier das Zertifikat der Stammzertifizierungsstelle (Root-CA):

Für einzelne S/MIME Zertifikate sind die DGN Zertifikate also ein guter kostenloser Ersatz zu den Comodo Zertifikaten.

Update 29.01.2019: Dank der Kommentare bin ich darauf aufmerksam geworden, dass ich hier eine Falschaussage getätigt habe.

DGNcert ist keineswegs als vertrauenswürdige Zertifizierungsstelle in Windows enthalten. Die Zertifikate der CA werden während der Erstellung des S/MIME Zertifikats hinzugefügt. Dies bedeutet, dass ein S/MIME Zertifikat zwar auf dem eigenen Rechner gültig ist, aber nicht beim Empfänger.

Zwar bekommt man bei DGNcert ein kostenloses S/MIME Zertifikat, dieses ist aber aus Sicht des Empfängers unter Umständen genauso vertrauenswürdig wie ein selbst erstelltes S/MIME Zertifikat (im Prinzip also gar nicht). Zwar können somit signierte und verschlüsselte Mails ausgetauscht werden, der Empfänger wird aber eine Warnung angezeigt bekommen.

Der bessere Weg ist also, wie in den Kommentaren richtig dargestellt, ein noch immer verfügbares kostenloses S/MIME Zertifikat von Comodo anzufordern.

Ich möchte mich für diesen Fehler entschuldigen und gelobe in Zukunft Besserung. Vielen Dank für Kommentare, ohne die mir mein Fehler wahrscheinlich nicht aufgefallen wäre!

Update 19.02.2019: Leider bietet der neue Eigentümer der Comodo CA (Sectigo) nun auch keine kostenlosen S/MIME Zertifikate mehr an. Ich werde mal auf die Suche gehen, ob es noch einen alternativen Anbieter gibt.

Update 25.02.2019: Es gibt hier einen neuen Artikel, da dieser Artikel nicht mehr gültig ist.

NSP sperrt bei mir DGNCert-Mails, die mit diesem DGN Zertifikat eingehen, weil die Sperrliste fehlt.

Suche grad ne Lösung.

Verschlüsselt senden an mein GMX-Postfach (mit eigener Mail-Domain) klappt aber schon mal.

Hallo zusammen,

ein seriöser Partner für die Erzeugung kostenfreier Zertifikate ist der italienische Web-Hosting-Provider Actalis.

https://extrassl.actalis.it/portal/uapub/freemail?lang=en

Ich habe es gerade noch genutzt und funktioniert auch.

Beste Grüße

Konstantin Gall

Signierungs-CA durch „Actalis“, welche keine Stammzertifzierungsstelle in Windows-10 ist.

Nein und Nein :-/ leider nicht.

SMIME-Zertifikate kosten eigentlich immer Geld. Ich hoffe ja, dass Lets Encrypt auch mal SMIME-Certs ausstellt aber aktuell leider nicht. Ist aber auch nicht so einfach, denn man muss ja selbst aktiviert werden und sollte den privaten Key auf jeden Fall beibehalten. Ich will in meinem Keyring nicht allen Monate ein neues Keypaar haben um meine gesendeten Mails zu lesen.

Exchange kann serverseitig kein SMIME. Man kann es nur mit Outlook auf dem Client machen (ist aber unpraktisch wenn man mehrere Clients nutzt). Dafür gibt es SMIME-Gateways, die aber Geld kosten. Wobei man da auch vielleicht genau hinschauen sollte, da die dann ja alle „privaten Keys“ haben.

Hallo Zusammen,

gibt es auch kostenlose Zertifikate für kleine Unternehmensgruppen bis 30 Mitarbeiter und kann so ein zertifikat dann in die Exchange umgebung integriert werden damit die abgehenden Mails automatisch Signiert sind?

Gruß

Daniel

Als Alternative bietet sich noch https://volksverschluesselung.de/ an. Ich habe damit bisher sehr gute Erfahrungen gemacht und es ist auch für nicht so versierte Anwender sehr einfach sich ein Zertifikat erstellen zu lassen und dies dann über die Software von denen überall passend zu installieren.

https://www.cacert.org/index.php?id=0&lang=de bietet kostenlose S/MIME-Zertifikate an.

Die können jeweils um 2 Jahre verlängert werden.

Nachteile:

Man muss sich registrieren und einmalig durch typischerweise zwei Assurer persönlich ausweisen.

Das Stammzertifikat ist nicht in den üblichen Zertifikatsspeichern enthalten.

Hallo all,

auf die bin ich per Zufall gestoßen, ein italienischer Anbieter, man kann die relevanten Seiten auch auf englisch schalten.

Die Certs sind von Actalis und die CA ist aber mind. Windows 7 bekannt. Dazu dann Linux Distros.

E-Mail eingeben, absenden. Die Formularseite bleibt offen.

Man erhält einen Schlüssel, den man auf der immer noch offenen Formularseite eingibt.

Das Passwort für das Zertifikat erscheint auf der Bestätigungsseite, unbedingt notieren.

Das S/Mime Cert kommt per Mail

Die gültigkeit beträgt 1 Jahr

https://extrassl.actalis.it/portal/uapub/freemail

actalis.it erzeugt ebenfalls den Private Key serverseitig und NICHT im Client! Also Finger weg!

Langsam gehen die Optionen für freie S/MIME-Zertifikate aus.

Gruß

Hallo und danke für die Informationen, jedoch hat secorio jetzt wohl doch den Dienst zum free SMIME eingestellt.

Hallo Christian,

ja, leider ist nun der Link zu den kostenlosen S/MIME Zertifikaten von Sectigo offline. Schade, vielleicht wird es ja noch mit ACME in Zukunft möglich sein:

https://datatracker.ietf.org/doc/draft-ietf-acme-email-smime/

Gruß,

Frank

Ja, bei sectigo/comodo (https://secure.comodo.com/products/frontpage?area=SecureEmailCertificate) bekommt man noch freie Zertifikate, aber die sind aber ab heute nur noch 30 Tage gültig. Das macht die Sache unpraktikabel.

Hallo Franky,

der oben genannte Link führt inzwischen zu einer „Page Not Found“ Seite.

Scheinbar wird kein kostenloses S/MIME Zertifikate mehr angeboten.

Gruß

ebenfalls

Frank

Also bei mir kommt beim Versuch das Sectigo Zertifikat zu installieren nur die Meldung: Attempting to collect and install your Free Certificate..und nix passiert

Bernd

Off Topic:

Wie muss ih bei den Zertifikaten vorgehen bei einem Outloo Profil mit 2 Postfächern und zwei Mailadressen?

Gruß

Bernd

Ich bin verwirrt: Im Artikel ist die Rede davon, dass man von Comodo keine S/MIME Zertifikate mehr erhalten kann, nachdem sie aufgekauft wurden. In den Kommentaren ist dann hier aber ein Link, über den man angeblich S/MIME Zertifikate von Secorio bekommen soll, der Link führt aber zu einer Seite wo man von Comodo ein S/MIME Zertifikat erhalten soll…

Soweit ich weiss, ist Lets Encrypt auch dran SMIME bald auszustellen. dann wird es noch mal einfacher. Alle „Kostenfreie CA’s haben absichtlich verschiedene Einschränkungen. Sie müssen sich ja rechnen. Dazu gehört z.B. dass bei einigen kein Renew möglich ist. Man hat also jedes Jahr dann einen neuen Private/Public Key paar und muss die alle ewig mitziehen, wenn man alte empfangene Mails lesen will.

Was bei DGN stört ist weniger die fehlende RootCA sondern dass der private Key bei der CA erstellt wird. Das ist ein No Go und widerspricht allen Überlegungen. Und ne RootCA, die grade mal 5 Jahre gültig ist? Da passt einiges nicht.

Hallo,

also auf meinen privaten Systemen und auch in der Firma ist „dgnservice Root 7:PN“ NICHT im Zertifikatsspeicher drin. Auch das automatische SMIME-Verify der empfangenden Sophos schlägt fehl, weil die CA dort auch nicht existiert.

cu,

Dino

Hallo Dino, Hallo Justin, Hallo Frank,

Schande auf mein Haupt. Ihr habt Recht, DGNcert ist keine TrustedRootCA, somit ist dieser Artikel natürlich falsch!

Dies habe ich erst durch eure Kommentare festgestellt. Ich habe daher den Artikel aktualisiert und entsprechende Hinweise hinzugefügt.

Grüße mit gesenktem Haupt,

Frank

Hey Frank,

ich hab das gerade auch mal probiert. Bei mir wurde die Root CA vom DGN installiert. Vorher war die CA nicht im Zertifikatsspeicher von Windows.

Soll das so? :)

Viele Grüße,

Justin

Über den Link bekommt man immer noch ein kostenloses Zertifikat von secorio:

https://www.instantssl.com/ssl-certificate-products/free-email-certificate.html –> GET NOW

Bei secorio.de besteht noch immer die Möglichkeit, die kostenlosen S/MIME Zertifikate zu bekommen.

Lieber Franky, vielen Dank für diesen Tipp (und für alle anderen hilfreichen Blogbeiträge in der Vergangenheit!). Deine Beiträge haben mir schon soo oft weitergeholfen. :) Weiter so!

Hallo Franky, da kann ich mich nur anschließen. Besten Dank!

Gruß

Hendrik