Im zweiten Teil der Artikelserie „Einrichtung einer Hybrid Umgebung“ geht es zunächst um die Vorbereitungen für den Exchange Hybrid Modus. Der Microsoft 365 Tenant muss dazu entsprechend eingerichtet werden und Azure AD Connect installiert und konfiguriert werden. Die dazu nötigen Schritte sind in diesem Artikel beschrieben.

Die Einrichtung des Micosoft 365 Tenants ist in der Regel schnell erledigt, hier wird allerdings Zugriff auf den Hoster der Domain benötigt. Die entsprechenden Zugangsdaten für den Hoster und dessen DNS sollte man also besser griffbereit haben.

Microsoft 365 Tenant vorbereiten

Als erstes ist ein Microsft 365 Tenant mit entsprechenden Lizenzen (Pläne) erforderlich. Für eine Exchange Hybrid Umgebung wird ein Microsoft 365 Abo mit dem Exchange Online Feature benötigt. Exchange Online ist bis auf dem F1 Plan in jedem Microsoft 365 Abo enthalten, daher kann man bei der Auswahl der entsprechenden Lizenzen eigentlich nichts falsch machen. Die Lizenzen lassen sich innerhalb eines Tenants mischen, die PowerUser könnten beispielsweise E3 oder E5 Pläne bekommen, während der „normale Benutzer“ nur günstigere Lizenz mit weniger Features bekommt. Einen Vergleich zwischen den Plänen findet sich hier:

Tipp: Die Microsoft 365 Pläne müssen nicht zwingend direkt von Microsoft eingekauft werden. Es kann sich lohnen die Pläne über einen Cloud Solution Provider (CSP) zu beziehen. CSPs können die Pläne in der Regel etwas günstiger anbieten und ggf. auch mit Dienstleistung und KnowHow unterstützen. Für Testumgebungen bietet Microsoft außerdem kostenlose Testversionen an und im Microsoft Visual Studio Abo sind ebenfalls 25 E5 Developer Pläne enthalten.

Sobald man entsprechende Pläne erworben hat, wird der Tenant angelegt, auf diesen Tenant lässt sich dann mittels des „Microsoft 365 Admin Center“ zugreifen. Das Admin Center findet sich unter folgende URL:

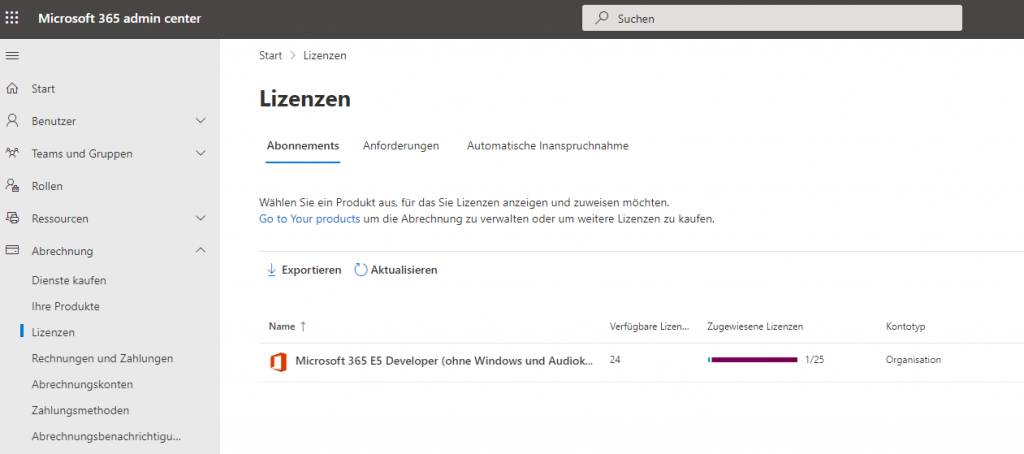

Nach der Anmeldung finden sich die erworbenen Lizenzen / Pläne unter dem Punkt „Abrechnung / Lizenzen“:

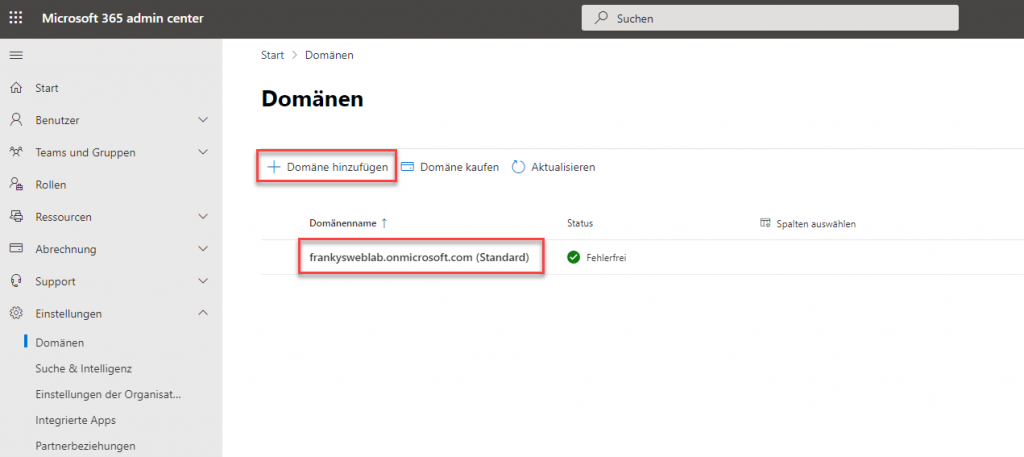

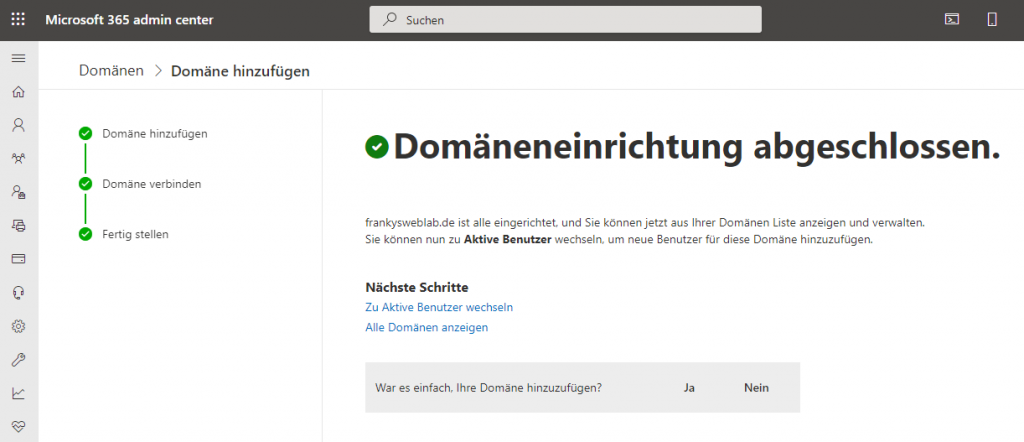

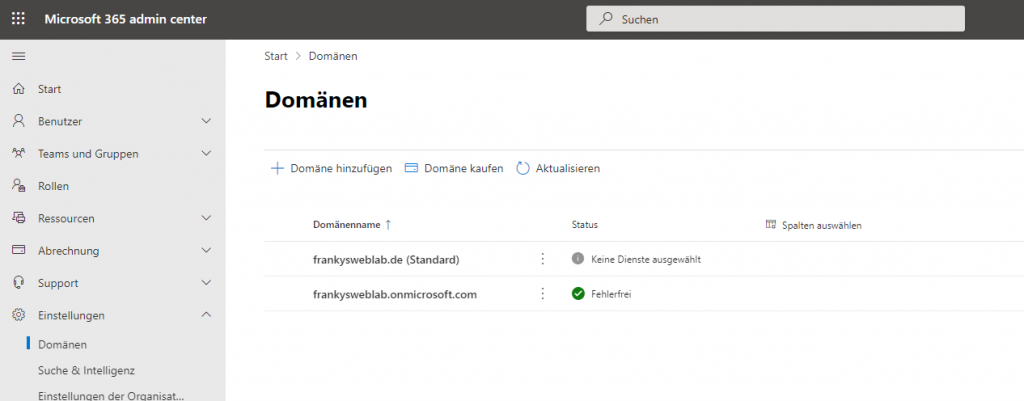

Für eine Exchange Hybrid Umgebung ist im Tenant selbst nur wenig Konfigurationsarbeit zu erledigen. Im wesentlichen ist es ausreichend die SMTP Domain(s) zu registrieren. In meiner Lab Umgebung verwende ich nur die SMTP Domain frankysweblab.de, daher muss ich auch nur diese Domain zum M365 Tenant hinzufügen. Die Domains lassen sich unter dem Punkt „Einstellungen / Domänen“ hinzufügen:

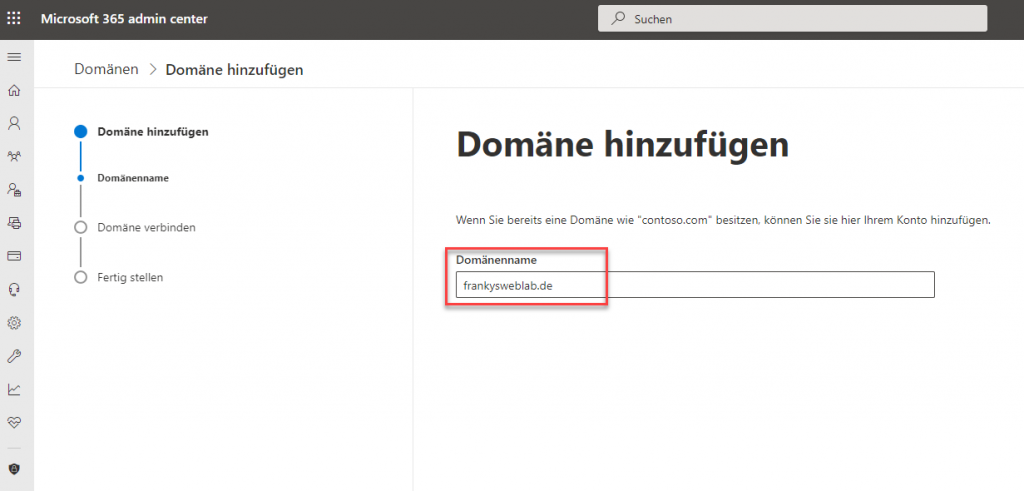

In der Übersicht der Domänen findet sich bereits eine Standard Domain welche auf den Namen .onmicrosoft.com endet. Dies ist der Name des Azure Active Directory, welches bei der Bereitstellung des Tenants automatisch angelegt wurde. Mittels „Domäne hinzufügen“ lassen sich nun weitere Domänen hinzufügen, in meinem Fall also die Domain „frankysweblab.de“:

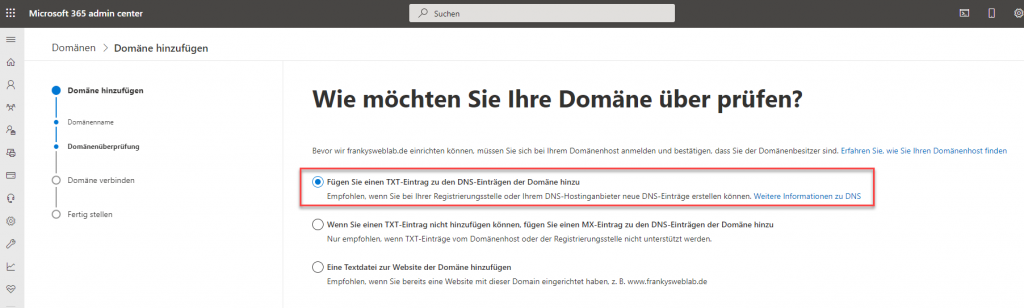

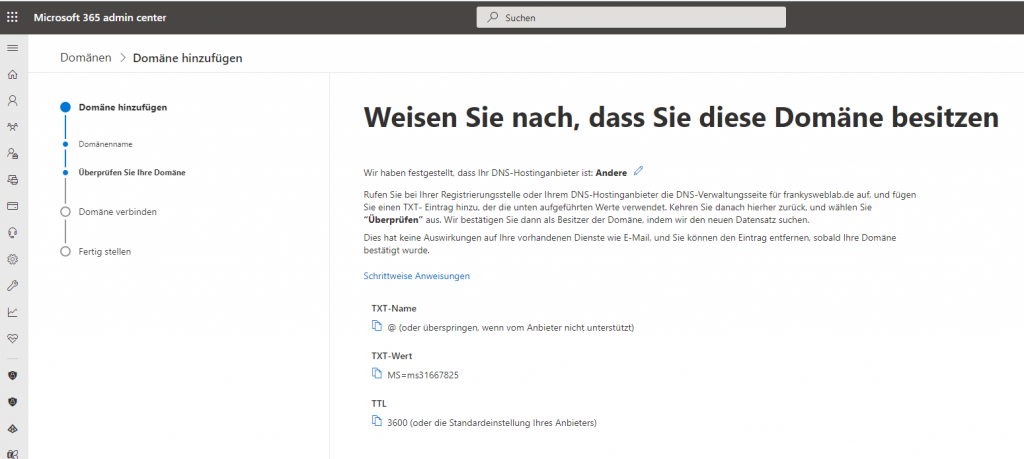

Im nächsten Dialog des Assistenten muss die Domain überprüft werden. Eigentlich wird hier nur geprüft, ob man auch der Eigentümer der Domain ist. Damit die Domain durch Microsoft überprüft werden kann, reicht es einen DNS TXT Record im öffentlichen DNS einzutragen:

Im nächsten Dialog des Assistenten wird der nötige DNS TXT Eintrag angezeigt. Dieser DNS TXT Record muss nun beim Hoster der Domain angelegt werden:

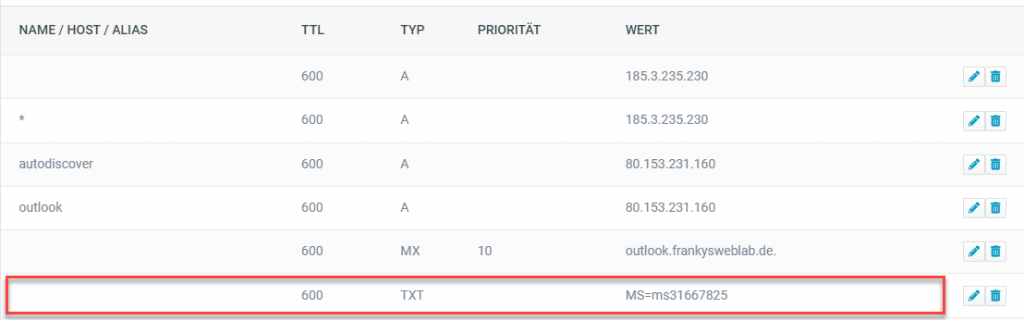

Diesen TXT Eintrag habe ich nun bei meinem Hoster vorgenommen, je nach Hoster sieht dies natürlich etwas anders aus:

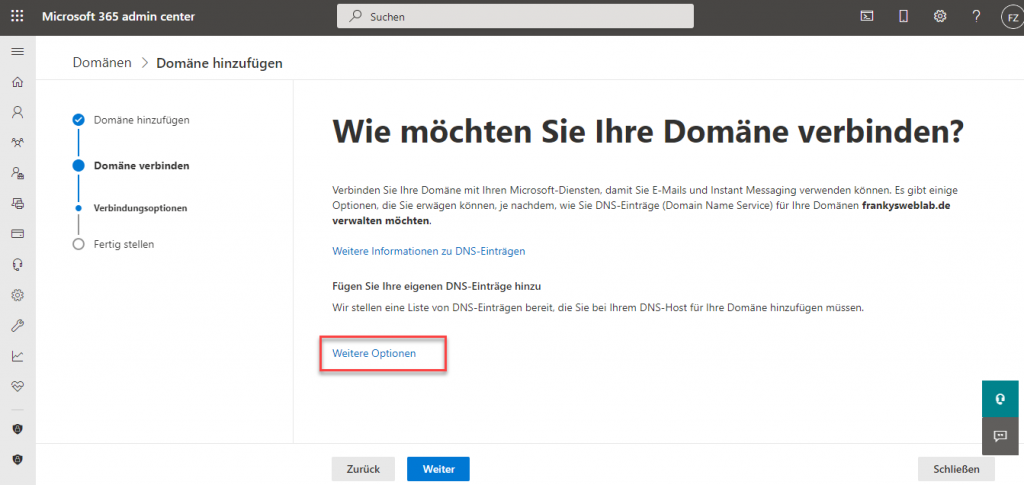

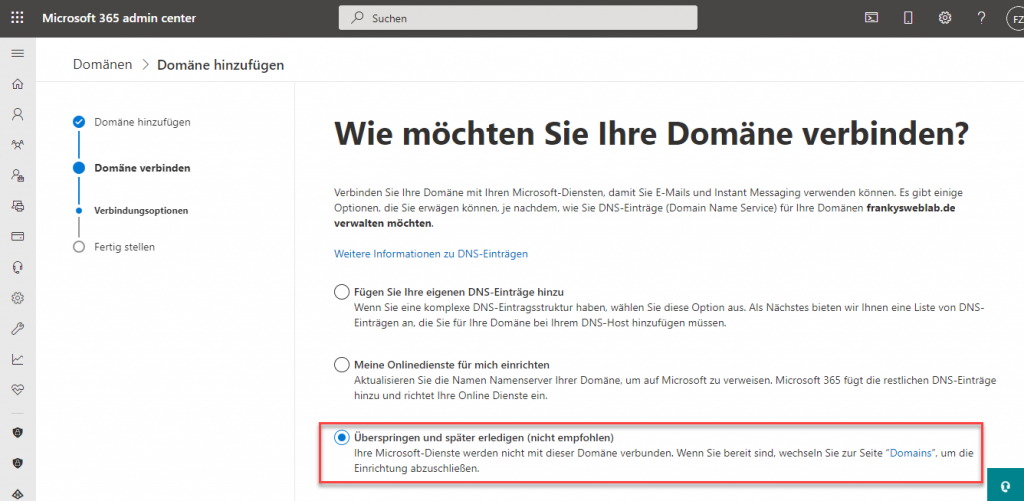

Bei dem Punkt „Verbindungsoptionen“ habe ich zunächst „Weitere Optionen“ ausgewählt:

Nach der Einrichtung der Domain, wird die zu erst eingerichtete Domain zu neuen Standard Domain. Die restliche Konfiguration wird erst später wichtig.

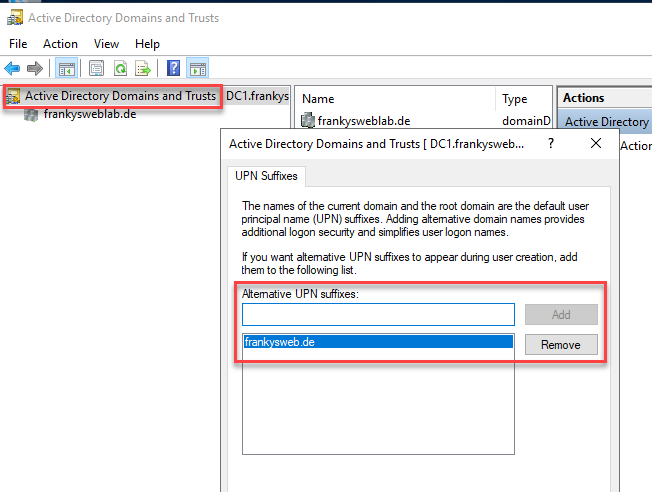

Optional: Non Public Domains (.local / .firma / .company)

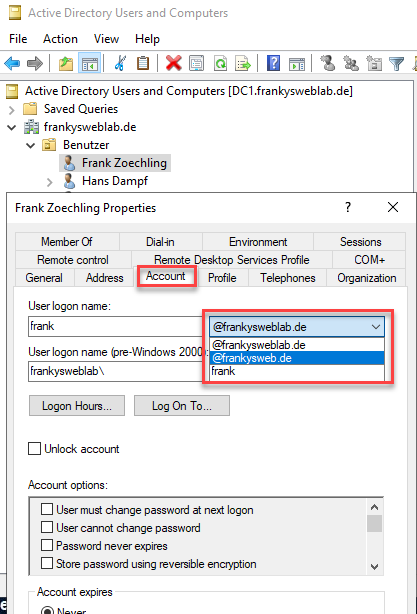

Viele Unternehmen haben bisher nicht auflösbare Domains für das Active Directory verwendet, Beispielsweise firmenname.local, firma.company oder firma.intern. Diese Domainnamen sind nicht eineindeutig und lassen sich nicht durch das öffentliche DNS auflösen, somit können diese Domainnamen auch nicht für Microsoft 365 verwendet werden. Damit auch ein ActiveDirectory mit .local o.ä. im Namen mit Microsoft 365 genutzt werden kann, muss zunächst ein „Alternate UPN suffix“ angelegt werden:

Für ein Active Directory mit dem Namen frankysweb.local lässt sich beispielsweise der Alternative UPn Suffix frankysweb.de eintragen. die Domain frankysweb.de lässt sich dann wie oben beschrieben in Microsoft 365 verwenden und hinzufügen.

Wenn ein alternative UPN genutzt wird, muss der entsprechende Suffix allen Microsoft 3655 Benutzern zugewiesen werden:

Sobald alle Benutzer mit dem neuen Suffix versorgt wurden, kann mit dem nächsten Schritt weiter gemacht werden.

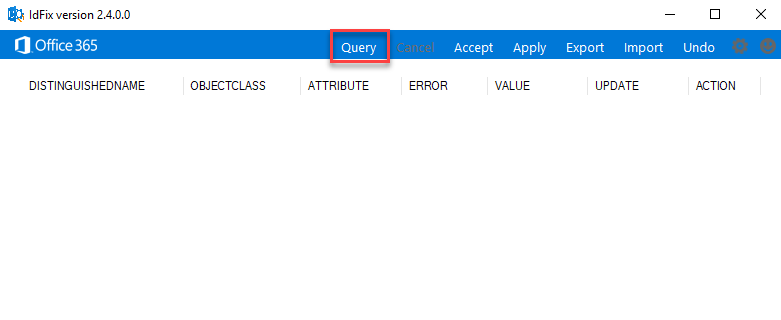

Probleme mit IdFix erkennen und beheben

Da nun der Tenant schon soweit eingerichtet ist und als nächstes die Installation von Azure Active Directory Connect ansteht, sollte man vorab prüfen, ob es ggf. problematische Benutzer oder Gruppen gibt, bei denen die Synchronisation mittels AAD Connect fehlschlagen wird. Das kleine Microsoft Tool IdFix hilft dabei, solche Konten zu identifizieren und die Probleme zu beheben. IdFix kann hier runtergeladen werden:

IdFix erkennt die häufigsten Probleme mit Benutzern und Gruppen und schlägt auch praktischer Weise direkt eine Lösung vor. Auch eine Massenbearbeitung ist möglich. Es schadet also nicht das Tool zu verwenden und ggf. Probleme vorab zu beheben.

Wenn keine Probleme mehr angezeigt werden, kann mit der Installation von Azure Active Directory Connect weiter gemacht werden.

Azure Active Directory Connect

Nachdem der Microsoft 365 Tenant eingerichtet wurde, kann nun „Azure Active Directory Connect (AADConnect)“ installiert und konfiguriert werden. Mittels AADConnect werden die Benutzerkonten und Gruppen aus dem On-Prem Active Directory zu Azure Active Directory synchronisiert. Somit können sich die Benutzer mit Ihren on-Prem Active Directory Benutzernamen und Passwort an Microsoft 365 anmelden. AADConnect ist Voraussetzung für eine Exchange Hybrid Umgebung.

AADConnect kann hier runtergeladen werden:

In meiner Lab Umgebung installiere ich AADConnect auf dem Domaincontroller DC1, in einer produktiven Umgebung würde ich hier allerdings einen separaten Server wählen.

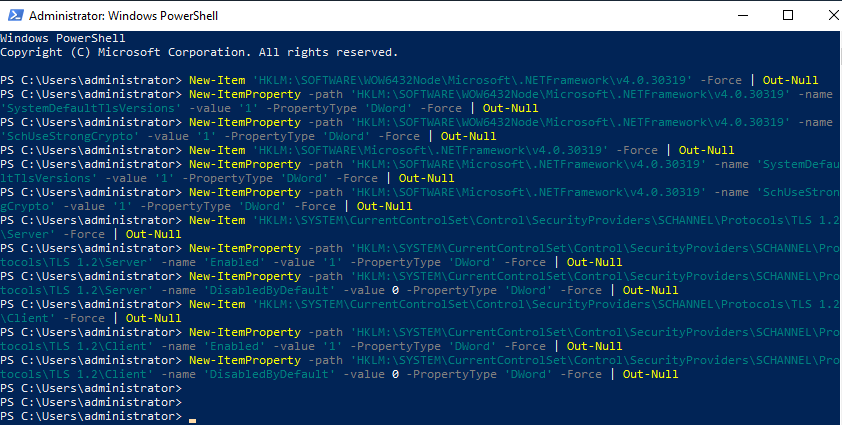

Damit AADConnect installiert werden kann, muss TLS1.2 aktiviert sein. Wenn TLS1.2 nicht bereits aktiviert ist, lässt es sich mit dem folgenden PowerShell Script aktivieren:

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -name 'SystemDefaultTlsVersions' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -name 'SchUseStrongCrypto' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -name 'SystemDefaultTlsVersions' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -name 'SchUseStrongCrypto' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'Enabled' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'DisabledByDefault' -value 0 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'Enabled' -value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'DisabledByDefault' -value 0 -PropertyType 'DWord' -Force | Out-Null

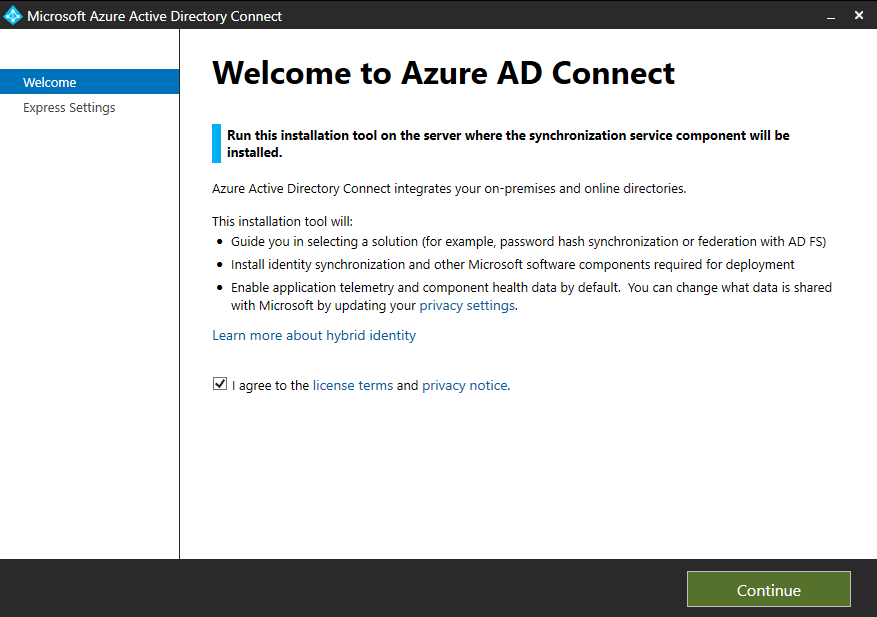

Die Installation von Azure AD Connect ist schnell erledigt:

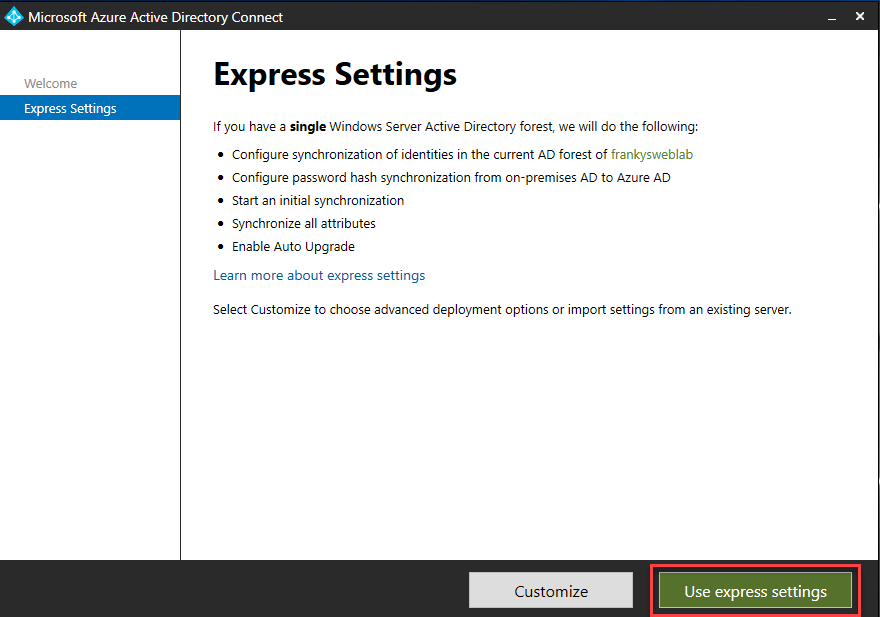

Die „Express Settings“ synchronisieren alle lokalen AD Konten und aktivieren die „Password Hash Synchronization“. Ganz konkret bedeutet dies, dass alle lokalen Konten und die Password Hashes (nicht die Klartext Passwörter) zu Azure Active Directory synchronisiert werden. Bei Bedarf lassen sich die zu synchronisierenden Benutzer Konten anhand von Gruppen oder OUs filtern (Schaltfläche „Customize“). Auch ist es möglich die Password Hash Synchronisation durch die Pass-Through Authentication zu ersetzten. Für die meisten dürfte Password Hash Sync aber die einfachste Möglichkeit darstellen:

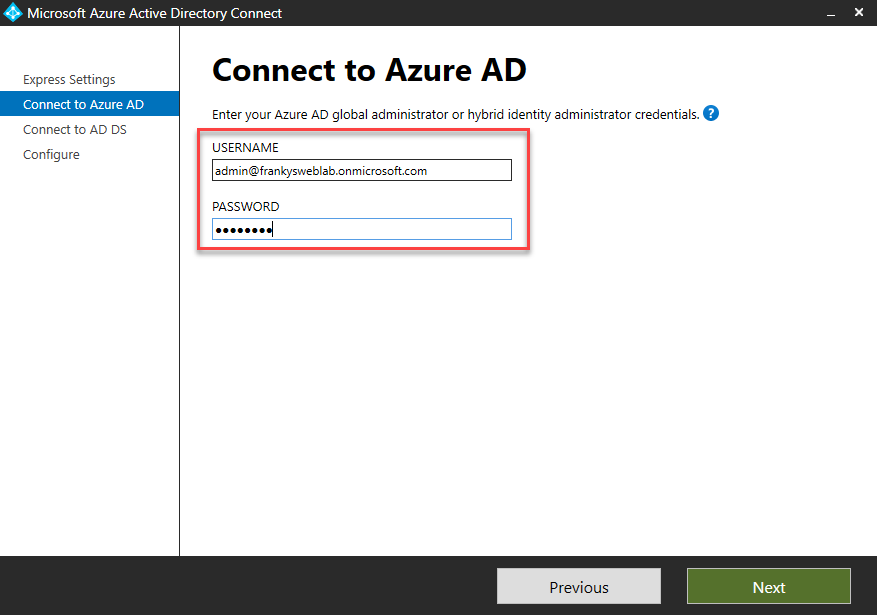

Im nächsten Schritt muss die Verbindung zu Azure Active Directory hergestellt werden. Hier kann der globale Admin genutzt werden, welcher bei der Installation des M365 Tenats verwendet wurde:

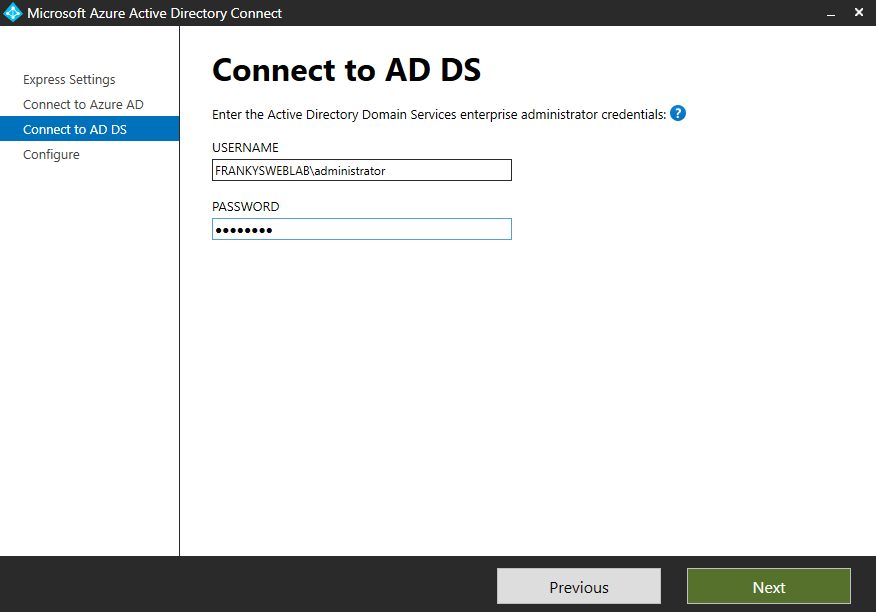

Auch die Anmeldeinformationen eines Administrators der Mitglied der Gruppe „Enterprise Admins“ ist würd für die Verbindung mit dem lokalen AD benötigt. Hier muss nicht extra ein Service Account eingerichtet werden, denn AADConnect erstellt während der Installation ein „Managed Service Account“:

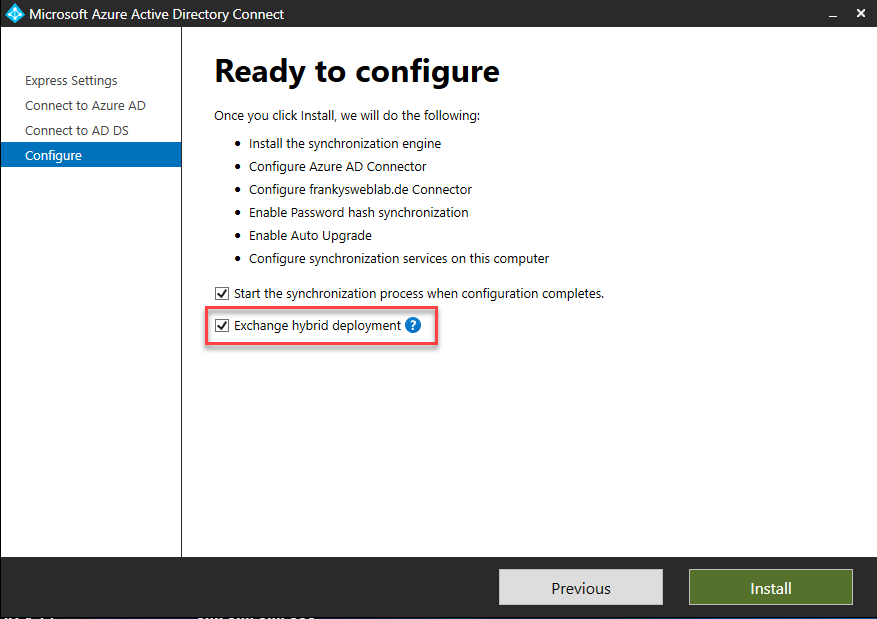

Im letzten Dialog vor der Installation ist es wichtig, dass die Checkbox „Exchange hybrid deployment“ aktiviert wird:

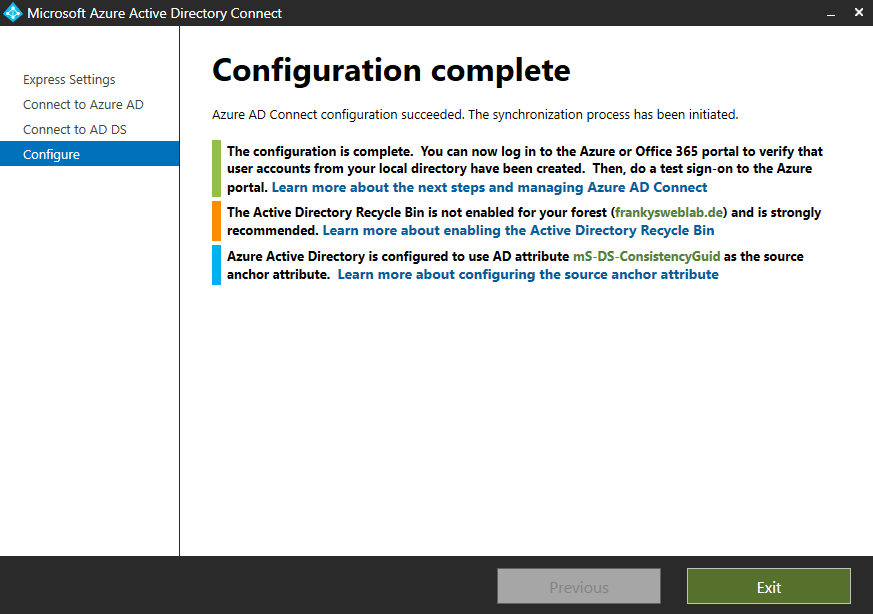

Nach der Installation wird noch eine kleine Zusammenfassung angezeigt. Falls wie bei mir der „AD Papierkorb“ noch nicht aktiviert wurde, sollte dies nun nachgeholt werden:

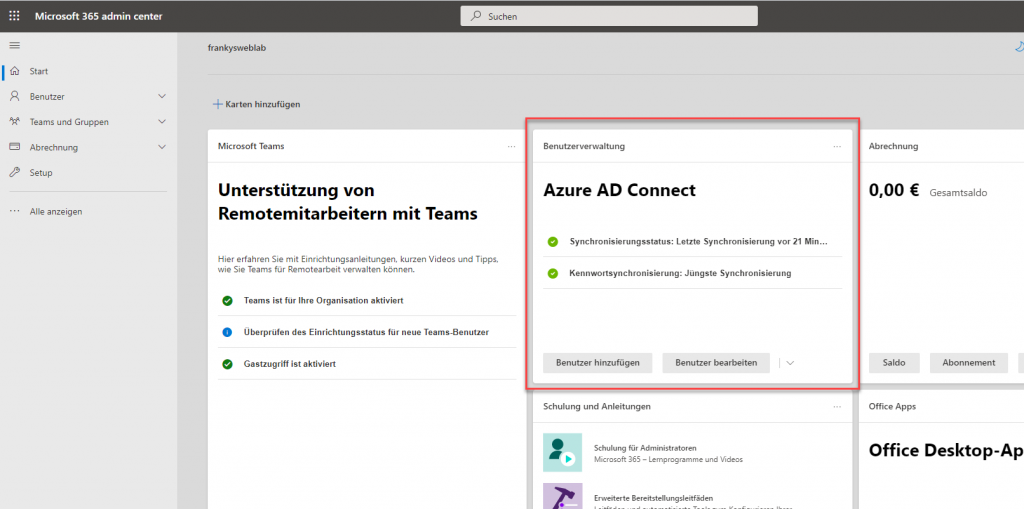

Die initiale Synchronisierung dauert ein paar Minuten, dann sollte aber der Status im M365 Admin Portal sichtbar sein:

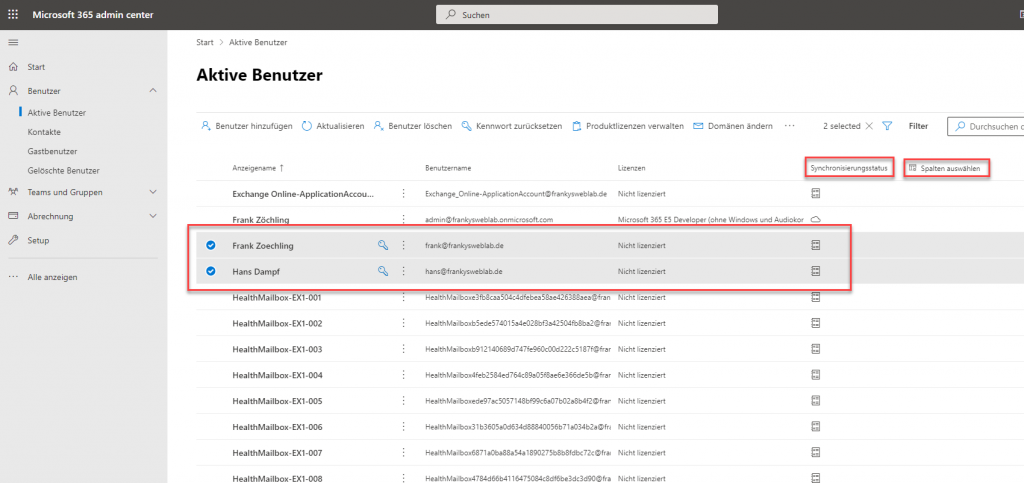

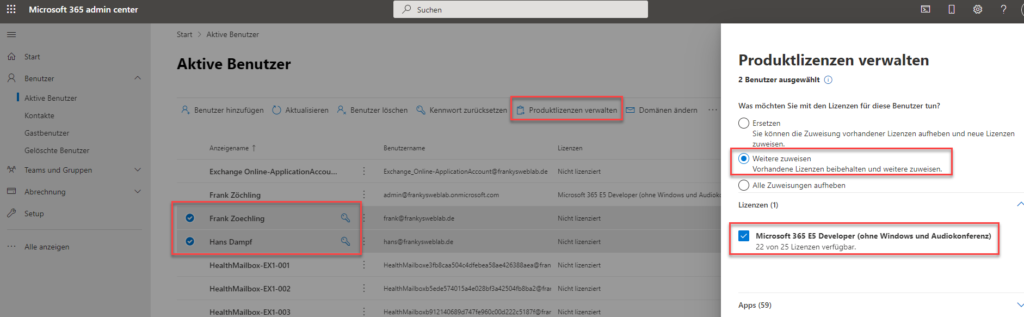

Meinen beiden Testbenutzern weise ich hier schon eine entsprechende Lizenz zu:

Wie geht es weiter?

Im nächsten Artikel geht es um die Installation und Konfiguration des Exchange Hybrid Configuration Wizard (HCW). Der HCW aktiviert den Exchange Hybrid Modus und ermöglicht es, dass Postfächer zwischen on-Prem und Microsoft 365 verschoben können.

1 Gedanken zu „Exchange 2019: Einrichtung einer Hybrid Umgebung (Teil 2)“