Gerade habe ich den CVE-Reporter fertig gestellt und die erste öffentliche Version zum Download bereitgestellt. Den CVE-Reporter setze ich für mich schon etwas länger ein, damit ich bei neuen Schwachstellen oder Sicherheitslücken eine E-Mail erhalte und somit schnell auf mögliche Sicherheitslücken reagieren kann.

Bisher hatte ich den CVE-Reporter nicht öffentlich zur Verfügung gestellt, da bisher nur eine relativ unschöne Nur-Text E-Mail versendet wurde. Ich habe das Script aber etwas überarbeitet, sodass die Mail nun im HTML Format versendet wird und somit auch besser lesbar ist.

Der CVE-Reporter ist ein PowerShell Script, welches den „NIST NVD Recent Feed“ runterlädt und nach bestimmten Keywords durchsucht. Der NIST Feed enthält sehr zeitnah alle neuen Schwachstellen oder Sicherheitslücken. Keywords könnten beispielsweise „Exchange Server“ und/oder „Windows Server“ sein. Wenn eines der Keywords Feed gefunden wird, wird eine E-Mail erzeugt und der Admin entsprechend benachrichtigt.

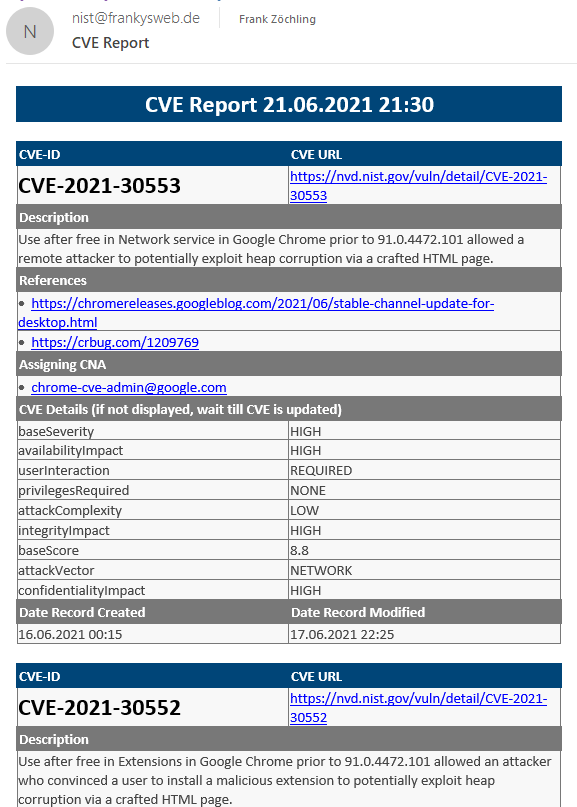

Hier mal ein Beispiel für den CVE-Reporter:

Weitere Details finden sich auf der CVE-Reporter Seite:

Das Script erfordert nur wenige Anpassungen und lässt sich via geplanten Task ausführen. So kann man sich beispielsweise jeden Morgen über neue Schwachstellen informieren lassen (wenn erforderlich auch mehrmals täglich). Sehr hilfreich war das Script bei den letzten Exchange Server Sicherheitslücken… Vielleicht kann ja der CVE-Reporter helfen, schneller auf bekannte Sicherheitslücken zu reagieren, Zeit spielt ja oft eine große Rolle, wenn es mal hart auf hart kommt.

Ich habe auch bereits ein paar weitere Ideen, welche Funktionen noch zusätzlich eingebaut werden sollen. Beispielsweise habe ich auch ein Modul für den Exchange Reporter geplant, sowie weitere Möglichkeiten zum Filtern der CVE Einträge. Auch die Anbindung weiterer Quellen für Sicherheitslücken ist geplant, hier würde ich mir über entsprechende Vorschläge freuen.

Über das Formular unter den oben angegebenen Link könnt ihr natürlich auch Verbesserungsvorschläge oder Bugs melden. Ich würde mich über Feedback sehr freuen.

Hallo Frank,

beim ersten Aufruf bekomme ich

Reporting CVEs

The variable ‚$ReportedCSVs‘ cannot be retrieved because it has not been set.

In Zeile 332 wird $ReportedCSVs.count benutzt. Das ist die Anzahl Zeilen in $PSScriptRoot\ReportedCVEs.csv. Diese Datei wird aber beim ersten Mal noch gar nicht angelegt. Zumindest habe ich vor 323 nichts gefunden, was daraufhindeutet. Erst in 381 wird diese Datei erzeugt.

Was ist bei mir falsch?

Danke Steffen

Yo Frank und Com,

wie kann ich das ganze jetzt mitbekommen habe, versucht das Script die Mail über Port 25 zu verschicken, allerdings meckert da der google SMTP-Server rum, der möchte nur über SSL oder STARTTLS die daten bekommen. Ich hatte bereits eniges versucht bspw.: Ports oder auch „-UseSsl“ anzugeben und bekomme immer wieder neue Fehlermeldungen, die mich im Kreis führen.

Da wollte ich einfach mal auch hier in die Runde fragen, ob jemand eine lösung mit dem google SMTP-Server gefunden hat, oder einen anderen zum testen empfehlen kann.

Vielen dank im voraus schonmal!

Yo,

ich habs hinbekommen. Hab im endeffekt mit freesmtp gearbeitet und noch im Script den gleichen Port wie im SMTP definiert bspw.: port 465, danach hat’s funktioniert. Zudem habe ich den Parameter „-UseSsl“ wieder entfernt.

Also alles was ich gemacht habe ist hinter dem SMTP Server (ganz unten im Script) einen Port zu definieren.

mfg

Hallo Frank,

um einen Fehler „407 Proxyauthentifizierung erforderlich“ zu vermeiden

beim Download 2 Zeilen einfügen. Hat bei mir funktioniert.

#Download JSON Feed

try {

[System.Net.WebRequest]::DefaultWebProxy = [System.Net.WebRequest]::GetSystemWebProxy()

[System.Net.WebRequest]::DefaultWebProxy.Credentials = [System.Net.CredentialCache]::DefaultNetworkCredentials

write-output „Downloading CVE Feed“

$DownloadFeed = Invoke-WebRequest $NISTFeedURL -OutFile „$PSScriptRoot\jsonfeed.zip“

}

catch {

Report-DownloadFailure $_.Exception.Message $NISTFeedURL

}

Gruß

Andreas

Hi Frank,

eine tolle Sache ;-)

Aber wenn man sich bei Deinem Newsletter angemeldet hat, bekommt man schon auch noch von Dir wie bisher neue Sicherheitslücken gemeldet, oder?

Greets

Guten Morgen Franky,

eine super Idee! Habe es gleich getestet, bekomme die nachstehende Fehlermeldung:

An exception was caught: Die Anfrage wurde abgebrochen: Es konnte kein geschützter SSL/TLS-Kanal erstellt werden..

Failed URI: https://nvd.nist.gov/feeds/json/cve/1.1/nvdcve-1.1-recent.json.zip

Wenn ich die URl im Browser eingebe, kann ich die ZIP downloaden.

Hast Du einen Tipp für mich?

Hallo Sebastian,

du musst TLS 1.2 aktivieren, hier ist beschrieben wie das geht:

https://www.frankysweb.de/fehler-bei-der-installation-er-exchange-online-shell/

Gruß,

Frank

Alternativ das Script erweitern:

# use TLS

$AllProtocols = [System.Net.SecurityProtocolType]’Tls11,Tls12′

[System.Net.ServicePointManager]::SecurityProtocol = $AllProtocols

Super, wird heute gleich getestet. Vielleicht könnte man auch als Quelle das BSI „anzapfen“.

Sauber, Frank! :-)