In diesem kleinen HowTo geht es um die Konfiguration von OCSP (Online Certificate Status Protocol) bzw. der Rolle „Onlineresponder“ auf Windows Server 2022.

OCSP (Online Certificate Status Protocol) ist ein Protokoll, welches innerhalb der PKI eingesetzt wird. Es ermöglicht die Echtzeitüberprüfung des Status von Zertifikaten. Anstatt die Gültigkeit von Zertifikaten in langen Sperrlisten (Certificate Revocation Lists, CRLs) zu überprüfen, kann mit OCSP direkt der aktuelle Status eines Zertifikats bei der Zertifizierungsstelle abfragt werden. OCSP kompatible Software (häufig VPN Clients) müssen somit nicht mehr die CRL runterladen, sondern können den Status des Zertifikats direkt prüfen. Gesperrte Zertifikate werden somit schneller bekannt und Verbindungen blockiert.

Installation Onlineresponder (OCSP) Rolle

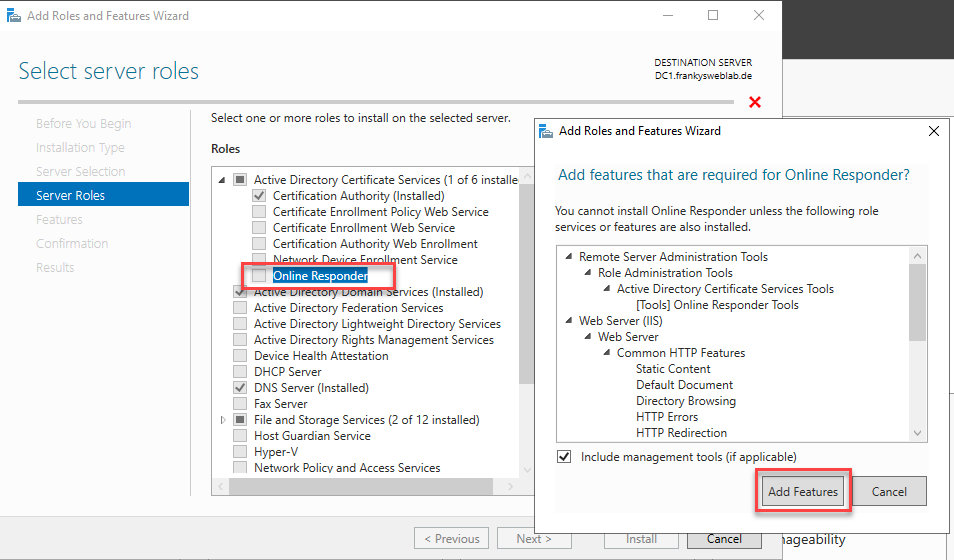

Die Rolle Onlineresponder (OCSP) lässt sich über den Servermananger installieren. Ich habe in in meiner kleinen Testumgebung nur einen Domain Controller, welcher auch als Zertifizierungsstelle konfiguriert ist. In produktiven Umgebungen würde man dies natürlich so nicht machen und für CA und OCSP jeweils eigene Server installieren. In diesem einfachen Beispiel muss halt ein Server dafür herhalten:

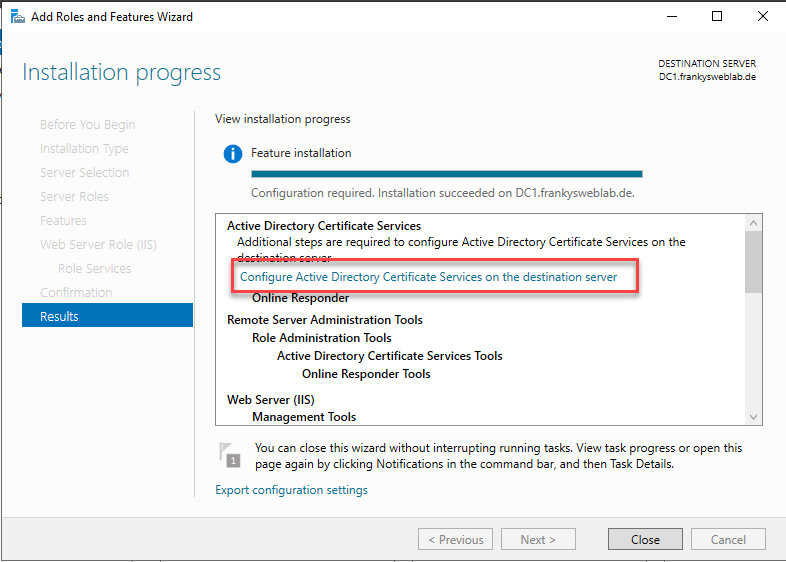

Direkt nach der Installation kann die Rolle konfiguriert werden:

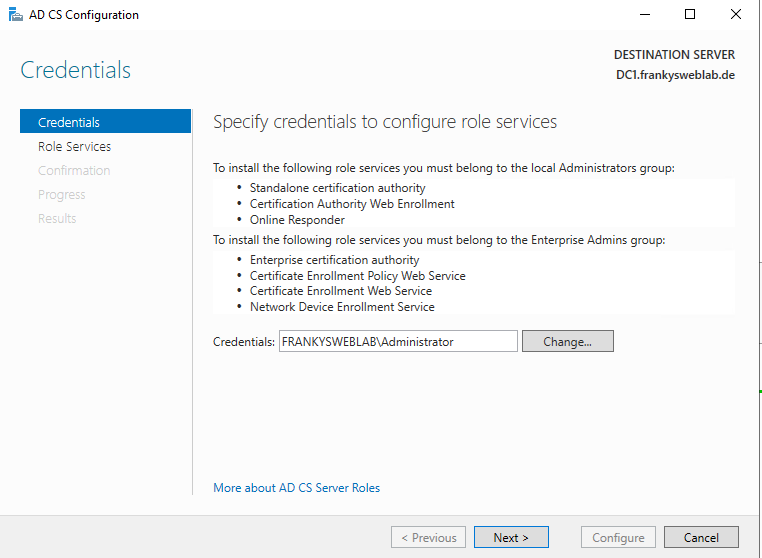

In dem Konfigurationsassistenten muss nur ein paar mal auf „Next“ geklickt werden, denn es gibt hier keine weitere Konfiguration zu erledigen:

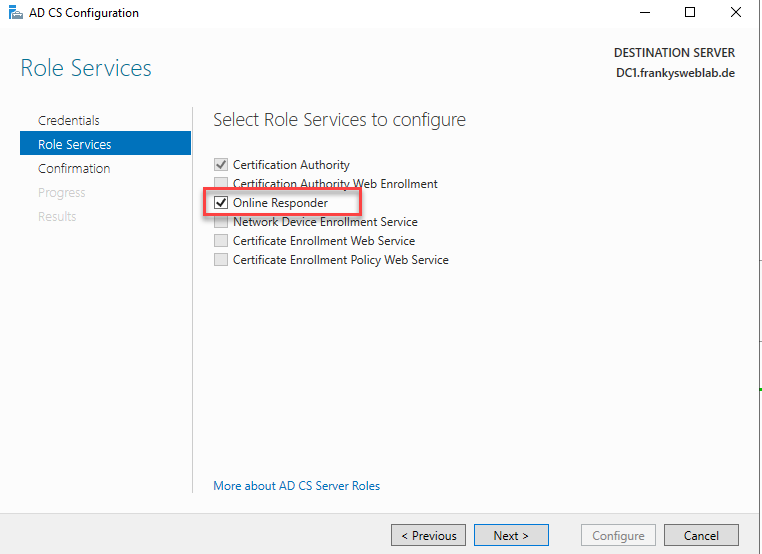

Lediglich die Rolle „Online Responder“ muss in dem Assistenten ausgewählt werden:

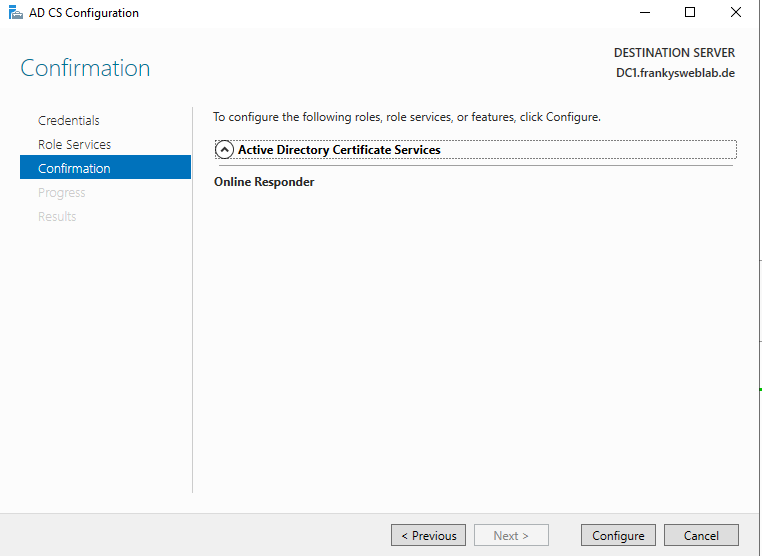

Mit einem Klick auf „Configure“ ist die Rolle fertig installiert:

Jetzt kann mit der Konfiguration der Zertifizierungsstelle weiter gemacht werden.

Konfiguration Zertifizierungsstelle

Bei einer mehrstufigen PKI würde man diese Konfiguration auf der Issuing CA durchführen. Also jene CA welche die Zertifikate für Server und Rechner ausstellt. Da in meiner Testumgebung nur die Root CA existiert, führe ich die Konfiguration auf meiner Root CA durch. Meine Root CA ist hier auch gleichzeitig meine Issuing CA.

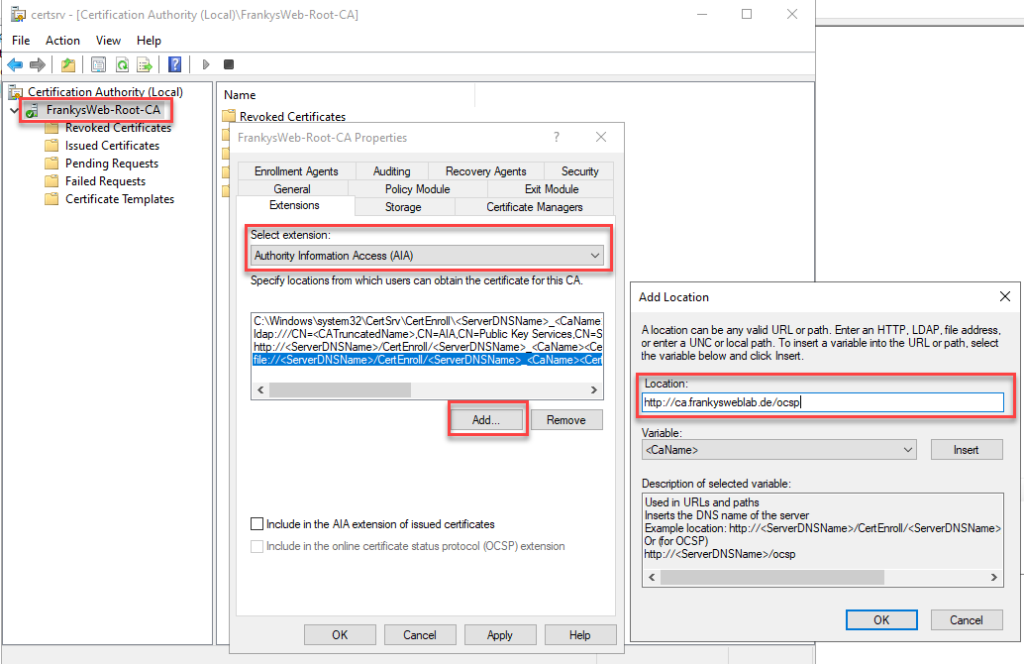

Zunächst wird die OCSP URL in der „Authority Information Access (AIA)“ Konfiguration eingetragen. Hier bietet sich direkt ein DNS Alias an, dann hat man es bei einer Migration einfacher. Ich hab mich für den Alias „ca.frankysweblab.de“ entschieden, daher trage ich als URL „http://ca.frankysweblab.de/ocsp“ ein (die Onlineresponder Rolle hat im IIS das Verzeichnis /ocsp angelegt):

Wichtig: Bei der OCSP URL wird http als Protokoll verwendet, nicht https.

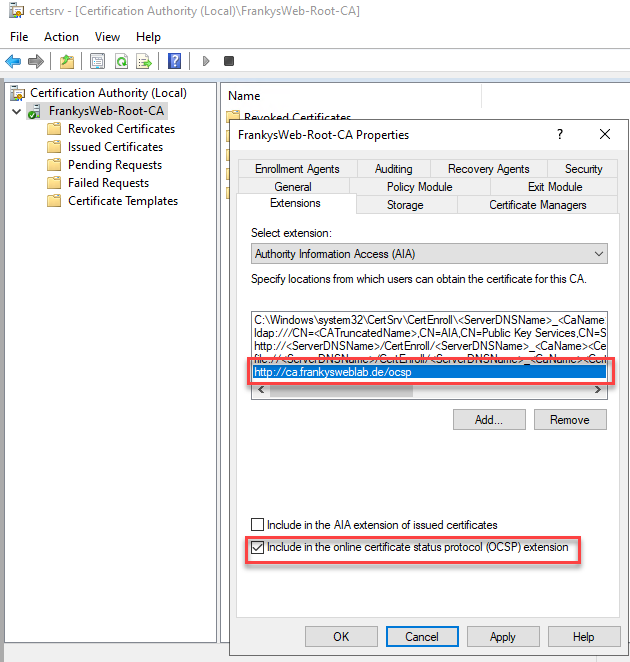

Im nächsten Schritt wird für die hinzugefügte URL das Häkchen bei „Include in the online certificate status protocol (OCSP) extension“ aktiviert:

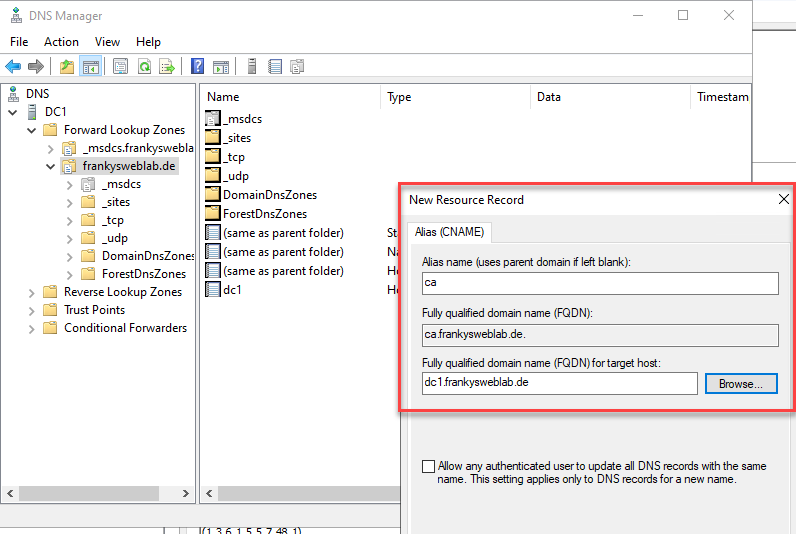

Da ich mich für einen DNS Alias (ca.frankysweblab.de) entscheiden habe, muss dieser Alias noch im DNS angelegt werden. In meinem Fall zeigt der Alias auf den DC, da ich wie schon beschreiben die OCSP Rolle auf dem DC installiert habe (Bitte nicht in der Produktion so umsetzen):

Als nächstes wird eine Zertifikatsvorlage benötigt.

Konfiguration OSCP Zertifikatsvorlage

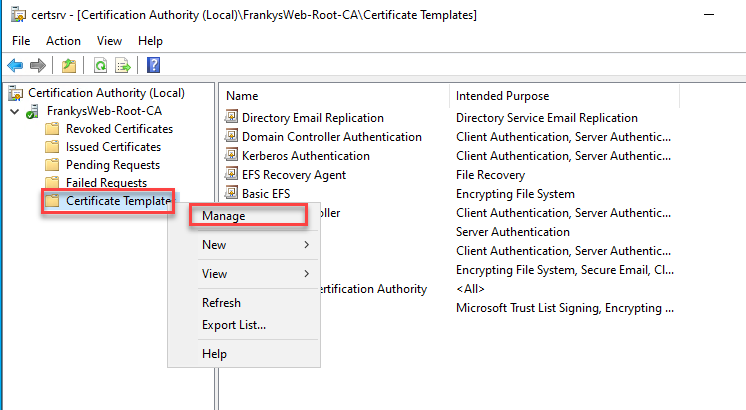

Damit der OCSP Dienst im nächsten Schritt konfiguriert werden kann, wird eine neue Zertifikatsvorlage für das Signieren der OSCP Antworten benötigt:

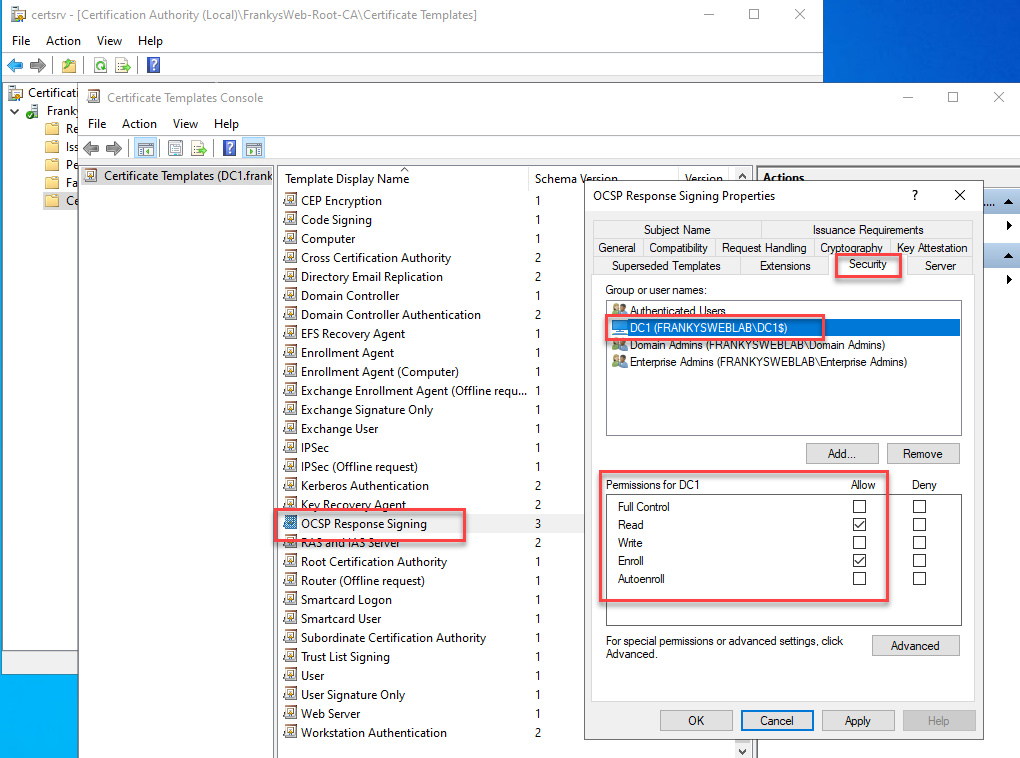

Für die Zertifikatsvorlage kann die vorhandene Vorlage „OCSP Response Signing“ genutzt werden. In den Einstellungen der Vorlage muss lediglich das Computer Konto des OCSP Servers mit „Read / Enroll“ Rechten hinzugefügt werden:

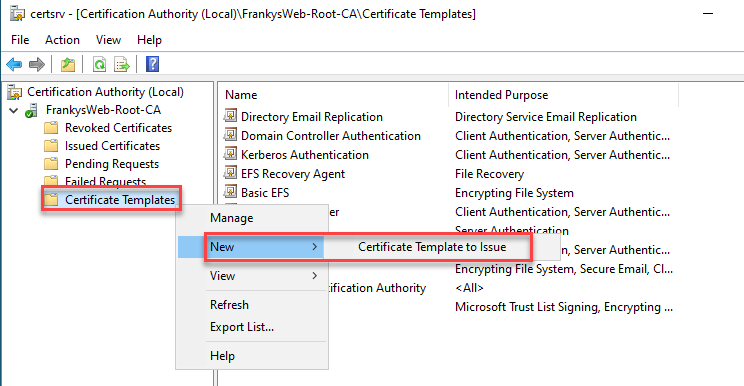

Mehr muss an der Vorlage nicht geändert werden. Die neue Vorlage kann nun zu den auszustellenden Vorlagen hinzugefügt werden:

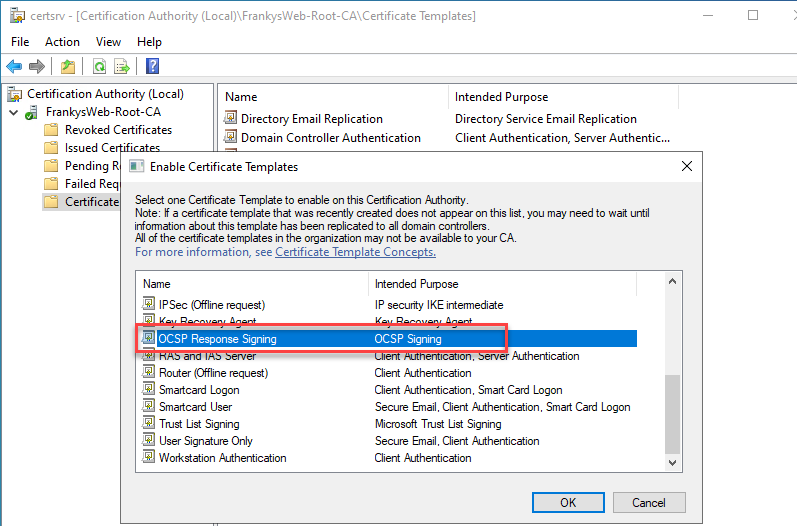

Die zuvor angepasste Vorlage wird nun als auszustellende Vorlage ausgewählt:

Jetzt fehlt nur noch die Konfiguration der OCSP Rolle.

Konfiguration OCSP Dienst

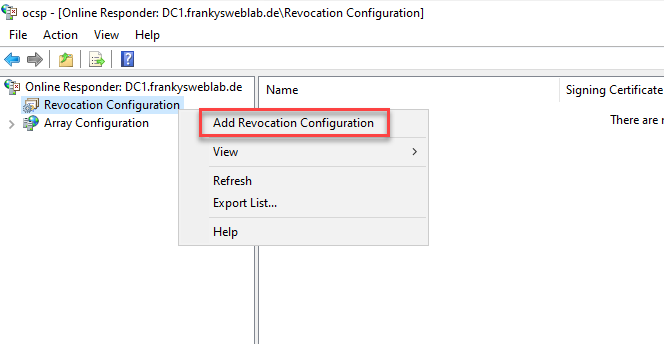

Da jetzt alle Voraussetzungen erfüllt sind, muss jetzt nur noch die Onlineresponder Rolle konfiguriert werden. Dies geschieht in der entsprechenden MMC. Hier wird eine neue „Revokation Configuration“ hinzugefügt:

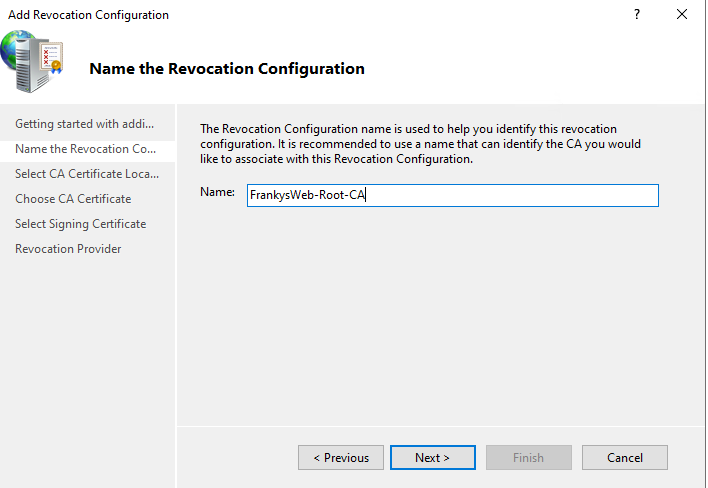

Der Name der Revocation Configuration sollte der CA entsprechenden oder den Namen zumindest enthalten:

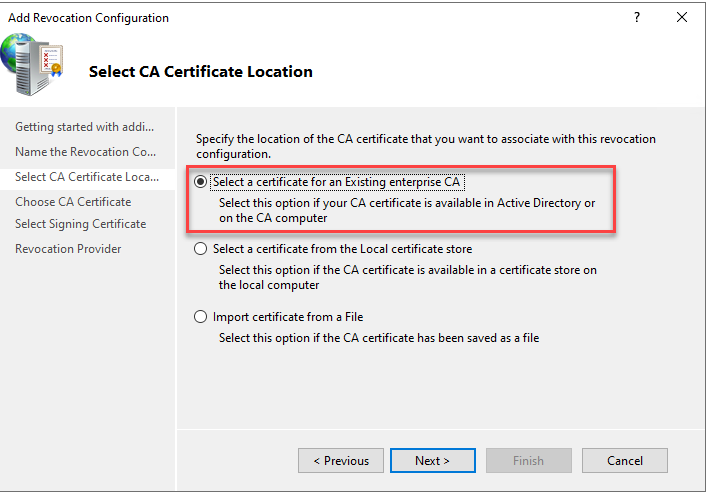

Im nächsten Schritt wird die Option „Select a certificate for an Existing enterprise CA“ ausgewählt:

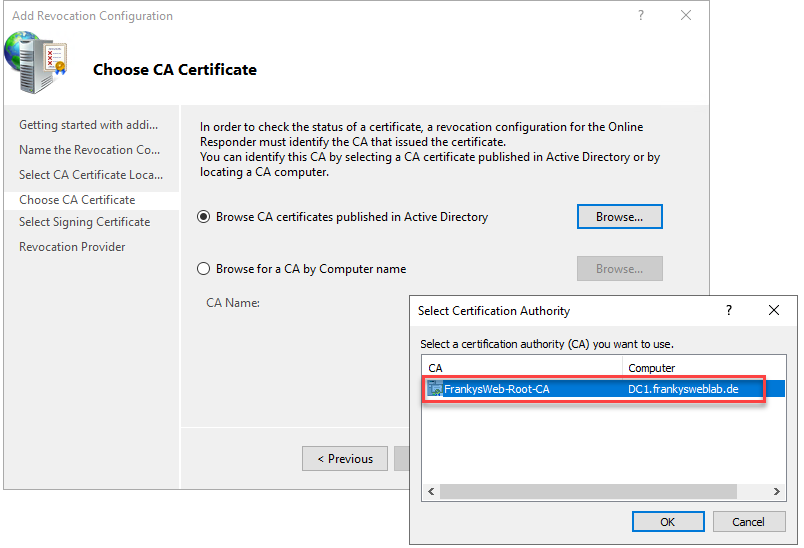

Hier wird nun ausgewählt, für welche CA die „Revocation Configuration“ zuständig ist, in meinem Fall gib es hier nur meine einzige CA. Bei einer mehrstufigen CA für man hier die Issuing CA auswählen. Wenn es mehrere Issuing CA gibt, lassen sich auch mehrere Revocation Configs anlegen:

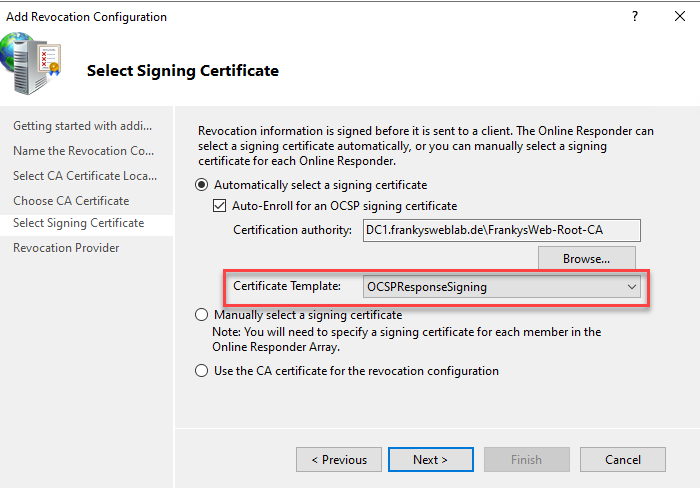

Der Assistent fragt nun nach dem Reponse Signing Zertifikat. Da bereits eine Zertifikatsvorlage erstellt wurde, kann diese nun benutzt werden:

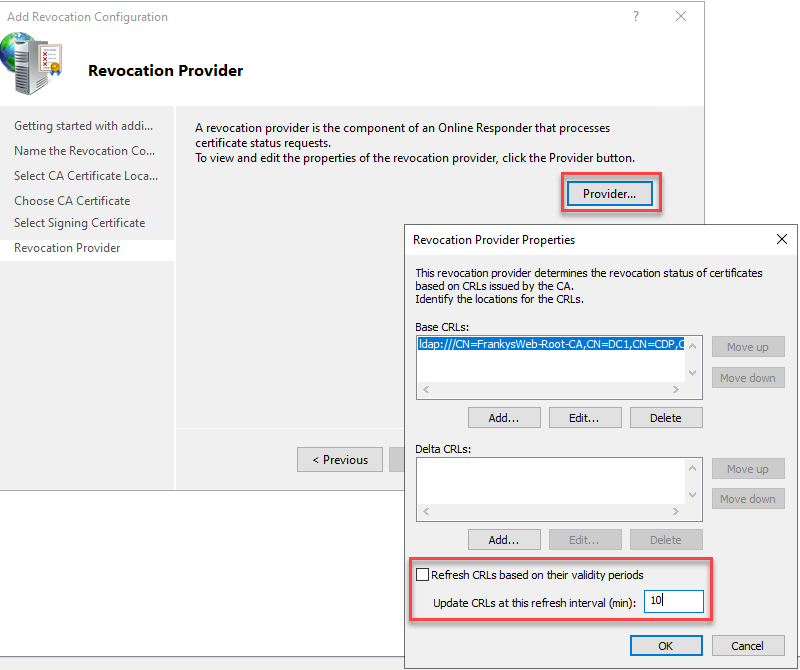

Im letzten Schritt lässt sich unter der Einstellung „Provider“ noch anpassen, in welchen Intervallen der OCSP Dienst die Sperrlisten aktualisiert. Hier macht es Sinn ein kurzes Intervall zu nutzen, damit OCSP möglichst schnell von gesperrten Zertifikaten erfährt und dies dem Client melden kann:

Die Konfiguration ist nun abgeschlossen.

Test

Da die Konfiguration der Zertifizierungsstelle geändert wurde (Onlineresponder URL in der AIA Konfiguration), gilt die Onlienresponder Konfiguration erst für alle neu ausgestellten Zertifikate. Neu ausgestellte Zertifikate enthalten in den AIA Informationen die OCSP URL, vor der Konfiguration bereits ausgestellte Zertifikate bleiben davon unberührt.

Um die Onlineresponder Konfiguration zu testen, gibt die MMC eine erste Info. Hier sollte das Signing Certificate den Status OK haben. Wenn dies nicht der Fall ist, sollte der Teil mit der Zertifikatsvorlage kontrolliert werden, insbesondere die Berechtigungen:

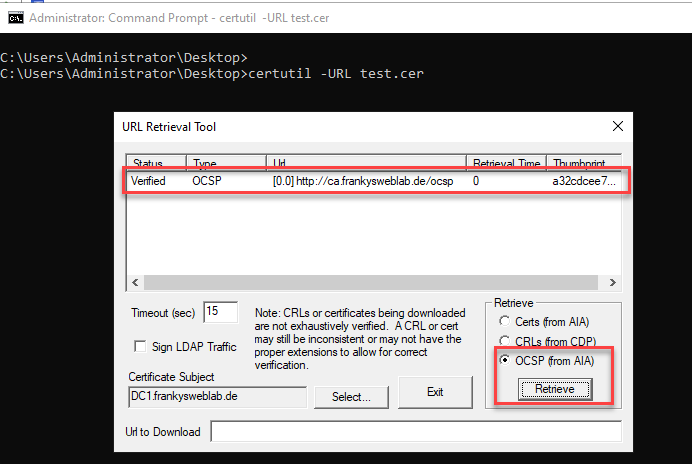

Für ein neu ausgestelltes Zertifikat lässt sich der OCSP Status mit certutil prüfen:

certutil -URL test.cer

Als Status einen Zertifikats sollte hier „Verified“ zurückgegeben werden:

Kleine Frage, warum jetzt der Artikel, hat das was damit zu tun, das bei Windows Servern 2022 die OCSP Warnung permanent im Log erscheint?

Würde mich auch interessieren..

Hi Frank,

ist diese Rolle jetzt auch auf Windows Server 2019 oder nur auf 2022 möglich?

In der Überschrift steht 2019, im Text schreibst du dann vom 2022.

Bestandteil seit Windows Server 2008. ;)

Hallo,

es ist Windows Server 2022 gemeint, funktioniert natürlich auch mit 2019.

Beste Grüße