Microsoft Office 365 und Exchange Server erlauben unter bestimmten Umständen den Zugriff auf Anhänge und Bilder in E-Mails, ohne dass das eine Authentifizierung nötig ist. In den meisten Fällen dürfte es schwierig sein dieses Problem auszunutzen, jedoch schreibt mir der Leser L. Herzog, dass dieses Problem in seiner Umgebung ausgenutzt werden könnte. L. Herzog hat mir das Problem geschildert und ich konnte es bei mir mit Office 365 und Exchange Server 2019 (aktuellste Updates) nachvollziehen. Anfang Januar wurde das Problem an Microsoft gemeldet, jedoch wurde es nicht als kritisch oder wichtig eingestuft. Zur Zeit gibt es daher auch keinen Fix.

Was ist das Problem?

Die Webversion von Outlook (outlook.office.com) und OWA eines Exchange Servers erzeugen bei Bildern in einer E-Mail einen Link, welcher ohne vorherige Authentifizierung aufgerufen werden kann. Kennt man also den Link, kann man auf Bilder und auch Anhänge einer E-Mail zugreifen. Die Links sind allerdings nur ca. 10 Minuten lang gültig und lassen sich kaum erraten, daher hat Microsoft das Problem wohl auch eher als Schönheitsfehler eingestuft, anstatt als Sicherheitslücke. Es gibt jedoch Szenarien, in dem hier ein unautorisierter Zugriff auf Bilder oder Anhänge möglich wird. Hier mal ein Beispiel, damit das Problem nachvollzogen werden kann.

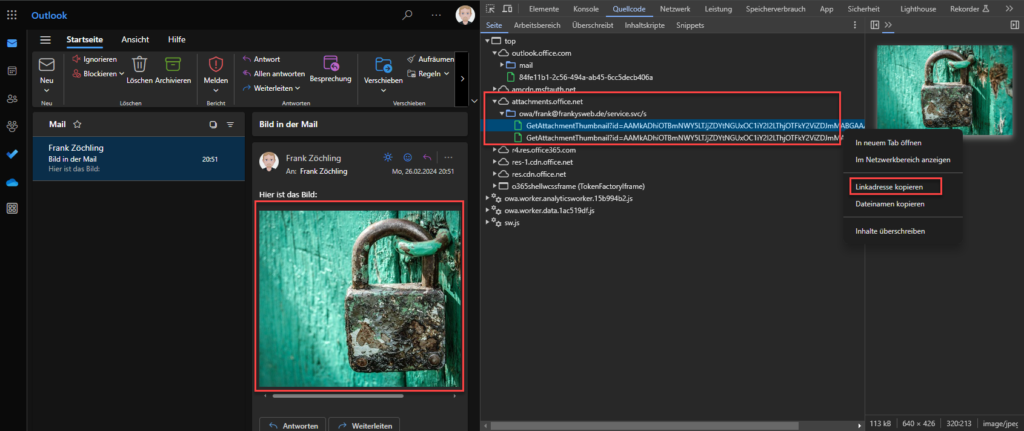

Ich habe mir eine Mail mit einem Bild geschickt und diese in der Webversion von Outlook geöffnet, dabei habe ich die Chrome Entwicklertools geöffnet. Unter dem Reiter Quellcode in den Entwicklertools taucht nun die Domain „attachments.office.net“ auf. Dies ist die Downloaddomain welche auch für Exchange Server konfiguriert werden sollte. Unter der Domain attachments.office.com finden sich nun die Links zu den Bildern in der E-Mail:

Der Link lässt sich nun kopieren und auf anderen Rechner ohne vorherige Authentifizierung aufrufen. Hier ist mal ein Beispiel für so einen Link:

https://attachments.office.net/owa/frank%40frankysweb.de/service.svc/s/GetAttachmentThumbnail?id=AAMkADhiOTBmNWY5LTJjZDYtNGUxOC1iY2I2LThjOTFkY2ViZDJmMABGAAAAAACqEuTD%2F84uQJlfTnDiiGALBwCPvJCIdcncRYIsgFJ3hL2WAAJfmVKcAACPvJCIdcncRYIsgFJ3hL2WAAJfmm5wAAABEgAQADiPQD5c74VDoe%2B%2B3g92WzE%3D&thumbnailType=2&token=eyJhbGciOiJSUzI1NiIsImtpZCI6IkU1RDJGMEY4REE5M0I2NzA5QzQzQTlFOEE2MTQzQzAzRDYyRjlBODAiLCJ0eXAiOiJKV1QiLCJ4NXQiOiI1ZEx3LU5xVHRuQ2NRNm5vcGhROEE5WXZtb0EifQ.eyJvcmlnaW4iOiJodHRwczovL291dGxvb2sub2ZmaWNlLmNvbSIsInVjIjoiOWQ5OTM1ZTk4MjcyNDQ4NGE1ZTg0ODI4ZWZhZGU2OGMiLCJzaWduaW5fc3RhdGUiOiJbXCJrbXNpXCJdIiwidmVyIjoiRXhjaGFuZ2UuQ2FsbGJhY2suVjEiLCJhcHBjdHhzZW5kZXIiOiJPd2FEb3dubG9hZEBiODU5ZjVmNi05OTA0LTQzY2EtYTE4ZC1hOTdiMmQ1ODM5ZTEiLCJpc3NyaW5nIjoiU0lQIiwiYXBwY3R4Ijoie1wibXNleGNocHJvdFwiOlwib3dhXCIsXCJwdWlkXCI6XCIxMTUzODAxMTE3NDI4NTIwMzEzXCIsXCJzY29wZVwiOlwiT3dhRG93bmxvYWRcIixcIm9pZFwiOlwiMDljMjUyNjktYWFjMi00NzEzLWJmZWMtOGEzYzQ0YTM1ZWJlXCIsXCJwcmltYXJ5c2lkXCI6XCJTLTEtNS0yMS0xODc1NjU3MTcwLTQxMDY2NTQ5NDgtMjUwNTI2NDE4Mi0yMTM2NDQyXCJ9IiwibmJmIjoxNzA4OTc3NjAwLCJleHAiOjE3MDg5NzgyMDAsImlzcyI6IjAwMDAwMDAyLTAwMDAtMGZmMS1jZTAwLTAwMDAwMDAwMDAwMEBiODU5ZjVmNi05OTA0LTQzY2EtYTE4ZC1hOTdiMmQ1ODM5ZTEiLCJhdWQiOiIwMDAwMDAwMi0wMDAwLTBmZjEtY2UwMC0wMDAwMDAwMDAwMDAvYXR0YWNobWVudHMub2ZmaWNlLm5ldEBiODU5ZjVmNi05OTA0LTQzY2EtYTE4ZC1hOTdiMmQ1ODM5ZTEiLCJoYXBwIjoib3dhIn0.pKb_b2O0sP2qQcSutLI49tn8jqOE0j3qcrFYD4M8bE_iHd4TnmyZgWK5Xiv9FBIpCw2Wk6vOgmAuLuGc_yet65QWQcnc-pqCmIGSxqZIjbMJQSiPQW5Fn--6obEk-a7bSzdHlbMJkG0WzSDlRua0KngTIigUJmB_V_gpdirnjYB2AcLipY_r9aKriDXIQw3Oy97UIcxkhliAVtxhv6imO4r2E-HsoQOA6XVGZWYGrPkSdhLb32EBZgq0IblTfiItb1fPr7VTC4k9Vm4sYFtpjkrOu3PnOkE-UyLCgWjb9kpuOzAzB7vvURCuGL9AUl53Bjzh3YSDmmNvcO2xjEYVVA&X-OWA-CANARY=bdvoV4IHMRAAAAAAAAAAAFAoC4YFN9wYyMPHZpmfClg-YZZg6lISRIbwSQqv1QEttZFuKmS4x00.&owa=outlook.office.com&scriptVer=20240209002.20&clientId=10B3F6878DF34150B26E9D9E22FA37AC&animation=true

Wie zu sehen ist, ist der Link extrem lang und lässt sich nicht einfach erraten, jedoch kann es passieren das solche Links in Logs auftauchen. Und genau da liegt das Problem.

Wie könnte man das ausnutzen?

Eins vorweg: Ich teile hier durchaus die Einschätzung von Microsoft, dass es sich hier um keine Schwachstelle der Kategorie „Kritisch“ oder „Wichtig“ handelt. Um das Problem auszunutzen, muss man also an die Links kommen, damit man Bilder und auch Anhänge aus E-Mails ohne Authentifizierung runterladen kann. Dies ist aber gar nicht so einfach, denn es handelt sich hier ja um eine HTTPS Verbindung. Befinde ich mich beispielsweise in einem öffentlichen WLAN, dann wird in allen Logs maximal eine Verbindung zu der Domain attachments.office.net auftauchen, nicht aber der Link wie „https://attachments.office.net/owa/frank%40frankysweb.de/service.svc/s/GetAttachmentThumbnail?id=AAMkADhi….“ denn der komplette Link (außer die Domain) ist bei HTTPS Verbindungen schon verschlüsselt und nur für mich sichtbar.

An den kompletten Link würde man nur kommen, wenn die HTTPS Verbindung aufgebrochen wird (SSL Inspection, MitM), dies würde in öffentlichen Netzwerken aber zu einem SSL Fehler führen. In manchen Umgebungen könnte aber genau hier eine Möglichkeit liegen an die URLs zu kommen. Wird beispielsweise im Unternehmen eine Firewall mit SSL Inspektion eingesetzt, dann wird die komplette URL in den Logfiles sichtbar. Als interner Admin mit Zugriff auf die Logfiles könnte man sich mit einem kleinen Script einfach alles was mit „https://attachments.office.net/owa“ beginnt runterladen und sich später in Ruhe anschauen. Anhand der URL ist auch erkennbar, wer der Empfänger des Anhangs oder Bilds ist: https://attachments.office.net/owa/frank%40frankysweb.de/

Die erzeugten Links sind übrigens nur gut 10 Minuten gültig, danach wird nur noch ein HTTP 401 geliefert.

Wo könnte die fehlende Authentifizierung es zum Problem werden?

Ich denke mal, dass es unumstritten ist, dass dieses Problem behoben werden sollte, auch wenn es nicht kritisch oder als wichtig eingestuft wurde. In öffentlichen Netzwerken dürfte sich das Problem nur ausnutzen lassen, wenn man sich mittels MitM in die HTTPS Verbindung einklinkt. Dies würde zwar zu einem SSL Fehler führen, aber möglicherweise klickt der Benutzer die Meldung ja einfach weg. In diesem Fall muss man das hier beschriebene Problem aber gar nicht mehr ausnutzen, da man jetzt eh den ganzen Traffic mitschneiden könnte (nicht nur Bilder und Anhänge sondern komplette Mails und ggf. auch Login Daten).

Im Unternehmen sind es aber schon etwas anders aus, denn hier könnte es mehrere Stellen geben, wo die URLs sichtbar werden. Beispielswese protokollieren einige Virenscanner die aufgerufenen URLs in den Logfiles und melden diese an den Management Server weiter. Auch einige XDR Systeme oder Browser Plugins protokollieren die aufgerufenen URLs. Der Leser L. Herzog konnte beispielsweise aus den Logs von Sophos Intercept-X und dem Central Data Lake die URLs extrahieren, somit hätte auch das Team, dass den Endpoint Antivirus administriert, anonymen Zugriff auf die Bilder und Dateianhänge aller Mitarbeiter im Unternehmen die in OWA angezeigt wurden. Obwohl in diesem Team gar keine Exchange Admins sind.

Da die URLs keine Authentifizierung erfordern, greift hier auch keine 2FA oder MFA Lösung und unberechtigte Zugriffe dürften hier nur sehr schwer festzustellen sein.

Ihr könnt euch ja mal den Spaß machen und in euren Logs nach „attachments.office.net“ oder alternativ der Exchange on-Prem Download Domain suchen. Vielleicht findet ihr da ja auch was.

Vielen Dank an L. Herzog für die Meldung des Problems und den angenehmen Mailverkehr.

Anscheinend sind Sie doch anderer Meinung :-)

https://support.microsoft.com/de-de/topic/download-domains-not-working-after-installing-the-march-2024-su-1a67ace0-c38c-4da8-a04a-4e4a83f92b79

Gruß

Nope, funktioniert nach wie vor.

Das Problem läßt sich mit einem On-Prem Server 2019 und konfigurierten Download Domains identisch nachvollziehen. Ob das jetzt zeitlich auch mit den 10 Minuten paßt, hab ich aber nicht getestet.