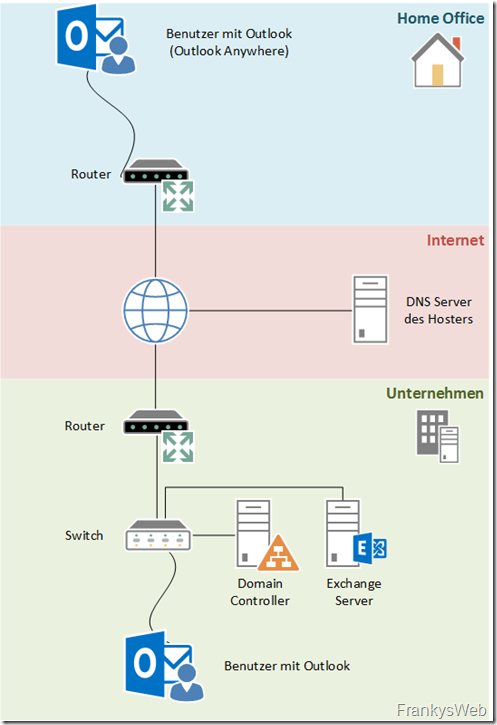

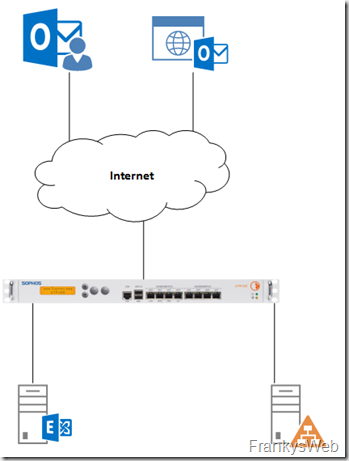

In Artikel 2 hatte ich bereits meine Meinung zu RPCoverHTTP (Outlook Anywhere) in Verbindung mit der Sophos XG und zwei öffentlichen DNS-Namen geschrieben. Hier noch einmal kurz zur Wiederholung:

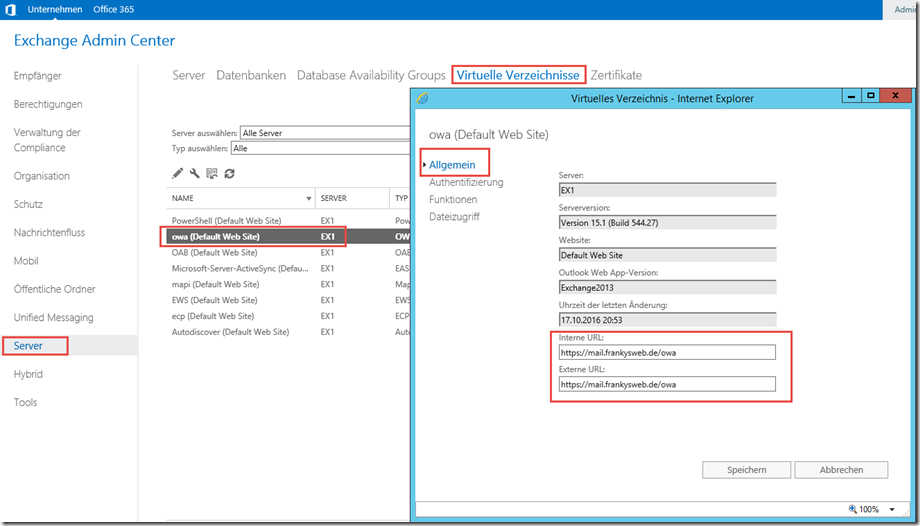

Der Hintergrund ist, dass die meisten Schutzmechanismen der Webserver Protection für Outlook Anywhere abgeschaltet werden müssen. Dieses gilt dann auch für die restlichen Webservices wie OWA und EWS. Wenn Outlook Anywhere, also das klassische RPCoverHTTP noch benötigt wird, empfehle ich einen dritten Hostnamen in das Zertifikat aufzunehmen (bsp. rpc.frankysweb.de) und die Exchange Konfiguration auf diesen Hostnamen anzupassen (wie auch von Sophos vorgesehen).

Mich haben allerdings doch einige Mails erreicht, in der genau diese Konfiguration benötigt wird. Der Hintergrund der meisten Mails ist relativ einfach: Es wird noch Exchange 2010 eingesetzt und dieser spricht eben noch kein MAPIoverHTTP. In einigen Fällen wurde auch gerade erst das Zertifikat verlängert, sodass hier auch der Austausch des Zertifikats gegen eines mit drei DNS Namen nicht ohne zusätzliche Kosten möglich ist.

Ich habe mich also doch dazu verleiten lassen, die entsprechende Konfiguration mit zwei DNS Namen und Exchange 2016 zu veröffentlichen. Ob diese Konfiguration auch mit Exchange 2010 funktioniert, habe ich bisher nicht getestet.

Diese Konfiguration baut direkt auf der beschrieben Konfiguration aus Teil 1 und Teil 2 auf.

Anpassung für RPCoverHTTP (Outlook Anywhere)

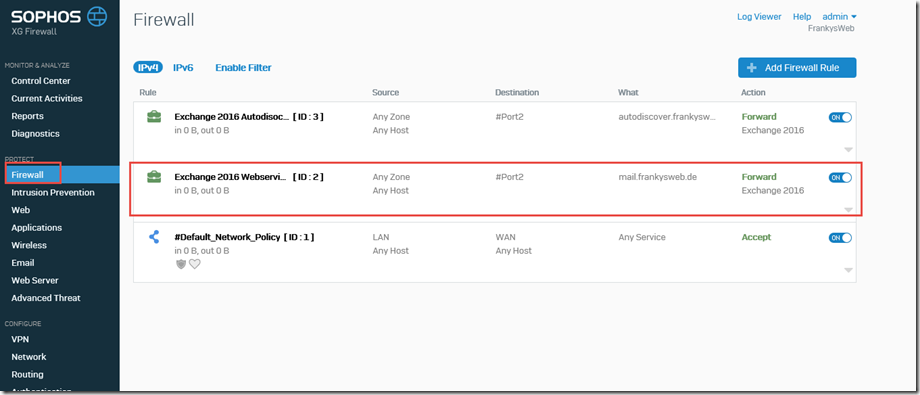

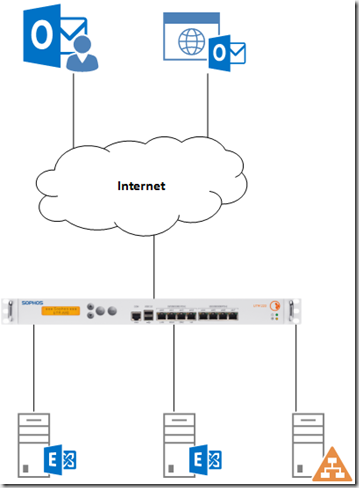

Die bereits vorhandene Firewall Regel “Exchange 2016 Webservices” muss editiert werden, um auch Outlook Anywhere zu unterstützen:

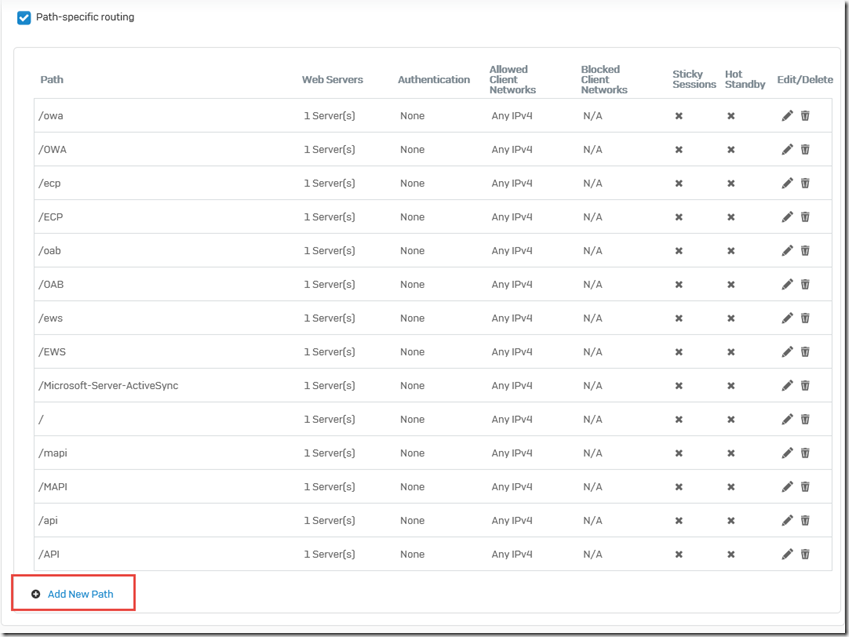

Im Abschnitt “Path-specific routing” werden dazu zwei weitere Pfade hinzugefügt:

Die folgenden Pfade müssen der Regel hinzugefügt werden:

- /RPC

- /rpc

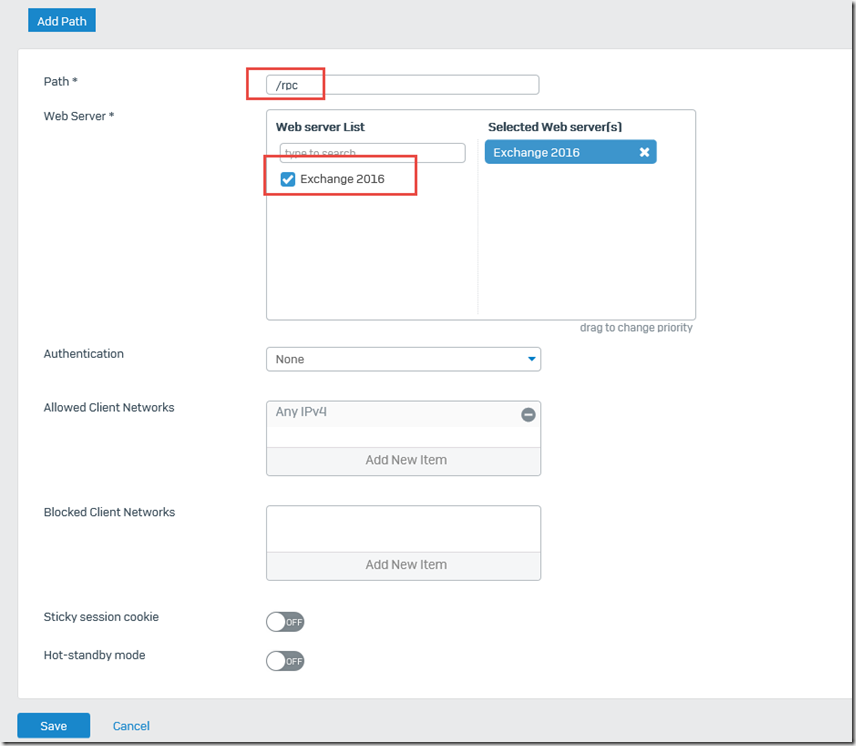

Als Webserver dient schon wie zuvor der Exchange 2016 Host:

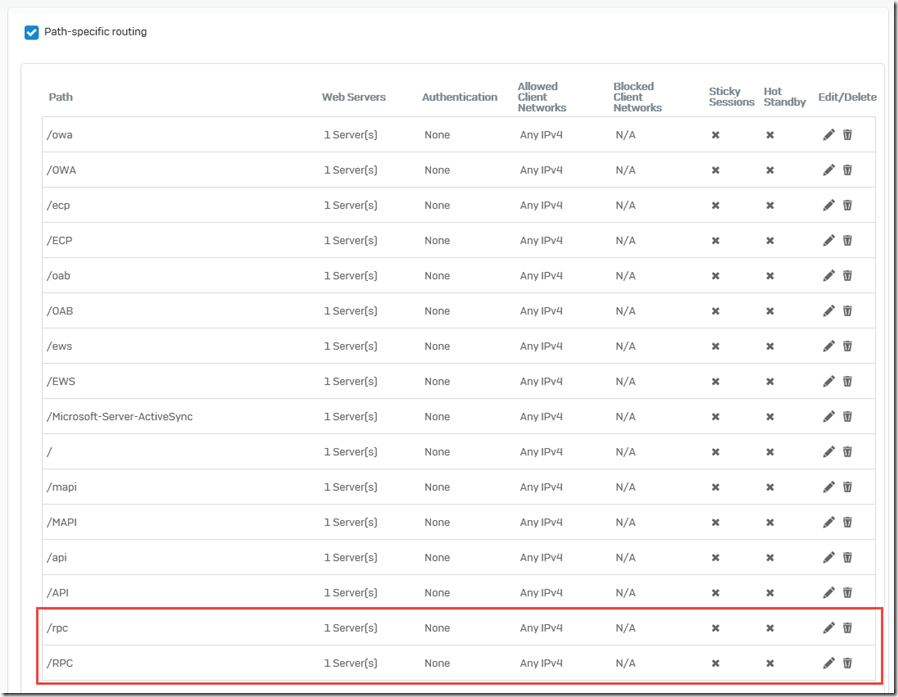

Nachdem die Regel editiert wurde, sieht der Abschnitt “Path-specific routing” nun wie folgt aus:

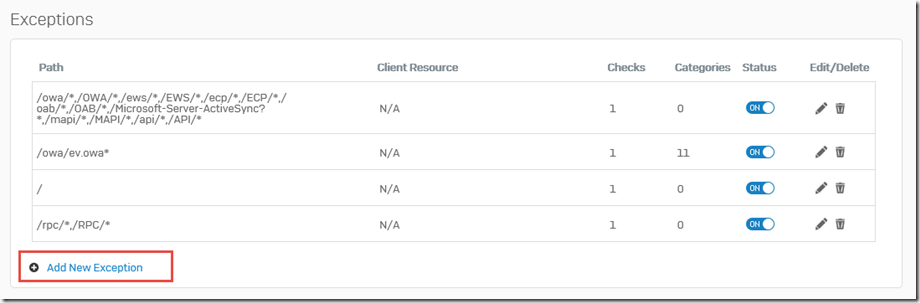

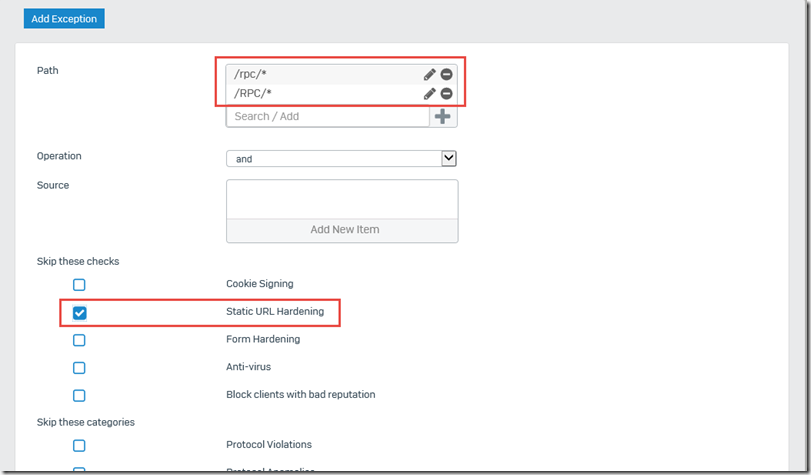

Des weiteren müssen die beiden Pfade auch im Abschnitt “Exceptions” hinzugefügt werden:

Die folgenden Ausnahmen müssen vom “Static URL Hardening” ausgenommen werden:

- /rpc/*

- /RPC/*

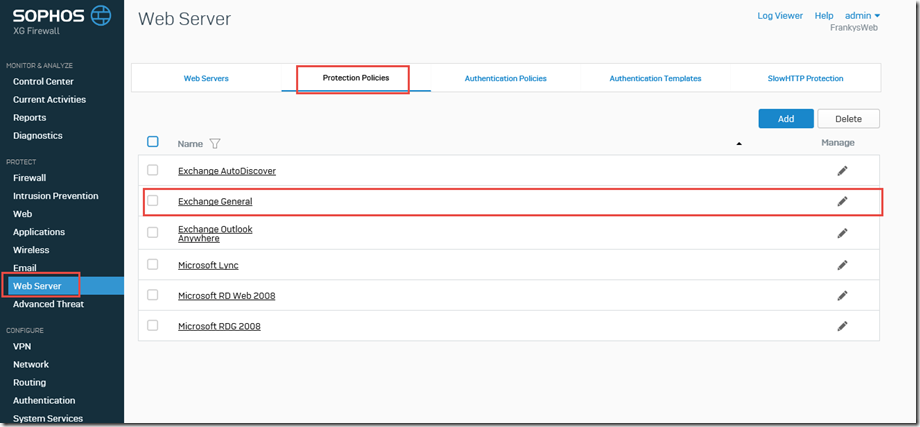

Bis hierhin ist es halb so wild, aber damit Outlook Anywhere funktioniert, muss zusätzlich noch die “Protection Policy” angepasst werden:

Um nicht zwingend die Policy “Exchange 2016 General” zu verändern, kann auch eine neue Policy erzeugt werden, diese muss zunächst die gleichen Einstellungen haben wie “Exchange 2016 General” und wird dann wie folgt angepasst:

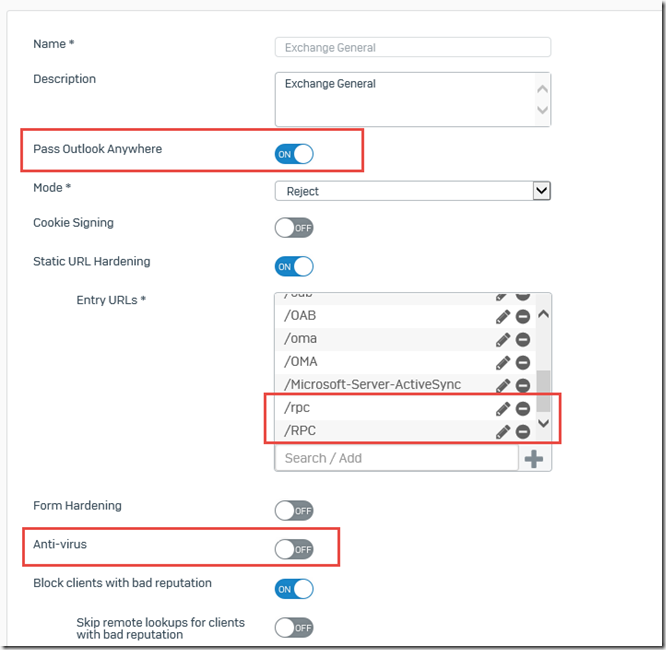

“Pass Outlook Anywhere” wird aktiviert und die Entry URLs /rpc und /RPC werden hinzugefügt, AntiVirus wird abgeschaltet:

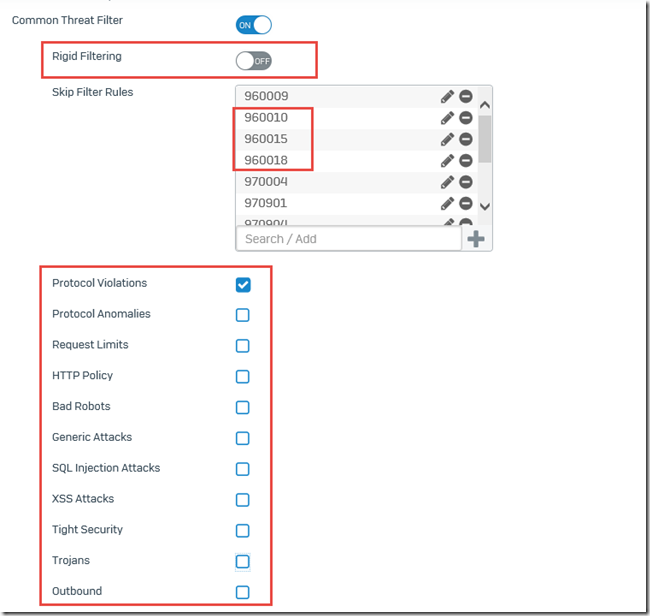

Im weiteren Verlauf muss dann noch “Ridgid Filtering” deaktiviert werden und die folgenden Regeln ausgenommen werden:

- 960010

- 960015

- 960018

- 981203

- 981204

Alle Prüfungen bis aus “Protocol Violations” müssen abgeschaltet werden, welches die WAF nahezu deaktiviert:

Outlook Anywhere funktioniert nun zwar, aber die WAF ist durch diese Art der Konfiguration meiner Ansicht nahezu wirkungslos.

Ich würde also lieber ein Zertifikat mit drei DNS Namen kaufen, die entsprechende Konfiguration der Sophos XG liefere ich dann noch nach.

Hallo,

danke für den Artikel.

Was ich jedoch nicht verstehe ist, es gibt doch bereits eine Protection Policy die Exchange Outlook Anywhere heisst?

Sollte die nicht den gleichen Zweck erfüllen?

Sollte ich doch eine Kopie der“ General “ erstellen müssen, muss ich dann alle andren URLs (owa, ocp.. etc) ebenfalls in die Kopie übernehmen oder reicht es nur RCP und rcp aufzunehmen.

VG

VD

Hi Frank ,

vielen Dank für das tolle Blog.

ich bin neu zu Sophos XG and habe das V18 Installiert auf ESXI Host, leider mit v18 gibt es keine Business Anwendung rule .

ich weiße nicht wohin soll ich anfangen !

kannst du mir vielleicht ein tip geben .

vielen Dank

Mit freundlichen Grüßen

Hallo Frank, die Anleitung hat bei meiner XG super funktioniert. Nur an die neue GUI kann und will ich mich nicht gewöhnen…. Habe gestern Abend beim Versuch per Internet-Stream ein Video am TV zu sehen den Aberglauben bekommen. „Ihre Internetanbindung ist zu langam….“ 100MBit down- und 5MBit upload sollten wohl reichen. Alle beschränkungen waren extra für den Test aufgehoben! CPU und A-Speicher der VM sind auch voll ausgeschöpft für die XG 16.5.7 MR-7 (laut Vorgabe Sophos).

System runtergefahren – alte UTM9 wieder hochgefahren – alles gut. Auch VPN geht wieder so wie es soll :-). Vielleicht bin ich auch zu blööööd das XG zu konfigurieren… aber mit UTM9 habe ich ja auch hinbekommen…

Gruß H.

Hallo,

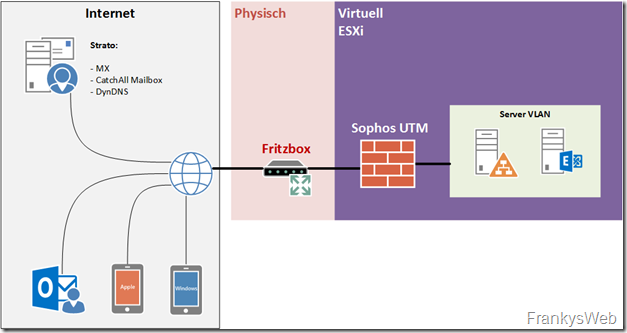

Es ist ja bekannt, dass bei der UTM Version kein LB (für EX DAG) geht, wenn man WAF verwendet.

Weisst du ob es bei der XG geht?

Gruss Andi