Aktuell gibt es noch viele Exchange Server, welche nicht mit den dringend erforderlichen Sicherheitsupdates versorgt wurden. Dabei geht es nicht nur um die ProxyLogon und ProxyShell Schwachstellen, welche bereits im April durch entsprechende Updates geschlossen wurden, sondern nun auch um die Schwachstelle CVE-2021-42321, welche mit den neusten Exchange Updates geschlossen wurde.

Über die Ausnutzung von ProxyLogon und ProxyShell wird schon seit längeren berichtet. Aktuell warnt beispielsweise TrendMicro vor der Ausnutzung der Schwachstellen:

TrendMicro hat nun beobachtet, dass die oben genannten Schwachstellen verwendet werden, um Spam Mails vom eigenen Exchange Server an die Benutzer zu schicken. Für viele Benutzer fällt somit das wichtigste Kriterium weg um eine Mail als Spam oder Malware zu erkennen: Die Absender E-Mail Adresse stammt aus dem eignen Unternehmen. Auf diesem Weg lassen sich auch die meisten Spam-Filter umgehen, denn der eigene Exchange Server ist hier meist als Ausnahme konfiguriert.

Aber auch das CERT-Bund hat bereits auf viele verwundbare Exchange Server hingewiesen.

Für die Schwachstelle CVE-2021-42321 ist jetzt ein Exploit öffentlich verfügbar:

Es wird also nicht lange dauern, bis auch diese Schwachstelle massenhaft automatisiert angegriffen wird.

Exchange Server verfügen über sehr weitreichende Berechtigungen im Active Directory, daher ist es hier unbedingt nötig, die verfügbaren Updates zu installieren. Es besteht die Gefahr, dass durch die Ausnutzung der Schwachstellen auch Ransomware den Weg in das Netzwerk findet. CVE-2021-42321 bietet dazu alle Voraussetzungen, in diesem Fall ist dazu keine Benutzeraktion notwendig und durch die weitreichenden Berechtigungen könnte sich eine Ransomware im gesamten Netzwerk ausbreiten. Aufgrund von Autodiscover, sind Exchange Server sehr leicht im Internet auszufinden, dies erleichtert automatisierte und massenhaft durchgeführte Angriffe noch weiter.

Noch ein wichtiger Hinweis: Microsoft veröffentlicht Sicherheitsupdates immer nur für das aktuelle- und das Vorgänger-CU. Die Updates aus November gibt es daher beispielsweise für Exchange 2016 CU21 und CU22. Dies heißt aber nicht, dass CU20 oder niedriger nicht von der Schwachstelle betroffen ist. Wer Exchange Server mit älteren CU betreibt, muss also zunächst ein unterstütztes CU installieren, für Exchange 2016 ist dies beispielsweise das aktuelle CU22. Danach muss das verfügbare Sicherheitsupdate installiert werden.

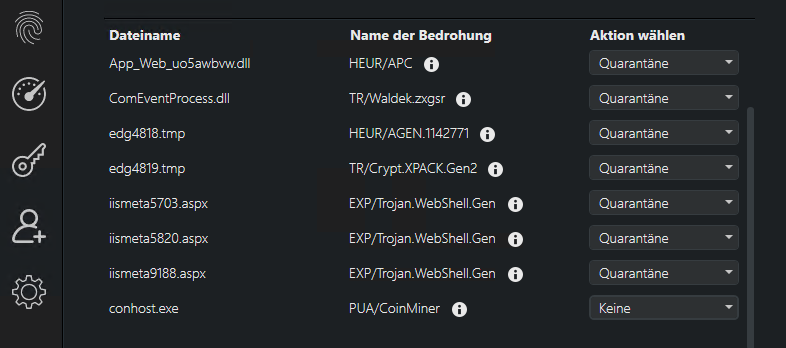

Seit Anfang des Jahres gab es mehrere kritische Schwachstellen in Exchange Server, welche auch aktiv ausgenutzt werden. Es ist daher unbedingt erforderlich, dass die verfügbaren Updates auch installiert werden. Hier mal der Screenshot eines Lesers, was passiert, wenn auf einem Exchange Server nicht die aktuellen Updates installiert werden:

Das komplette Active Directory musste in diesem Fall übrigens neu installiert werden.

Also, ich hatte bei den aktuellen SUs (und auch denen davor, aber nicht immer) das Problem, dass nach der Installation (die ohne Fehler durchlief) ECP oder OWA nicht verfügbar waren.

Der Fix dafür war, das Update einfach erneut auszuführen. Ich hatte extra darauf geachtet, ich war auch beim ersten Mal Admin als ich den Installer aus der CMD angestoßen habe.

Anscheinend sind alle guten Dinge jetzt immer zwei?

Kann ich so nicht bestätigen bei unseren 2016er DAG.

Ich vermute eher, dass es an der Konfiguration des Server und des Exchange Server liegt. Auch die Zertifikate können eine Rolle spielen.

Das Problem ist ja, dass jeder bei Exchange ein etwas anderes Setup hat. Und das harmoniert mal mehr oder mal weniger mit den Updates.

Mit allem was 2021 passiert ist, ist ja öffentlich geworden, dass die komplette Sicherheitsarchitektur für alles was bei Exchange über Port 443 läuft, grauenhaft ist. Orange Tsai hat es wunderbar erklärt und vorgeführt. Andere sind in seine Fußstapfen getreten. MS will aber nicht alles neu machen, also wir herum gedoktort und es kommt dann eine Funktion wie die automatische „Mitigation“.

Die Sicherheitsprobleme von Exchange liegen aber viel tiefer und MS hat kein Interesse mehr sich diese wirklich gründlich vorzunehmen.

Die Cloud ist nicht betroffen, weil da stehen andere Sicherheitssysteme davor, die die Angriffe unterbinden. Wie eben bei großen Firmen auch. Das Nachsehen haben die mittleren und kleinen Firmen deren Sicherheitskosten explodieren wenn die Exchange vor Ort behalten möchten.

Bei uns ist das aber auch langsam Schnee von gestern. Wir haben alle Exchange Server in die MS Cloud verbannt. Es war einfach nicht mehr sicher vor Ort zu betreiben und die Mitarbeiter wollten sich von Exchange nicht trennen.

Bis zur endgültigen Dekommisionierung müssen wir aber weiter updaten aus Sicherheitsgründen, auch wenn die Server von außen nicht mehr erreichbar sind. Die Exchange Präsenz tilgt man nicht einfach so aus einem Windows Netzwerk…

Ich lasse auch immer den Health Checker laufen, bin aber bei CVE-2021-34470 mächtig verwirrt.

Ich habe aktuelle CU und auch alle Patches auf unserem Exchange 2013, hatte nach dem Patch für die 34470 im Juli auch das Schema Update gemacht, trotzdem bringt mir der HealthChecker weiterhin folgende Meldung:

Security Vulnerability: CVE-2021-34470

PrepareSchema required: https://aka.ms/HC-July21SU

Auch habe ich jetzt nach dem aktuellesten Patch mit dem neuen Setup nochmal ein PrepareSchema gemacht, weiterhin diese Meldung. Auch das PS Skript Test-CVE-2021-34470.ps1meldet das die Lücke noch offen ist.

Besonderheit eventuell:

Unsere Exchange 2013 ist in einer Hybridumgebung weshalb „setup.exe /IAcceptExchangeServerLicenseTerms /PrepareSchema“ nicht funktioniert, ich muss laut allen Info die ich gefunden habe den Umweg über:

„Setup.exe /IAcceptExchangeServerLicenseTerms /PrepareAD /TenantOrganizationConfig C:\Source\MyTenantOrganizationConfig.xml“ gehen (nachdem ich mir die *.xml über die ExchangeOnline Shell gezogen habe / alles natürlich in einer elevated command prompt)

Hat hier eventuell jemand eine Idee?

Hallo Case,

ich weiß, dass es nicht das sein wird was du hören willst, aber wäre ein Upgrade (2019) oder der Schritt komplett in die Cloud keine Alternative?

2013 ist ja schon sehr betagt. Active Directory ist da auch schon viel weiter mit Server 2016, 2019 und jetzt sogar 2022.

Microsoft interessiert die Kompatibilität mit alten Systemen sehr wenig. Zuviel Aufwand für zu wenig Nutzen.

Wir haben uns entschieden von 2016 CU22 in die MS Cloud zu gehen, weil wir keine andere tragbare Lösung gesehen haben. Schlecht weil wir MS für deren schlechte Arbeit auch noch belohnen, aber wir kriegen die Mitarbeiter nicht von Exchange runter.

Gruß

Alex

Genau deswegen lasse ich regelmäßig bzw. nach jedem Update den HealthChecker durchlaufen. Das gibt dann immer schön Auskunft darüber, ob man die aktuellen Patches auch installiert hat. Gerade zuletzt gab es da durch sich überschneidende CU und SU Releases vermehrt Unklarheit im www zu lesen(siehe Frankys Hinweis im Text oben).

Ich frage mich ehrlich welche Firma oder welcher Admin bis jetzt diese Bedrohung der Exchange Server (aus den Medien etc.) NICHT mitbekommen hat. Wenn so viele Exchange Server noch Extern verfügbar und angreifbar sind dann habe ich kein Mitleid und wünsche den Hackern viel Spaß.

Was sollen den die Leute machen?

Ich habe bei Hafnium und ProxyShell viel Abhilfe bei diversen Firmen geleistet. Die Firmen haben einfach nicht die Ressourcen oder wollten die notwendigen Ressourcen nicht dafür einsetzten.

Meine Hauptfirma ist von Hafnium auch getroffen gewesen. Obwohl wir binnen Stunden nach bekanntwerden der Lücken aktiv waren und Best Practices hatten. Zwar hat es kein erfolgreiches Eindrigen (Webshells oder so) gegeben, aber wir mussten alle Exchange Server nach und nach aus Sicherheit opfern. Zum damaligen Zeitpunkt waren ja die Angriffswege auch noch nicht genau dokumentiert. Also mussten wir vom Wort Case ausgehen. Wir haben anschließend drei sehr unruhige Monate gehabt wo wir den ganzen Traffic in und aus der Firma mittels SNORT und Konsorten überwacht haben nachdem wir den genauen Angrifsvektor des Angreifers nachvollziehen konnten, der daran interessiert war Cobalt Strike ins Netzwerk einzuschleusen. Im Nachhinein ist er beim zweiten Schritt von fünf gestoppt worden, aber das weiß du mit Sicherheit erst mit der Zeit ob die zweite, dritte und vierte Verteidigungslinien gehalten haben.

Das Exchange Server ein solches Sicherheitsrisiko im Netz darstellt hat sich ja erst in diesem Jahr so richtig gezeigt. Viele Firmen brauchen aber sehr lange um sowas zu begreifen.

Und ich hätte mir auch nicht träumen lassen, dass es so einfach sein könnte Exchange anzugreifen.

Die Sicherheitslücken waren uns allen nicht bewusst, aber bisher habe ich alle Exchange Server (meistens aus DAG Gründen) immer hinter einem Kemp LoadMaster mit aktiviertem ESP ans Netz gebracht. Das würde ich auch jedem empfhehlen! Von meinen ca. 30 Exchange Kunden, in den unterschiedlichsten Versionen, war niemand betroffen.

Deine Kunden sind nicht wegen Kemp LoadMaster so glimpflich davon gekommen, sondern weil diese Pre-Auth im Einsatz hatten. Vor-Authentifizierung war der einzige Schutz gegen die Angriffe :)

Die meisten Exchange die ich gesehen habe waren hinter WAFs, aber das hat alles nichts gebracht. Genauso die die spezielle Abwehrprogramme außer Defender lokal hatten.

Alle waren blind und das einzige was da geholfen hätte wäre die Vor-Authentifizierung. Nur das eben viele Firmen das nicht machen, wir auch nicht, weil wir mit so-was keine guten Erfahrungen gemacht haben.

Wird nämlich das Vor-Authentifizierungssystem gehackt, und es gibt da Praxisbeispiele, dann gute Nacht. Und Systeme die Vor-Authentifizierung drin haben und als sicher anzusehen sind kosten dann soviel, dass da fast kein Mittelständler sich darauf einlassen will.

Vor allem wird es schwer der Geschäftsführung zu erklären, dass dies wegen Exchange nötig ist… Da heißt es ganz schnell „Exchange in die Cloud“, fertig. Habe ich in den letzten Monaten sehr oft erlebt.

Die einzig sichere Lösung ist kein Exchange im Netzwerk zu haben. Nur dann kommt das Problem der Internetanbindung von Dritt-Welt Niveau in Deutschland auf. Auch köstlich was ich da in der Pandemie alles gesehen habe :D

Ich finde deine Antwort ziemlich naiv gedacht und beispielhaft für unser empathieloses Miteinander. Jahrelange wurde in jedem Unternehmen zuerst an der IT gespart. Ich kenne hunderte Fälle wo vor ALllem die Exchange-Admins völlig unterbesetzt sind und dann zusätzlich das ganze Desaster bewältigen müssen und dann an alten Systemen für die nie jemand Geld ausgeben möchte.

Bei uns ist alles auf dem aktuellsten Stand, nur wenn ich solche Antworten lese, kann ich nur mit dem Kopf schütteln…

Danke Frank für deine Tipps und Anleitungen.

Das Problem sind aber genau diese IT Leute die so etwas mit sich machen lassen.

Was bringt es dir eine tickende Zeitbombe zu warten, wenn du genau weiß, dass du der Verantwortliche sein wirst, sobald die hochgeht.

Gerade in der IT Branche ist ja die Nachfrage hoch, da sollte man nicht zögern bei solchen Zuständen das weite zu suchen. Denn wenn du das nicht tust, dann bist du die oder der, wo am Ende der schwarze Peter landet.

Ich habe das vielen meiner ehemaligen Kunden so kommuniziert über die letzten Jahre. Hat die wenigsten interessiert bis Anfang dieses Jahres. Seitdem höre ich die klagen, mehrere haben bei mir nach Hilfe angefragt. Hilfe ist geleistet worden, aber natürlich zu Marktüblichen Konditionen von Incident Response.

Franks Blog kann man nicht genug loben, da hast du recht. Habe da drin bis jetzt immer eine Antwort zu meinen Fragen zu Exchange gefunden.