Bei den Aktive Directory Rechteverwaltungsdiensten (AD RMS) handelt sich sich im Grunde um ein DRM System. DRM wird häufig Streaming Diensten eingesetzt um festzulegen, um sicherzustellen das ein Musikstück nur abgespielt werden kann,m, wenn auch ein entsprechendes Abo vorliegt. AD RMS nutzt ein ganz ähnliches Konzept, Dateien werden mit einer Lizenz versehen und verschlüsselt. Über die Lizenz wird gesteuert, was ein Benutzer mit einer Datei (Word, Excel) oder einer E-Mail machen darf (Lesen, Drucken, Weiterleiten). Der Verfasser einer Mail oder eines Dokuments kann dabei selbst festlegen, welche Lizenz verwendet werden soll. Die Lizenz lässt sich auch nachträglich zurückziehen.

AD RMS lässt sich ebenfalls in Exchange integrieren, die nächsten Beiträge drehen sich um die Installation, Konfiguration und Integration in Exchange Server 2016.

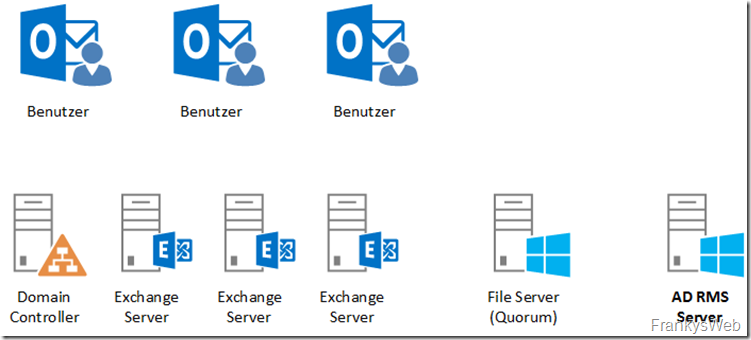

Umgebung

.ie Umgebung in der die Active Directory Rechteverwaltungsdienste installiert werden, sieht wie folgt aus:

Es gibt ein paar Benutzer mit Outlook 2016, einen Domain Controller, 3 Exchange Server (eine DAG), ein File Server für das Quorum und einen Windows Server 2012 R2 der derzeit nur als Member Server konfiguriert ist und die RMS Rolle bekommen soll.

Das Active Directory hört auf den Namen frankysweb.de, die Benutzer verwenden Windows 10 mit Outlook 2016.

Vorbereitung

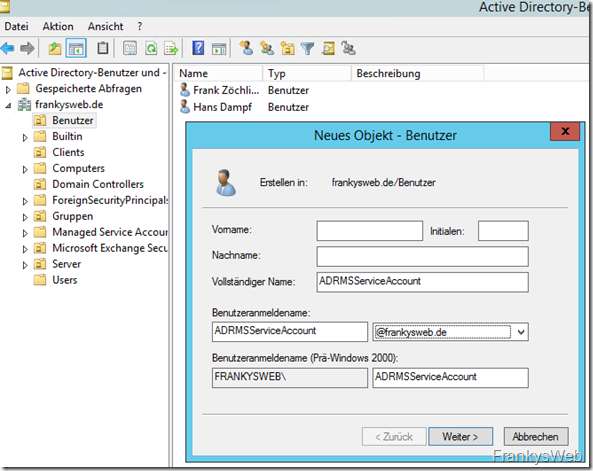

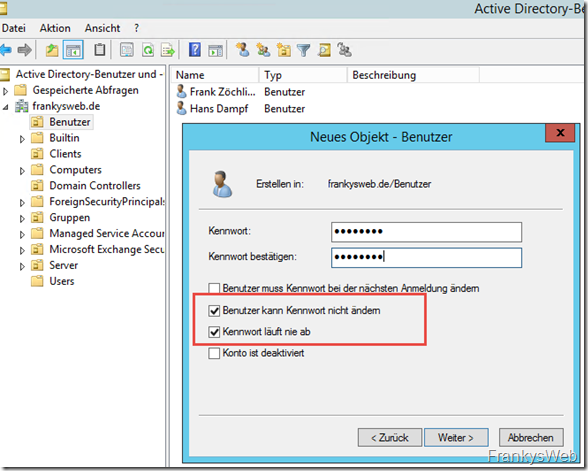

Für die Installation der Rechteverwaltungsdienste sind nur wenige Vorbereitungen notwendig. Im Vorfeld kann ein Dienstkonto angelegt werden, welches für RMS verwendet wird. Bei dem Dienstkonto handelt es sich um ein normales Active Directory Benutzerkonto:

Wichtig ist nur, das Passwort darf nicht ablaufen:

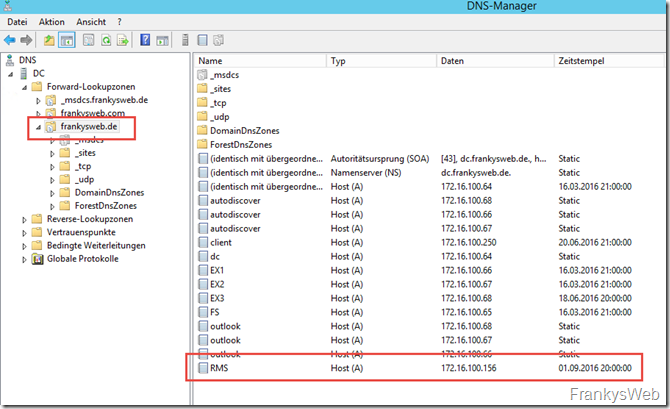

Desweiteren wird ein DNS Eintrag benötigt, falls sich die RMS-Adresse vom Servernamen unterscheidet. In meinem Fall heißt der RMS-Server schlicht „RMS“ und mein Active Directory hört auf den Namen „frankysweb.de“. Ich brauche somit keinen DNS Eintrag erstellen, da der DNS Eintrag automatisch bei der Aufnahme des Servers in das AD erstellt wird:

Wenn das AD beispielsweise auf „frankysweb.local“ hört, kann Split-DNS verwendet werden. Heißt konkret: lautet der Servername rms.frankysweb.local, muss ein DNS-Eintrag mit rms.frankysweb.de und der IP des RMS Servers angelegt werden. Hier sollte ein DNS Name verwendet werden, der später auch aus dem Internet erreichbar gemacht werden kann.

Es wird ebenfalls ein Zertifikat für die Rechteverwaltungsdienste benötigt. Während der Installation kann ein selbstsigniertes Zertifikat für Testumgebungen installiert werden. Für produktive Umgebungen sollte ein gültiges Zertifikat verwendet werden. Im Abschnitt „Zwischenschritt Zertifikat für RMS“ wird ein gültiges Zertifikat konfiguriert. Wer nur eine Testumgebung installiert, kann an dieser Stelle auch ein selbstsigniertes Zertifikat verwenden und den Schritt überspringen.

Jetzt kann die Installation beginnen.

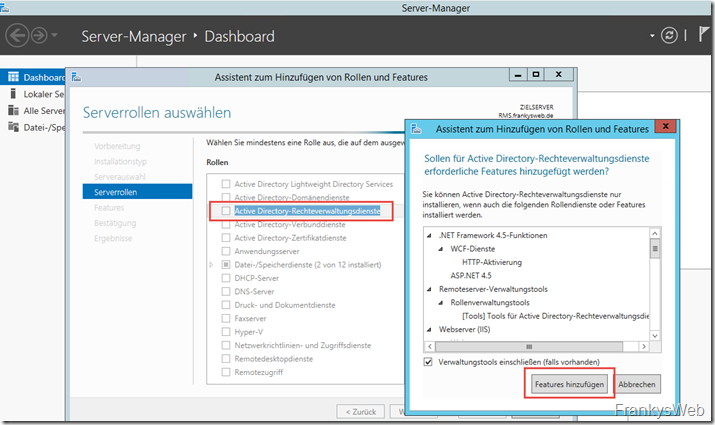

Installation Active Directory Rechteverwaltungsdienste

Die Installation der Rechteverwaltungsdienste kann nun via Server Manager gestartet werden. Die nötigen weiteren Features können ebenfalls direkt mitinstalliert werden:

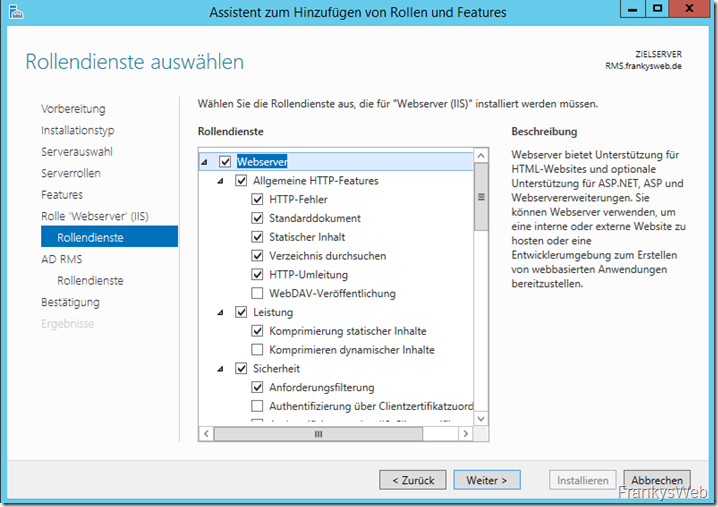

Der Server Manager wählt dann die benötigten IIS Dienste automatisch aus:

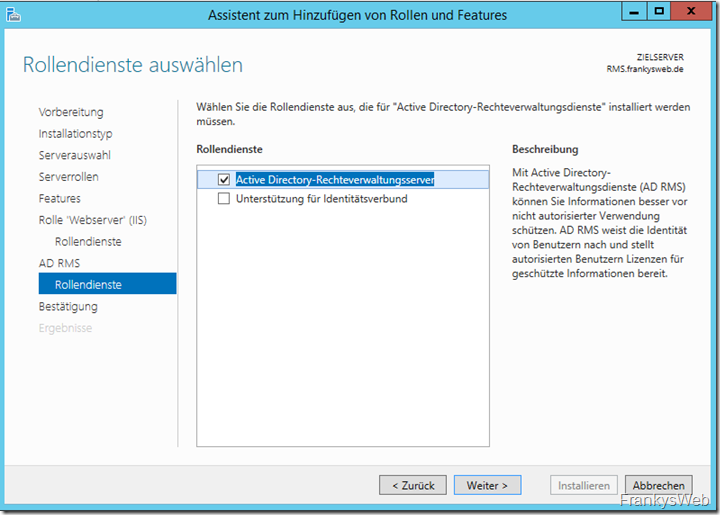

Im nächsten Dialog wird nur der „Active Directory-Rechteverwaltungsserver“ ausgewählt.

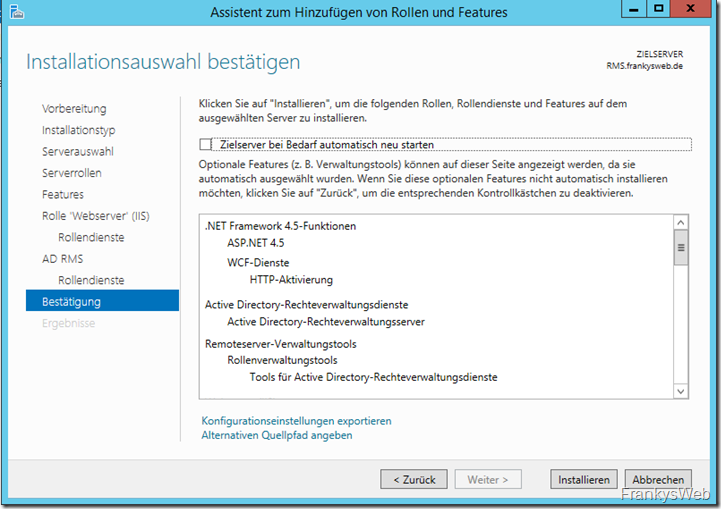

Im letzten Schritt wird die Rolle installiert:

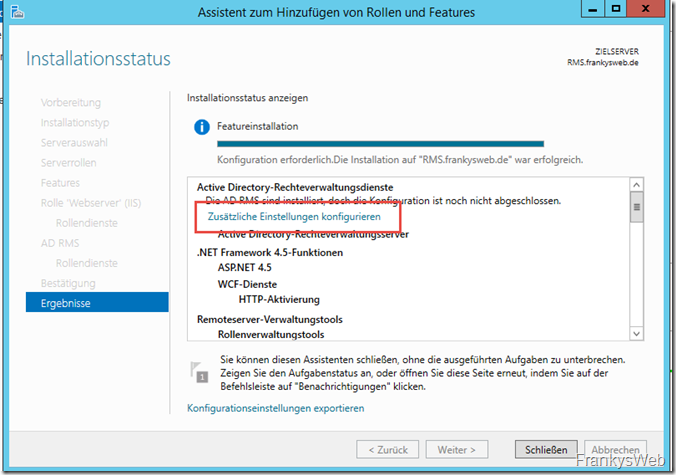

Ähnlich wie bei einem Domain Controller muss nach der Installation der Rolle zunächst die grundlegende Konfiguration erfolgen:

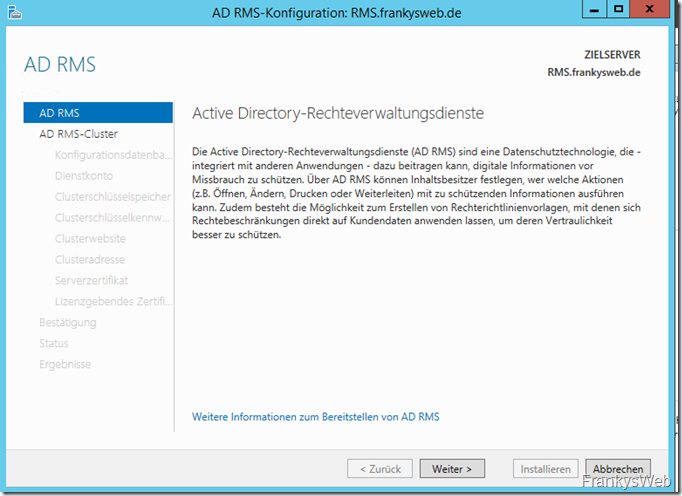

Nach dem Klick auf „Zusätzliche Einstellungen konfigurieren“ öffnet sich der Assistent für AD RMS:

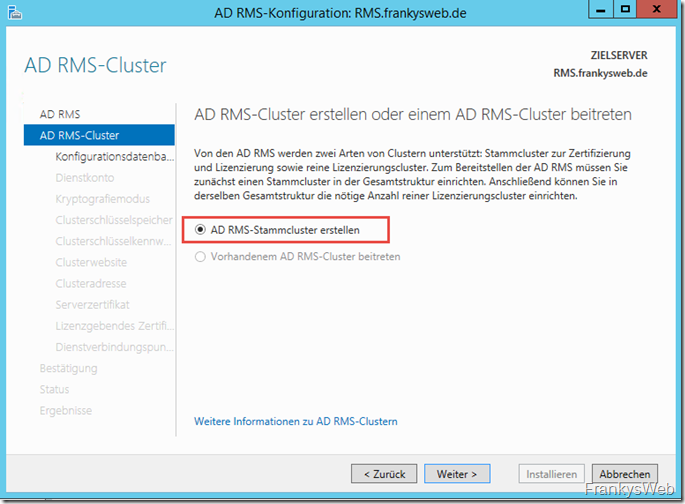

Da in diesem Fall der erste AD RMS Server installiert wird, muss ein AD RMS Stammcluster erstellt werden:

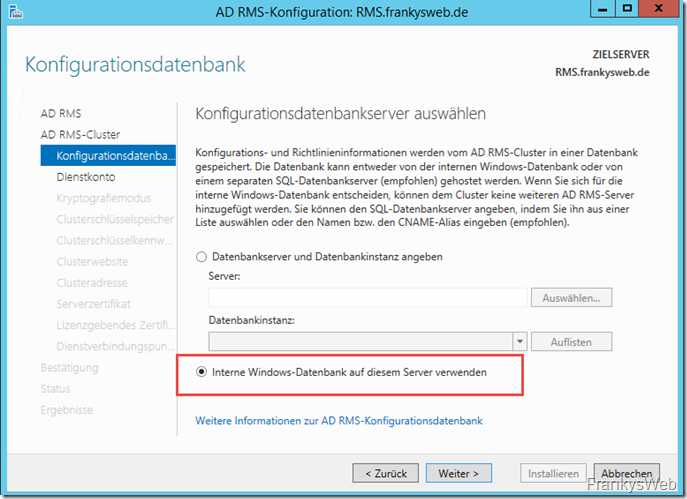

Jetzt kann ausgewählt werden, ob ein SQL-Server für die Datenbank verwendet werden soll, oder die Windows Internal Database genutzt wird. In produktiven Umgebungen würde man an dieser Stelle eine möglichst hochverfügbare SQL-Datenbank anstatt der Windows Internal Database verwenden:

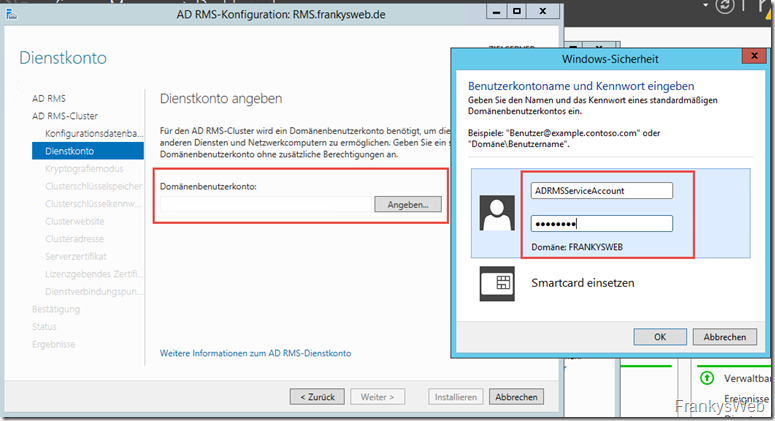

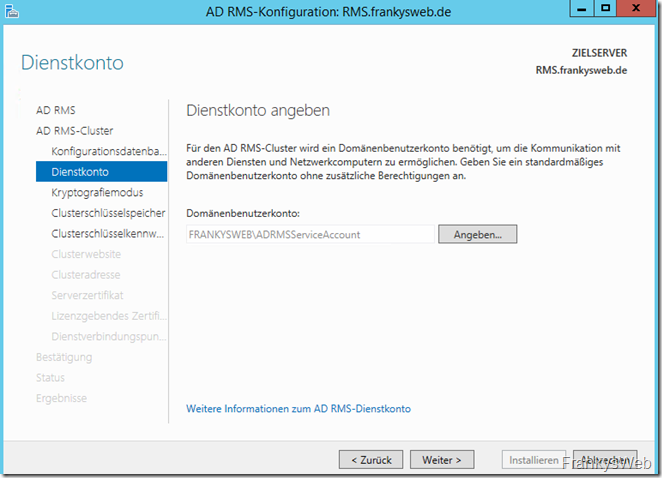

Für das Dienstkonto wird der Benutzer angegeben, der zuvor bei den Vorbereitungen erstellt wurde. In diesem Fall „ADRMSServiceAccount“:

Nachdem der Benutzer angegeben wurde, kann es weiter gehen:

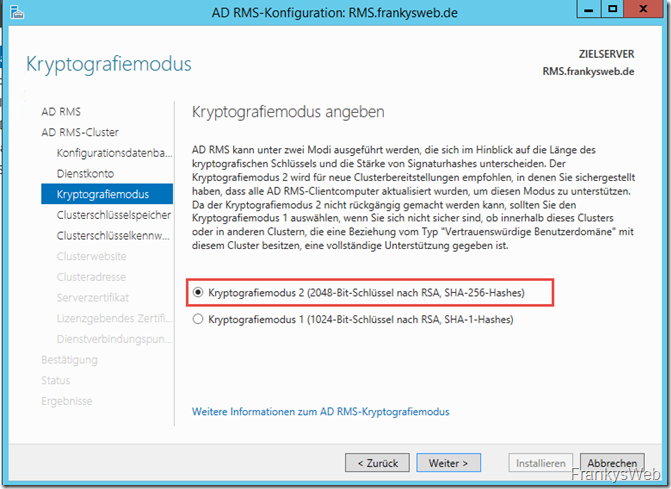

Jetzt wird der Kryptografiemodus 2 (SHA256) ausgewählt. SHA1 sollte nicht mehr verwendet werden:

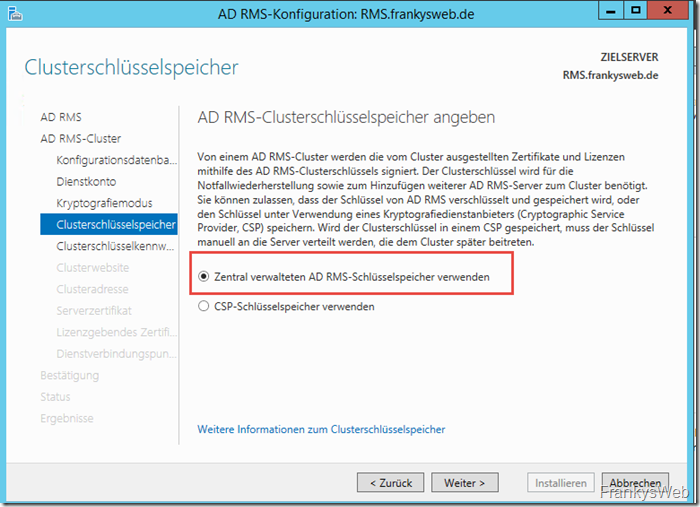

Bei dem Punkt „Clusterschlüsselspeicher“ wird der Punkt „Zentral verwalteten AD RMS-Schlüsselspeicher verwenden“ ausgewählt:

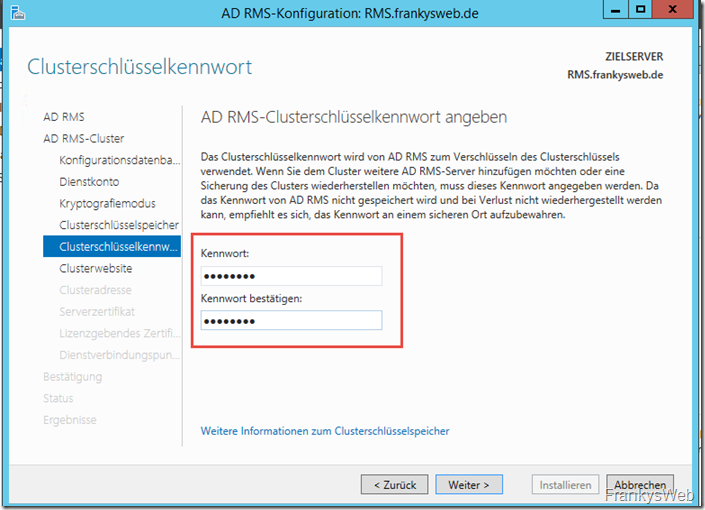

Für den Clusterschlüssel muss ein Kennwort vergeben werden:

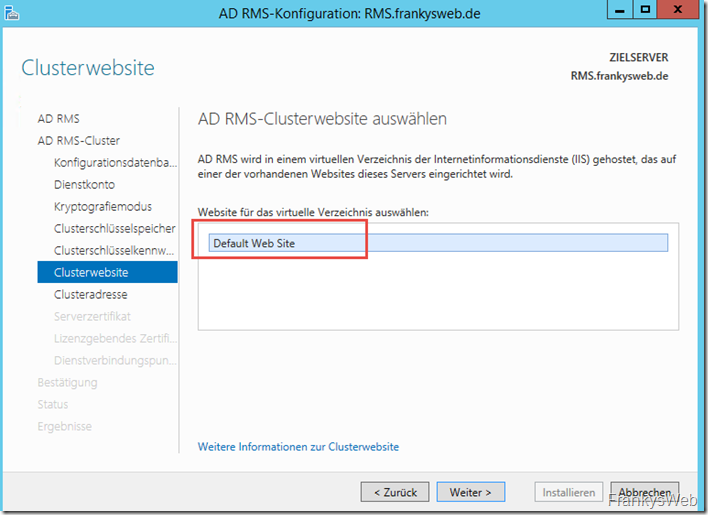

Da der IIS bereits durch den Server Manager installiert wurde, kann jetzt die „Default Web Site“ ausgewählt werden:

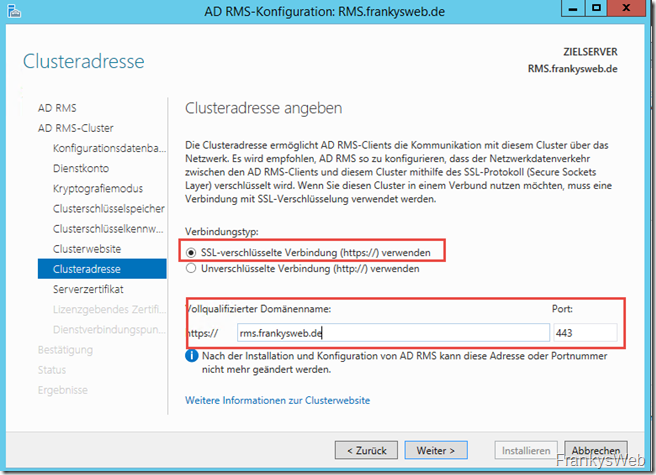

Jetzt kann die Adresse für RMS festgelegt werden. An dieser Stelle sollte kein interner Servername stehen, sondern ein FQDN der auch aus dem Internet erreichbar ist. In meinem Fall ist es rms.frankysweb.de auf Port 443 (HTTPS). Der DNS Eintrag wurde intern bereits unter den Vorbereitungen angelegt:

Da für HTTPS ein Zertifikat nötig ist, kann entweder im nächsten Dialog ein selbstsigniertes Zertifikat erstellt werden, oder es wird ein Zwischenschritt eingelegt um ein gültiges Zertifikat zu konfigurieren. Der nächste Abschnitt kann für Testumgebungen übersprungen werden.

Zwischenschritt Zertifikat für RMS

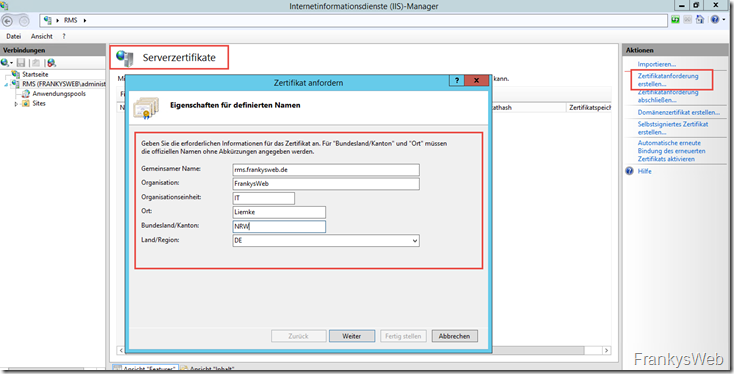

Da der IIS bereits durch den Server Manager installiert wurde, kann mittels IIS Manager eine Zertifikatsanforderung generiert werden:

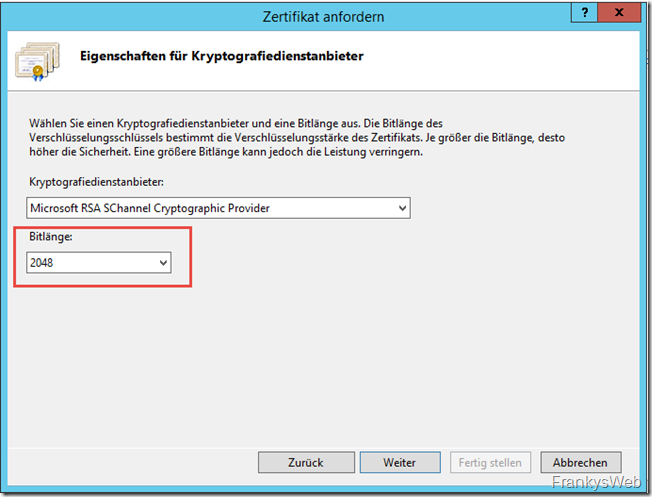

Wichtig: Alle öffentlichen CAs verwenden mittlerweile 2048Bit Schlüssel, 1024 Bit Schlüssel gelten als unsicher:

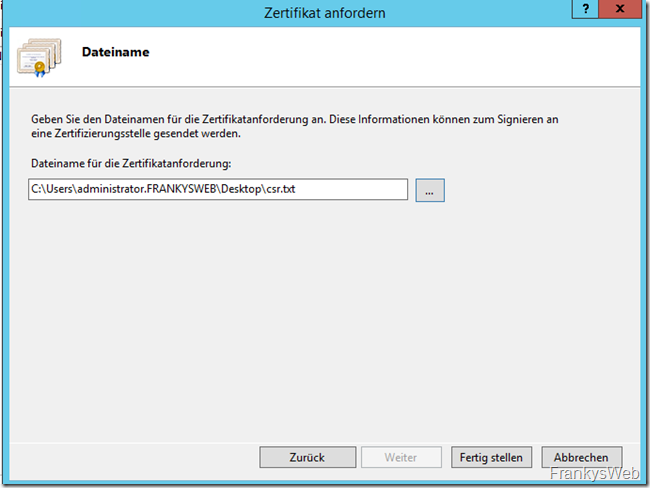

Der CSR kann nun abgespeichert werden und bei einer CA seiner Wahl eingereicht werden. In meinem Fall habe ich StartSSL verwendet. StartSSL stellt ein entsprechendes Zertifikat mit 1 Jahr Laufzeit kostenlos aus:

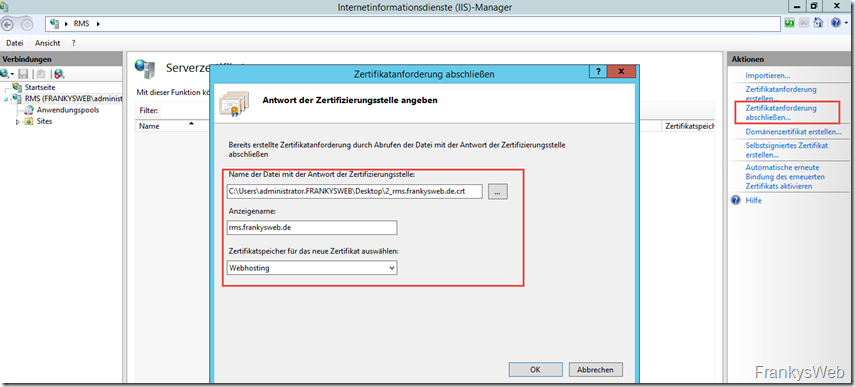

Nachdem das Zertifikat durch die CA ausgestellt wurde, kann die Zertifikatsanforderung abgeschlossen werden:

Das Zertifikat muss nur den Namen der Clusteradresse enthalten. Die Installation kann jetzt fortgesetzt werden.

RMS Installation abschließen

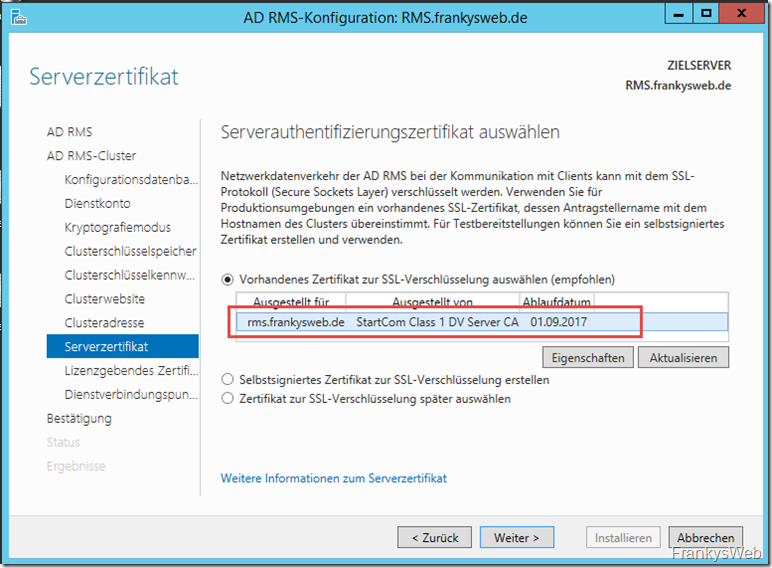

Für die Kommunikation der Clients mit dem RMS Server ist ein Zertifikat nötig. Ich verwende an dieser Stelle ein kostenloses Zertifikat von StartSSL. Für Testumgebungen kann hier auch ein selbstsigniertes Zertifikat verwendet werden:

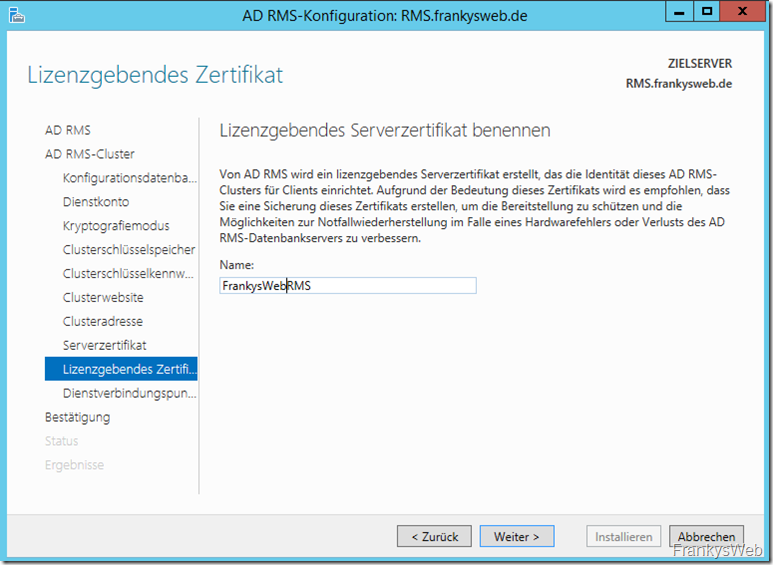

Zusätzlich wird ein Lizenzgebendes Zertifikat erstellt, hier muss nur der Name angegeben werden:

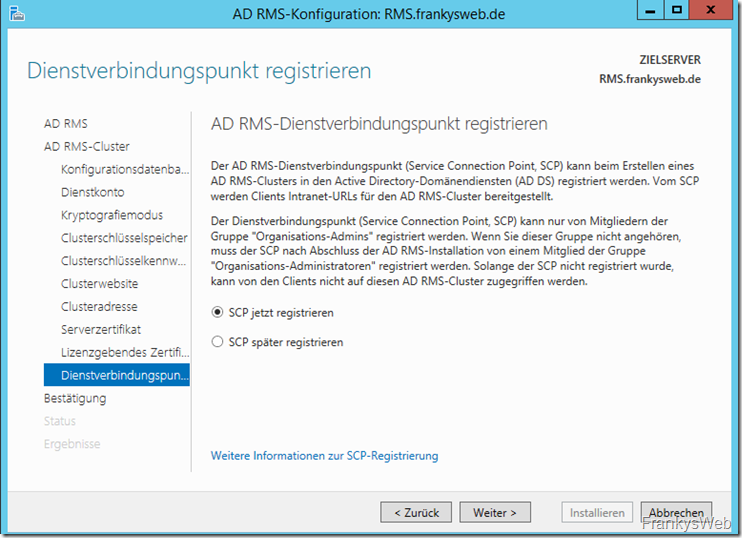

Der SCP kann automatisch erstellt werden:

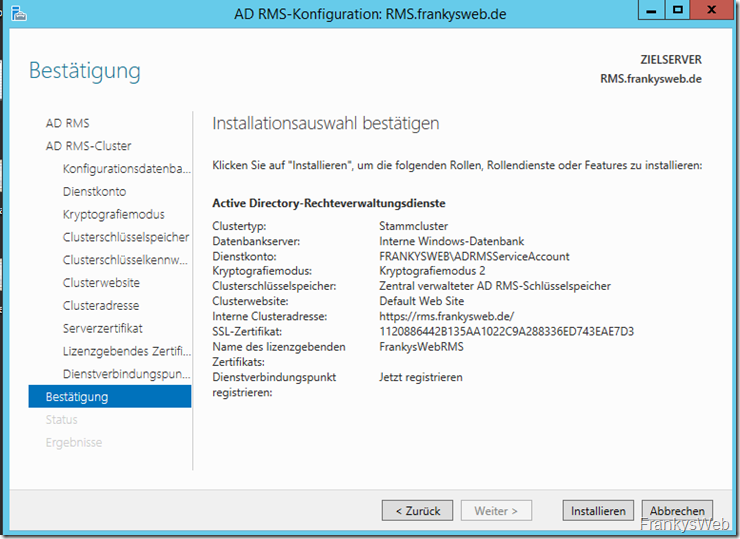

Im letzten Schritt wird eine Zusammenfassung angezeigt. Die Installation kann beginnen:

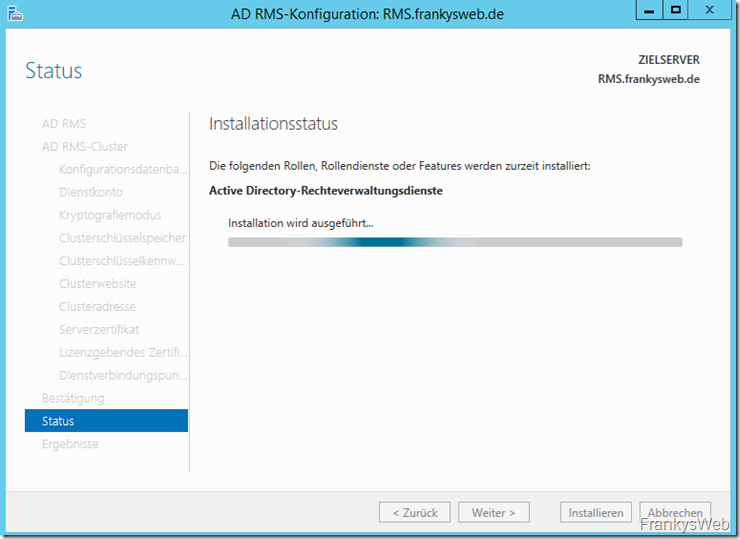

Es dauert einen kleinen Moment bis RMS Installiert ist:

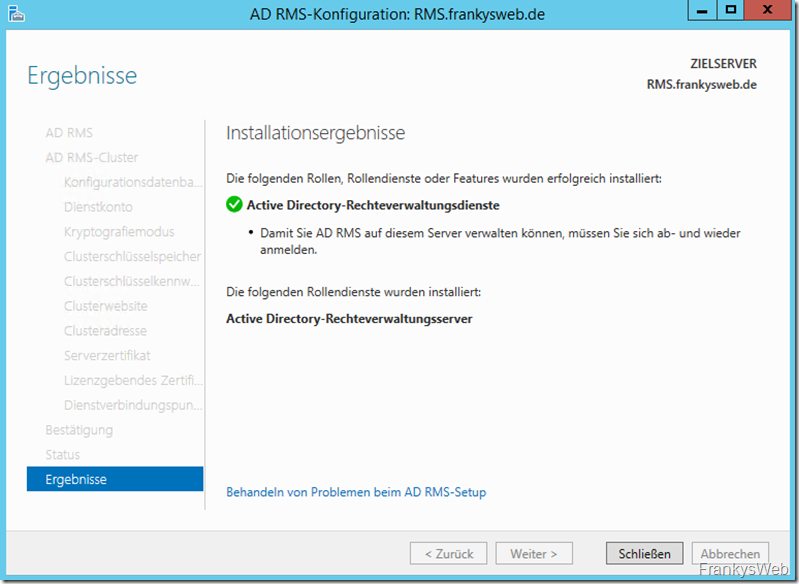

Zum Schluss wird noch das Installationsergebnis angezeigt:

Die Installation ist nun abgeschlossen. Im nächsten Artikel geht es um die Konfiguration.

Hallo Frank,

Danke für diesen Step by Step Guide.

Versuche die AD RMS Installation auf einem Domain Controller inkl. einer PKI und bereits installierten und konfigurierten AD FS Service.

Beim Punkt Serverauthentifizierungszertifikat auswählen erhalte ich folgende Warnung:

Für die ausgewählte Cluster-Url ist bereits eine SSL-Zertifikatanbindung vorhanden

IIS Bindung Default Website ist für Port 80 ohne Hostnamen und IP-Adresse mit *

Für https bestehen folgende Bindungen: adfs.xy.com mit IP-Adresse * ,sowie adrms.xy.com mit IP-Adresse *. Die entsprechenden öffentlichen Zertifikate sind jeweils hinterlegt.

Frage mich nun natürlich ob ich hier ohne zukünftige Probleme die Installation abschliessen kann?

Besten Dank für den Feedback.

Gruss, Markus