Windows Server 2025 bietet seit langem wieder neue Features für das Active Directory (AD DS) und Active Directory Lightweight-Domänendienste (AD LDS). Mit den neuen Features skaliert das Active Directory auch in sehr großen Umgebungen besser und bringt zusätzliche eine Verbesserungen für die Sicherheit und Stabilität.

Optionale Funktion für 32k-Datenbankseitengröße

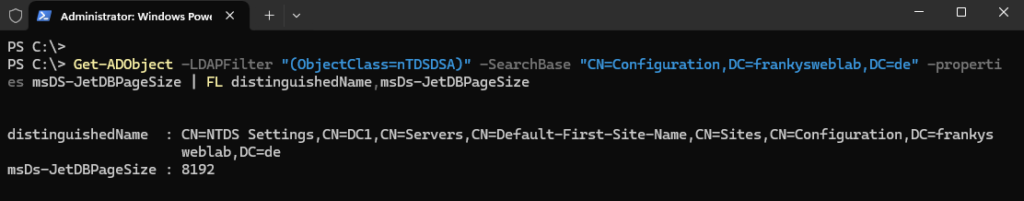

Seit der Einführung von Active Directory in Windows 2000 wird eine Datenbank namens Extensible Storage Engine (ESE) bzw. JET Blue verwendet, die Daten in 8k großen Seiten speichert. Diese 8k-Struktur führte zu bestimmten Einschränkungen, wie zum Beispiel, dass ein einzelnes AD-Objekt nicht größer als 8k Byte sein darf. Durch den Umstieg auf ein neues 32k-Seitenformat werden viele dieser alten Begrenzungen aufgehoben. So können mehrwertige Attribute nun bis zu etwa 3200 Werte speichern. Das optionale Feature kann aktiviert werden, wenn alle Domain Controller unter Windows Server 2025 laufen. Mit dem folgenden Befehl lässt sich die aktuelle Datenbankseitengröße ermitteln (SearchBase muss entsprechend angepasst werden):

Get-ADObject -LDAPFilter "(ObjectClass=nTDSDSA)" -SearchBase "CN=Configuration,DC=frankysweblab,DC=de" -properties msDS-JetDBPageSize | FL distinguishedName,msDs-JetDBPageSize

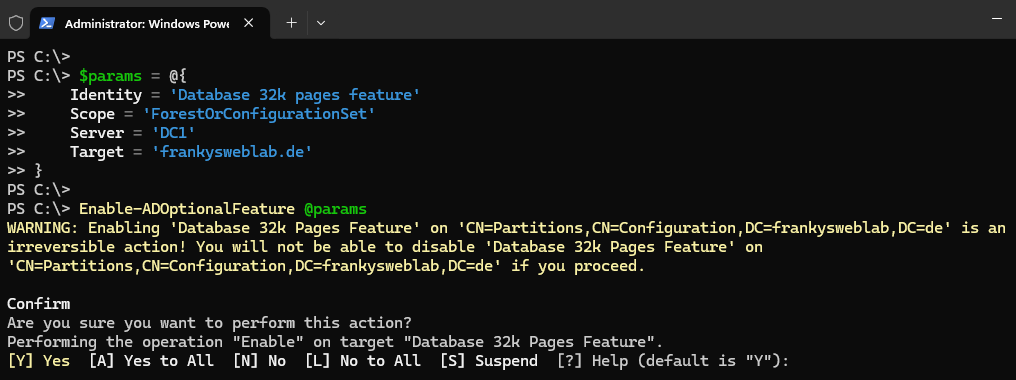

Die Datenbankseitengröße kann mit dem folgenden Befehl auf 32k angehoben werden:

$params = @{

Identity = 'Database 32k pages feature'

Scope = 'ForestOrConfigurationSet'

Server = 'DC1'

Target = 'frankysweblab.de'

}

Enable-ADOptionalFeature @params

Neue DCs mit 32k-Seiten-Datenbank

Neue Domänencontroller (DCs) können jetzt mit einer 32k-Seiten-Datenbank installiert werden, die 64-Bit-IDs nutzt und im „8k-Seitenmodus“ läuft, damit sie mit älteren Versionen kompatibel bleibt. Ein bereits vorhandener DC behält sein aktuelles Datenbankformat mit 8k-Seiten bei. Um auf 32k-Datenbankseiten umzusteigen, müssen jedoch alle DCs in der Gesamtstruktur eine 32k-fähige Datenbank haben.

AD Schema Updates

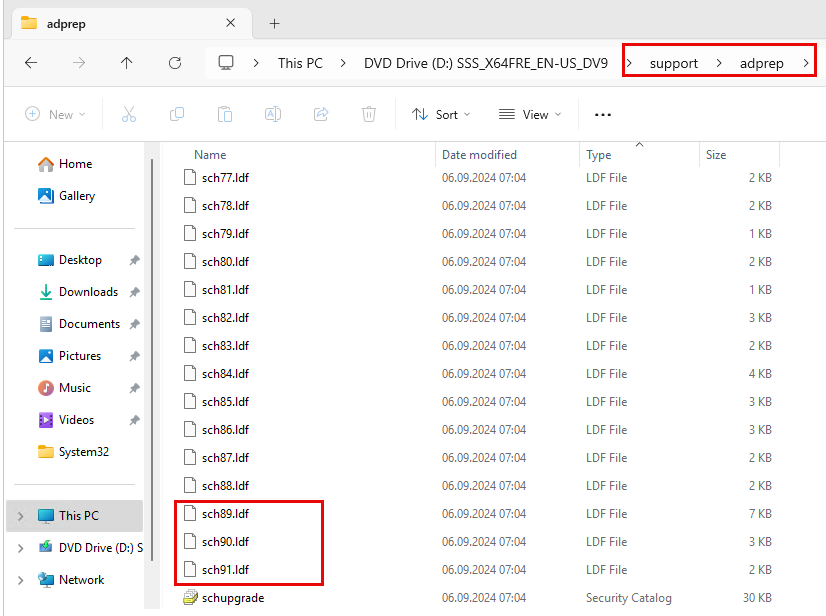

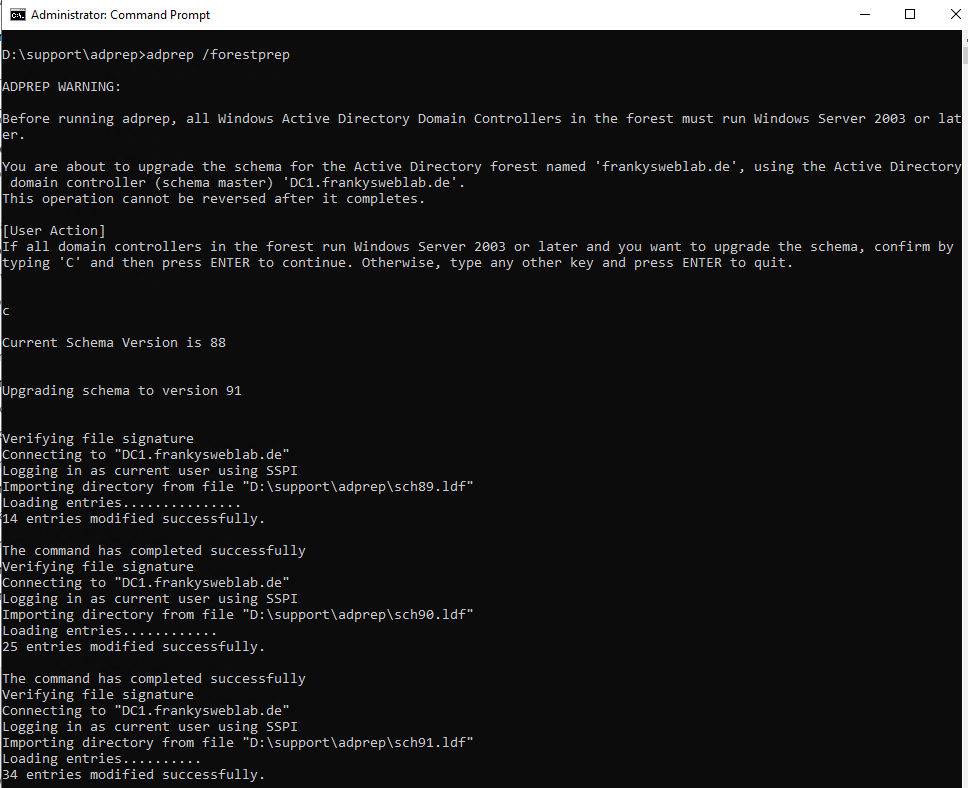

Damit neue Features genutzt werden können, ist ein Schema Update nötig. Drei neue Log-Dateien (sch89.ldf, sch90.ldf und sch91.ldf) erweitern das AD-Schema. Für AD LDS gibt es dazu passende Updates in der Datei MS-ADAM-Upgrade3.ldf. Die Schema Update Dateien finden sich im Server 2025 ISO im Ordner „support\adprep“:

Das Schema Update kann mit den folgenden Befehlen ausgeführt werden:

adprep /forestprep

adprep /domainprep

AD-Objektreparatur

AD ermöglicht es jetzt Domains Admins, Objekte zu reparieren, denen wichtige Attribute wie SamAccountType und ObjectCategory fehlen. Diese Änderungen werden über eine neue Funktion namens fixupObjectState durchgeführt.

Channel-Binding-Audit-Unterstützung

Die Event Log Ereignisse 3074 und 3075 können jetzt für Channel Binding bei LDAP aktiviert werden. Wenn die Channel-Binding-Einstellung sicherer gemacht wird, kann ein Administrator sehen, welche Geräte im Netzwerk Channel Binding nicht unterstützen oder damit Probleme haben.

Verbesserungen des DC-Standort-Algorithmus

Der DC-Erkennungsalgorithmus hilft Computern im Netzwerk, den nächstgelegenen Domänencontroller (DC) zu finden, welcher die Anfragen zur Authentifizierung durchführt.

In der neuen Version wurde dieser Algorithmus verbessert: Er kann jetzt besser zwischen den kürzeren NetBIOS-Domänennamen (z. B. „frankysweblab“) und den DNS-Domänennamen (z. B. „frankysweblab.de“) unterscheiden und sie richtig zuordnen.

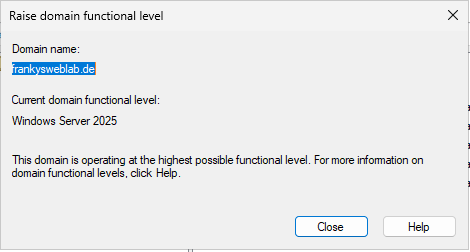

Gesamtstruktur- und Domänenfunktionslevel

Die neue Active Directory Funktionslevel sorgen für die Unterstützung der neuen Features und sind nötig, um die neue 32k-Datenbankseitengröße nutzen zu können. Die neuen Funktionslevel tragen die Versionsnummer 10 für DomainLevel und ForestLevel.

Verbesserte Algorithmen für Name/SID-Lookups

Die Weiterleitung von Name- und SID-Abfragen zwischen Computern läuft nicht mehr über den alten Netlogon-Kanal. Stattdessen nutzt das Active Directory jetzt die Kerberos-Authentifizierung und den DC-Erkennungsalgorithmus dafür.

Verbesserte Sicherheit für vertrauliche Attribute

DCs und AD LDS-Instanzen erlauben LDAP nur dann das Hinzufügen, Suchen und Ändern von vertraulichen Attributen, wenn die Verbindung verschlüsselt ist.

Verbesserte Sicherheit für Standard Passwörter von Computerkonten

Active Directory verwendet jetzt zufällig generierte Standardpasswörter für Computerkonten. Windows 2025 DCs verhindern, dass Computerkonten mit dem Standardpasswort des Computerkontonamens eingerichtet werden.

Kerberos PKINIT-Unterstützung für kryptografische Agilität

Die Kerberos Public Key Cryptography for Initial Authentication in Kerberos (PKINIT)-Protokollimplementierung wurde aktualisiert, um kryptografische Agilität zu ermöglichen, indem mehr Algorithmen unterstützt und fest kodierte Algorithmen entfernt wurden.

LAN Manager GPO-Einstellung

Die GPO-Einstellung „Netzwerksicherheit: LAN Manager-Hashwert beim nächsten Kennwortwechsel nicht speichern“ ist in neuen Versionen von Windows nicht mehr vorhanden oder anwendbar.

LDAP-Verschlüsselung standardmäßig

Nach einer SASL-Authentifizierung verwenden alle LDAP-Client-Kommunikationen standardmäßig LDAP-Sealing.

LDAP-Unterstützung für TLS 1.3

LDAP verwendet die neueste SCHANNEL-Version und unterstützt TLS 1.3 für Verbindungen über TLS.

Veraltetes SAM-RPC-Kennwortänderungsverhalten

Sichere Protokolle wie Kerberos sind die bevorzugte Methode, um Domänenbenutzerpasswörter zu ändern. Die neueste Methode zur Kennwortänderung, SamrUnicodeChangePasswordUser4 mit AES, wird standardmäßig unterstützt.

NUMA-Unterstützung

AD DS nutzt jetzt NUMA-fähige Hardware, indem es CPUs aus allen Prozessorgruppen verwendet.

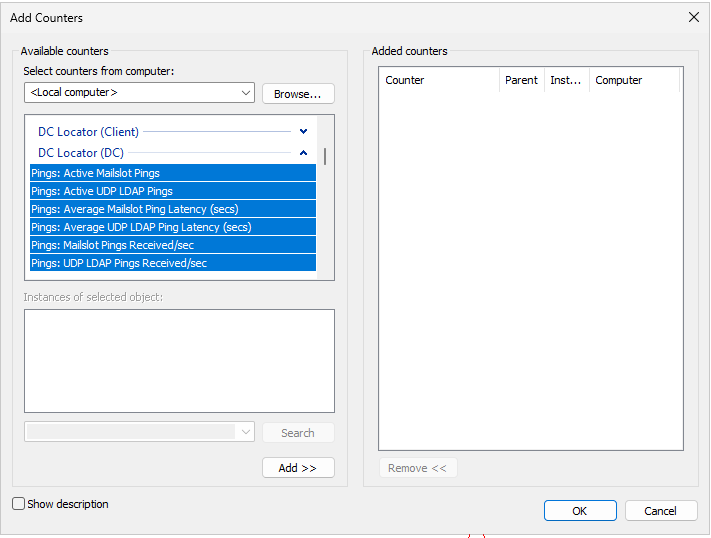

Performance Counter

Zur Leitungsüberwachung und Fehlersuche stehen neue Performance Counter zur Verfügung:

- DC Locator – Spezifische Indikatoren für Clients und Domänencontroller (DC).

- LSA Lookups – Abfragen von Namen und SIDs über LsaLookupNames, LsaLookupSids und ähnliche APIs. Diese Indikatoren sind sowohl für Client- als auch Server-Versionen verfügbar.

Replikationspriorität

Die Replikationspriorität ermöglicht es Administratoren, die systemberechnete Replikationspriorität für einen bestimmten Replikationspartner und Namenskontext zu erhöhen. Diese Funktion bietet mehr Flexibilität bei der Konfiguration der Replikationsreihenfolge für spezifische Szenarien.

It seems that with windows 2025, it is not possible to connect Devices like NAS and Firewalls to use the Active Directory.

Do you know of a solution? would be greatly appreciated