E-Mails sind bekanntlich das Haupteinfallstor für Malware, Viren und allerlei anderer böser Sachen. Leider bringt der Exchange Server keinen ordentlichen Spam-Filter mit, somit muss für die effektive Abwehr von Spam und Malware auf andere Produkte zurückgegriffen werden.

Leider lässt aber auch der beste Spam-Filter immer mal wieder eine schädliche Mail durch und natürlich passiert es dann auch, dass auf diesem Weg Rechner infiziert werden.

Besonders gefährlich ist zur Zeit wieder die Malware Emotet. Bei Emotet handelt es sich eigentlich nicht um eine klassische Malware, welche man einfach mit einem Virenscanner erkennen kann, sondern eher um eine Art “Framework” um Computer und ganze Netzwerke zu infizieren. Framework ist hier vielleicht nicht ganz das richtige Wort, aber es beschreibt im Kern ganz gut die Funktionsweise: In der ersten Phase einer Emotet Welle, werden massenweise Mails verschickt. Die Mails sind dabei oft ziemlich gut gemachte Malware Mails, welche zunächst einen oder mehrere Computer im Netzwerk infizieren sollen. In der Phase 2 werden ausgehend vom ersten Rechner, möglichst viele weitere Rechner im Netzwerk infiziert. Die Art und Weise, wie die weiteren Rechner infiziert werden ist dabei variabel, beispielsweise werden Sicherheitslücken wie BlueKeep benutzt, auch das stehlen von Kerberos Tickets ist möglich. In der dritten Phase wird dann die eigentliche Malware nachgeladen. Die Malware kommt dann meistens nahezu zeitgleich auf allen infizierten Rechnern zur Ausführung. In der dritten Phase kann beispielsweise eine Ransomware die Daten verschlüsseln. Da Emotet aber sehr modular ist, kann der Angreifer quasi frei entscheiden, welche Art von Malware auf den infizierten Rechnern zum Einsatz kommt, gerade dies macht Emotet so gefährlich.

Ich habe daher einfach mal einen kleinen Selbsttest gestartet, um zu prüfen wie sich mein Spam-Filter bei etwas “besseren Spam-Mails” verhält. Genauer gesagt, habe ich es mit drei verschiedenen Spam-Filtern getestet.

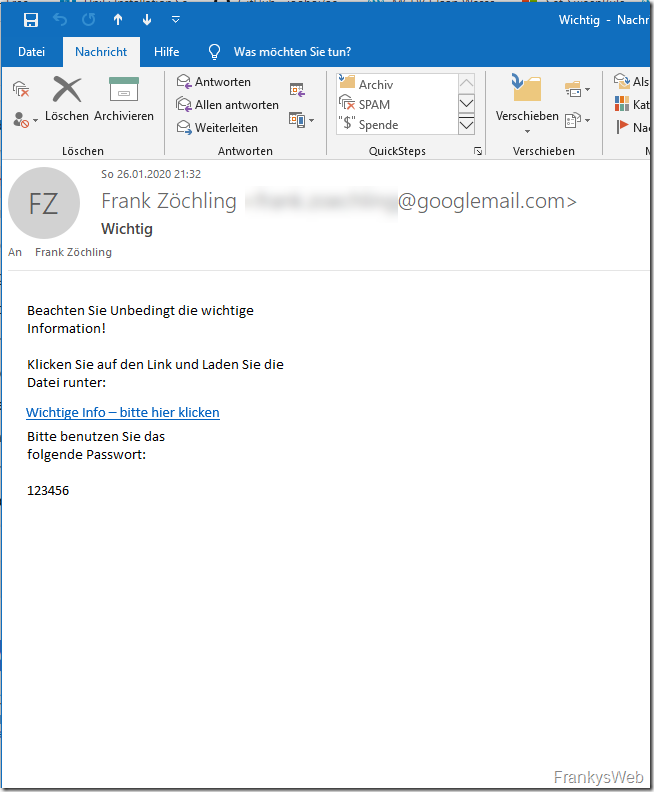

Ich habe verschiedene Szenarien ausprobiert. Die folgende Mail konnte ich durch alle von mir getesteten Filter schleusen:

Ich habe für diese Mail einfach einen GMail Account erstellt und mir diese Mail zugeschickt. Diese Mail ist für viele Spam Filter nur schwer zu erkennen, dies hat die folgenden Gründe:

- Bei dem sichtbaren Text handelt es sich um Bilder, welche in der Mail eingebettet wurden. Die Bilder sind harmlos.

- Der schadhafte Link (Wichtige Info – bitte hier klicken) wurde durch einen URL Shortener gekürzt

- Es befindet sich völlig harmloser Text in der Mail, welcher durch die weiße Schriftfarbe aber nicht sichtbar ist

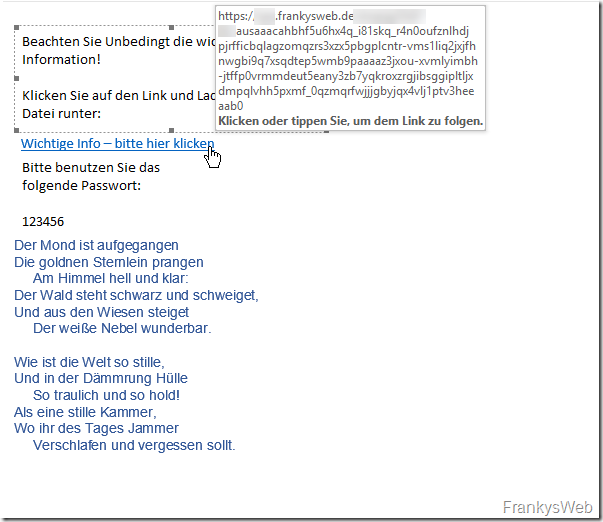

Die Mail sieht daher eigentlich wie folgt aus:

Die beiden sichtbaren Texte sind Bilder, welche in die Mail eingebettet wurden, der schadhafte Link wurde durch einen URL Shortener gekürzt um die schadhafte URL zu verschleiern. Harmloser Text folgt mit weißer Schrift auf weißen Hintergrund (hier mal in Blau dargestellt). Bei der Original URL handelt es sich übrigens um den EICAR Test Virus (https://www.wicar.org/test-malware.html), dies sollte eigentlich jeder Viren Scanner erkennen können…

In meinem Fall kommt jetzt sogar noch eine Besonderheit dazu: Der via URL Shortener gekürzte Link (cutt.ly) wurde durch meinen Spam-Filter umgeschrieben, je nach Hersteller und Produkt heißt diese Funktion unterschiedlich. In diesem Fall hat die Umschreibung des Links, was eigentlich ein zusätzliches Sicherheitsfeature sein sollte, eher genau das Gegenteil bewirkt: Meine Domain ist ja erkennbar, was soll da schon böses sein, der Filter wird es schon richten…

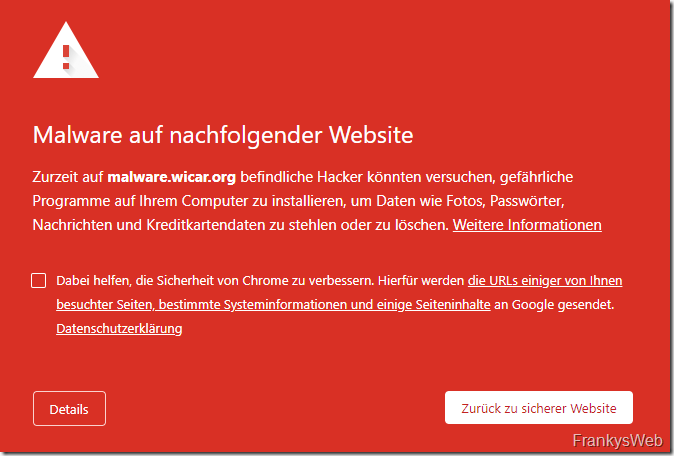

Klicke ich nun also auf den Link lande ich auf der EICAR Test Seite, hier blockt dann aber Chrome den Aufruf, aber eben erst Chrome:

Hätte ich einen Link zum Download eines Passwort geschützten Word-Dokuments mit Malware Makro versendet, hätte der Download geklappt und das einfache Passwort steht ja bereits in der Mail. Übrigens: Chrome blockt den Aufruf der Malware URL, wenn als Standard Browser der Internet Explorer eingestellt ist, klappt der Download problemlos.

In diesem Fall handelt es sich natürlich nur um einen einfachen persönlichen Test. Ganz ähnlich, bzw. man manchen Stellen sogar noch deutlich raffinierter, arbeitet Emotet. In den Emotet Malware Mails wird beispielsweise Bezug auf vorherige Konversation hergestellt. Hier gibt es einen ganz interessanten Artikel dazu:

Diese Art von Mails landen, genau wie meine Test Mail oben, recht häufig in den Postfächern der Empfänger. Auch die besten Spam-Filter (egal von welchem Hersteller), bieten hier keinen hundertprozentigen Schutz (Ich hab es beispielsweise mit 3 namhaften E-Mail Security Produkten getestet, es haben alle drei versagt, Namen nenne ich nicht.)

Auch dem Anwender kann man hier kaum einen Vorwurf machen, wenn auf einen schadhaften Link geklickt oder ein schadhaftes Dokument geöffnet wird. Gerade die Emotet Mails sind aktuell bestenfalls noch an der Original Absender Adresse zu erkennen, aber wer achtet da schon immer drauf?

Wie man in meinem Beispiel sieht, ist das häufig als Sicherheitsfeature angepriesene Umschreiben von Links in E-Mails nicht unbedingt ein Sicherheitsgewinn. In einer gut gemachten Phishing Mail könnte dies dem Empfänger sogar zusätzliche Authentizität vorgaukeln. So ein Feature ist also auch mit Vorsicht zu behandeln.

Ganz beliebt ist auch die Massche, zunächst Mails mit zunächst harmlosen Links zu verschicken. Der Trick dabei ist, hinter dem verschickten Link wird erst ein paar Minuten später ein schädlicher Download geschaltet. So kann der zunächst harmlose Link die Filter passieren. Wenn die Mail dann schon im Postfach des Empfängers liegt, wird die Malware hinter dem Link aktiviert.

Wie man in deinem kleinen Beispiel gut erkennen kann, ist es meistens ziemlich leicht, eine Malware Mail an Spam-Filtern vorbei zu schleusen. Auch Anti-Spam Produkte mit Sandbox Feature können mit den verzögerten Links recht gut getäuscht werden.

Im nächsten Artikel geht es dann um Maßnahmen, um einer Emotet Infektion vorzubeugen.

Wir haben bei uns von TrendMicro Hosted Email Security am laufen, seit der Einrichtung ist seitdem eigentlich nicht wieder irgendwas vorgefallen. Wir leiten den kompletten Verkeht (EX2016) dort drüber.

PS: Der Faktor Mensch ist leider ein sehr hohes Risiko – hier gilt es diese auch zu Schulen, das diese nicht alle glauben und erst Denken und dann klciken und im Zweifel den Absender der Mail über einen bekannten Weg kontaktieren (Telefon, SMS, vorbei gehen, Chat,usw).

Mitarbeiter Training sind wichtiger Bestandteil der IT Sicherheit und sind online möglich.

da gibts fertige Lösungen, z.B. sophos phish threat. Funktioniert inzwischen ganz gut und ist auch nicht so teuer, gerade für kleine Kunden

Tipp:

Es gibt leider einige Tricks, wie man Outlook austricksen kann, externe Mails so zu manipulieren, das sie aussehen, als würden diese von intern kommen.

Hier kann eine Exchange Transport Regel helfen, alle externen Mails mit einem Flag (Banner) zu versehen, das User sehen, das die Mail von außen kommt. Besonders hilfreich bei CIO Fraud.

Einige AV Produkte können Links im Mail über einen Link Proxy umleiten, die bei jedem klick einen Realtime Scan auslösen. (z.B. Sophos Mail appliance – Time to click )

Diese helfen dabei, solche Tricks zu umgehen, wobei aber wohl kaum ein Produkt vereinzelnde spear phishing Mails erkennt.

Hallo Erik,

wie habt Ihr denn diesen Flag (ggf. Kategorie) mit dem Banner per Transportregel für externe E-Mails gelöst?

Meinst Du hier eine Signatur die vom Mailproxy bei jeder E-Mail im Text der E-Mail hinterlegt wird?

Hallo Paul,

ich habe im Exchange diese Regel, damit ein Banner für Mails die extern reinkommen angezeigt wird:

https://i.imgur.com/7g6QdOK.png

ich freunde mich inzwischen mit der großen Keule an – zumindest für die DAU: im Mail-Filter ALLE Anhänge blockieren und Links in Mails komplett entfernen. HTML in Mails abzuschalten ist aber doch ziemlich schwierig, da dann viele Mailsnicht mehr lesbar sind. Zumindest der Vertrieb benötigt halt die bunten Marketingmails.

Du schreibst: „… als Sicherheitsfeature angepriesene Umschreiben von Links in E-Mails“.

Ich habe etwas nachgedacht und finde spontan keinen Sicherheitsgewinn. Was ist denn der Sicherheitsgewinn dabei?

Guter Beitrag!

Mein Tipp, einfach einen HTML Filter im SPAM Schutz schalten und alles HTML-Zeugs in TXT umwandeln.

Damit hat der Nutzer zwar keine E-Mail Experience mehr, aber es wird sichererer. Ja und wenn der Nutzer dann den TXT-Link per Hand aus und in den Browser ein kopiert, dann hat der ITler fast schon das Ende der Fahnenstange erreicht. Dann heißt es nur noch, Websurfen für solche Nutzer ganz abschalten.

Im übrigen hatten wir der Letzt so einen brisanten Fall bei einem Pure-Apple-MAC Kunden. Der hat zwar SPAM Schutz, doch die Mitarbeiter*in hatte es fertig gebracht, den Malware-Link aus der E-Mail vom MAC (weil dort eine Fehlermeldung kam!) in Parallels zu übertragen und dort auszuführen. Als auch dort es nicht „funktionierte“ wurde es aufgegeben. Der Effekt nach ca. sechs Stunden – elf verschlüsselte MAC inkl. MAC Miniserver/NAS.

Lehre aus der Sache. In ganz schlimmen Fällen muss jedem Mitarbeiter mit Websurf-Erlaubnis ein IT-Sicherheitler*in zur Seite gestellt werden, der sofort mit der Peitsche knallt, wenn Mitarbeiter das große Zucken im (üblicherweise) linken Zeigefinger bekommen. Oder einfach solchen Mitarbeitern einen Arbeitsplatz ohne PC/MAC zuweisen.

Tja in der Praxis gehen selbst dem besten ITler irgendwann mal die brauchbaren(!) Ideen zur Schadensvermeidung aus.

Besten Dank für den Test. Ich bin auf deine Empfehlungen gespannt.

Im privaten Bereich eher selten, aber im Unternehmen häufiger anzutreffen sind Proxy Server mit AV Scan und Datei Filter. Diese haben die Möglichkeit die verschleierten URLs zu scannen – insbesonderer ein wirksamer Schutz für die „Zeitbombe“ in deinem letzten Absatz.

Hast du hier einen Überblick über gute Lösungen für den Privatmann ?