Heute von Sophos ein Update für die UTM 9 veröffentlicht. Das Update aktualisiert die UTM auf Version 9.508-10. Das Update ist knapp 170 MB groß und soll diese Probleme beheben:

- [NUTM-8739]: [Access & Identity] Argos segfault and coredump after update to v9.502

- [NUTM-9164]: [Access & Identity] SSLVPN installation packages fail to copy user profile during installation

- [NUTM-9344]: [Access & Identity] All users are locked when a lockout policy via GPO was set

- [NUTM-9047]: [Basesystem] VLAN interface on the bridge doesn’t come up when slave becomes the master

- [NUTM-9296]: [Configuration Management] Report Auditor is unable to open the dashboard in UTM

- [NUTM-9397]: [Configuration Management] Log Remote Archiving via SCP fails when used with OpenSSH >= 7.0

- [NUTM-9497]: [Documentation] ATP – Invalid status display on Webadmin for Japanese,Russian,Spanish language

- [NUTM-4174]: [Email] POP3 spool cleanup does not work

- [NUTM-8794]: [Email] Wrong MIME Type detection

- [NUTM-8937]: [Email] Upgrade SMIME

- [NUTM-9046]: [Email] SPX binary error with Office365

- [NUTM-9098]: [Email] Mail stuck in work queue

- [NUTM-9252]: [Email] Patch Exim for CVE-2014-2972 and CVE-2016-9963

- [NUTM-9259]: [Email] POP3 Proxy coredump in „libc_start_main“

- [NUTM-9337]: [Email] Selecting an AD Server for AD Recipient Verification in SMTP isn’t possible after update to v9.506

- [NUTM-9382]: [Email] WebAdmin user not able to disable the „Recipient Verification“ in SMTP Routing

- [NUTM-9303]: [HA/Cluster] HA „max_nodes“ option set to 3 causes named to fail to start

- [NUTM-9405]: [HA/Cluster] Interface MAC addresses shouldn’t get replicated on slave node if virtual_mac is set to 0

- [NUTM-3497]: [Network] BGP soft-reconfiguration not working

- [NUTM-8118]: [Network] After upgrading to 9.500 „Service Monitor not running – restarted“ notifications being received

- [NUTM-8432]: [Network] Local Privilege Escalation via confd Service

- [NUTM-8604]: [Network] Changing a bridge IP address causes bridge to go down when using vlans

- [NUTM-8887]: [Network] DNS group objects doesn’t delete old IP addresses

- [NUTM-9064]: [Network] Network monitoring daemon constantly restarts since upgrade to 9.503

- [NUTM-9177]: [Network] Disabled static routes are being put into the routing table

- [NUTM-9465]: [Network] Wrong/Old IPv6 Tunnel Broker URLs in Webadmin

- [NUTM-8759]: [Sandboxd] Add support for Sandstorm’s Asia data centre

- [NUTM-9006]: [UI Framework] Not possible to download different SSLVPN User Profiles in one Firefox session

- [NUTM-6955]: [WebAdmin] Error text appears in dialog when trying to view user object usage

- [NUTM-8567]: [WebAdmin] Update to ImageMagick-7.0.7-11

- [NUTM-9116]: [WebAdmin] Object information can’t be displayed for specific objects

- [NUTM-9128]: [WebAdmin] PCI Scan failing on UserPortal due to missing HSTS and CSP

- [NUTM-9430]: [WebAdmin] Issue with X-Content-Type-Options header presented by UTM

- [NUTM-7201]: [Web] HTTP Proxy connections hang in CLOSE_WAIT state

- [NUTM-8638]: [Web] Add group visibility in log with unlimited AD groups

- [NUTM-8746]: [Web] After changing group membership, old one is still available from winbind

- [NUTM-8886]: [Web] TLS Input/output error when connecting to web site

- [NUTM-9113]: [Web] HTTP Proxy coredump on 9.505

- [NUTM-9166]: [Web] HTTP Proxy coredump on function deny_ntlm_auth

- [NUTM-9332]: [Web] DNSExpire coredump causes slow browsing

- [NUTM-9416]: [Web] HTTP Proxy coredump on 9.506 with signal SIGFPE Arithmetic Exception

- [NUTM-3127]: [Wireless] AP55/100 connection issues – disconnected due to excessive missing ACKs

- [NUTM-6640]: [Wireless] Fix visibility of Fast Transition option in different security modes

- [NUTM-7013]: [Wireless] Frequent disconnects on guest wifi network after >1 week

- [NUTM-8243]: [Wireless] Update dropbear SSH Server to fix CVE-2016-7409, CVE-2016-7408, CVE-2016-7407, CVE-2016-7406

- [NUTM-8299]: [Wireless] UTM stops broadcasting SSIDs for the built-in wireless after upgrade to 9.5

- [NUTM-8781]: [Wireless] W-appliance – wireless network connection issue with Bridge to AP LAN

- [NUTM-8827]: [Wireless] Internal wireless not broadcasting SSID after updating to 9.503

- [NUTM-8832]: [Wireless] Integrated wireless adapter can be deleted

- [NUTM-8930]: [Wireless] Unable to see the SSID and connect to local wifi on 2.4 Ghz band

- [NUTM-8940]: [Wireless] kernel: [ xxxx.xxxxx] CPU: 0 PID: 13902 Comm: iw Tainted: G W O 3.12.74-0.265397234.g263c982.rb6-smp64 #1

- [NUTM-8945]: [Wireless] SG115w SSID not broadcasted since updated to 9.503

Die Liste der Fixes ist ziemlich lang, unter anderem sollen auch die doch ziemlich nervigen Probleme der E-Mail Protection behoben worden sein. Da Sophos in der Vergangenheit kein glückliches Händchen mit Update hatte, sollte hier ausgiebig getestet werden und ein Backup erzeugt werden. Das letzte Update wurde am 21.November veröffentlicht, ich hoffe Sophos hat sich Zeit für intensive Tests genommen.

Das Update lässt sich unter folgenden Link runterladen:

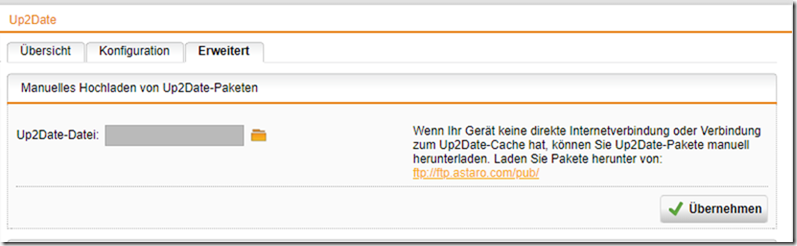

Falls das Update noch nicht via Up2Date angeboten wird, lässt es sich dann manuell installieren:

Wer nicht sofort aktualisiert, findet hier eine gute Anlaufstelle um sich über ggf. auftretende Probleme vorab zu informieren:

Update 01.03.2018:

Es sind sogar 2 Updates die heute veröffentlicht wurden:

- http://ftp.astaro.de/UTM/v9/up2date/u2d-sys-9.506002-507001.tgz.gpg

- http://ftp.astaro.de/UTM/v9/up2date/u2d-sys-9.507001-508010.tgz.gpg

Das Update auf 9.507-1 ist Voraussetzung für 9.508-10. Das erste Update behebt diese beiden Probleme und ist 44 MB Groß:

- [Basesystem] Support for new SG1xx(w) models

- [WAF] Certificate dropdown is visible for virtual webserver using HTTP

Generell finde ich den Sophos Support fragwürdig, die langen Antwortzeiten gehen garnicht.

Uns wurde ein temp Fix angeboten der aber nichts anderes macht als die MIME Type Filterung abzuschalten, das können wir aber auch von Hand tun und haben das abgelehnt. Auf meine Frage wann es einen tatsächlichen Fix geben wird habe ich noch keine Reaktion.

Die Bug-ID habe ich auch schon mehrfach in der Known Issues List gesucht und bisher nicht gefunden.

Gruß

mfi

Hallo zusammen,

ich habe, nachdem der BUG hinsichtlich der falschen MIME Type Filterung bereits am bzw. vor dem 26.03.18 bekannt war, die Information vom Sophos Support, aus meinem Case, offiziell erst am 19.04.2018 erhalten.

Dieser BUG steht allerdings nicht in den Kwon Issues (letzter Stand 20.04.2018) https://community.sophos.com/kb/en-us/124067

Sehr fraglich alles…

Gruß

Markus

Hallo Alex,

danke! Der Workaround geht! :)

Gruß Chris

Hallo zusammen,

für das Problem mit der Filterung des falschen MIME Typs (content-type) haben wir nun eine Bug ID (NUTM-9717) bekommen. In der Known Issues List ist diese allerdings noch nicht aufgeführt (letzter Stand noch vom 23.03. -> https://community.sophos.com/kb/en-us/124067 )

Gruß

mfi

KBA with workaround is updated.

In case a third-party certificate with the new algorithms could not be fetched the old behaviour needs to be restored by using the old algorithms.

For that logon via ssh to the commandline ( cli) , get root and execute the following command: cc set smtp encryption_utility smime

After that the old algorithms are used again.

At any point in time later on its possible to switch to the new algorithms by

logging on to the cli and entering: cc set smtp encryption_utility cms

https://community.sophos.com/kb/en-us/131727

Hallo Alex,

danke für den Hinweis, der Workaround klappt bei mir.

Gruß,

Frank

So,…. Sophos sagt:

Guten Tag Herr,

die mit der Version 9.508 verbundenen Änderungen in Bezug auf die SMIME-Algorithmen ergeben folgende Anforderungen an die CAs von Drittanbietern:

Signature Algorithm :: RSASSA-PSS

Key Encryption Algorithm :: RSAES-OAEP

Content Encryption Algorithm :: AES-256-cbc

Diese Änderungen wurden aufgrund der Konformität gegenüber der EU-Datenschutz-Grundverordnung umgesetzt.

Auch wenn gemäß EDI die Frist für die Änderung den Algorithmus zum 01.01.2018 auf den 01.01.2019 verschoben wurde, so betrifft dies lediglich den Bereich der E-Mail Verschlüsselung.

Für den Bereich der E-Mail Signierung bleibt die Frist zur Umsetzung zum 01.01.2018 weiterhin bestehen.

———–

PSW und SSLPlus sagen beide:

Die Algorithmen gibt es nicht bei den Zertifizierungsstellen…

Wir sollen als Kunden „downgraden“ und uns kräftig beschweren… die Bugs sind dort bekannt…

Hallo zusammen,

es geht nicht voran.

Diese Woche hat Sophos die E-Mail angefordert welche fälschlicherweise in der Quaratäne gelandet ist.

Ich habe das ganze nochmal simuliert, das Verhalten nachgestellt und Sophos alle Infos und die Original E-Mail mit Anhang zukommen lassen.

Ich hoffe das nun endlich mal, wenn keine Lösung, wenigstens eine Stellungnahme erfolgt.

Gruß

Markus

Hallo Zusammen,

was die falsche MIME Type Zuordnung angeht habe ich nun noch einige Logfiles an Sophos übermittelt. Es wurde bisher nur gesagt das es sich hierbei vermutlich um einen Bug in der 9.508 handelt.

Seither sind nun schon wieder fast 3 Tage rum.

Markus oder Sebastian, habt ihr schon etwas genaueres gehört?

Gruß

mfi

Hallo zusammen,

anbei mal die Antwort von psw auf meine Anfrage nach dem neuen Format:

Guten Tag Herr Busch,

der Algorithmus RSASSA-PSS wird aktuell noch von keinem Zertifizierer unterstützt. Die EDI hat die Pflicht diesen Algorithmus zu nutzen vom 01.01.18 auf den 01.01.19

aufgrund der nicht vorhandenen Abdeckung, verschoben. Hier bitte nochmal bei Sophos nachhacken, ob der allgemeine Marktsstandard RSA-SHA-256 weiterhin verwendet werden kann.

Aktuell ist auch noch kein näherer Zeitpunkt bekannt an dem der neue Algorithmus verfügbar sein wird.

Hallo in die Runde,

vielen Dank für die zahlreichen Informationen, da sich derzeit der Algorithmus der UTM nicht ändern lässt, bleibt scheinbar nur auf ein Update von Sophos zu warten.

Gruß,

Frank

Hallo Wolfgang,

da bin ich mal gespannt! Wir haben selber 25 Applicances im Einsatz… eine schnelle Lösung wäre wirklich wünschenswert.

Auf was hat man denn geupdatet? SHA2-256 ist doch der etablierte Standard…Was anderes kann man den SSL Anbietern doch auch nicht kaufen.

Gruß Chris

Hallo an Alle,

das S/MIME Problem hängt wohl damit zusammen, dass SOPHOS auf einen Algorhythmus upgedatet hat, der von den CAs nicht unterstützt wird, es gibt dafür also keine Certs (und Root Certs).

Gestern auf einer SOPHOS Veranstaltung mit einem SOPHOS Techniker gequatscht, der (a) sehr erstaunt und (b) bereit war, das Problem direkt einzukippen.

Mal sehen was da kommt.

LG aus Wien

W.

Hallo zusammen,

ich poste hier mal die Rückmeldung von Sophos. Allerdings ist es bei uns so, dass es auch nicht geht, wenn der Empfänger nicht hinter einer zweiten UTM sitzt.

Auch ein reset der Email Encryption (siehe Link in der Mail unten) hatte keinen Erfolg.

Hat noch jemand eine Idee?

Antwort:

—-

„mit dem Release der UTM Version 9.508 (MR6) wurden die S/MIME Algorithmen angepasst.

Somit kommt es in der Kombination Absender 9.508 (oder neuer) zu Empfänger 9.506 (oder älter) zu einer Meldung beim E-Mail Empfänger, dass die SMIME Verifizierung fehlschlägt.

Ein KBA wurde darüber veröffentlicht, um über dieses Verhalten zu informieren: https://community.sophos.com/kb/en-us/131727

Eine Lösung wäre ein Update auf die Version 9.508 auf Seiten des Absenders und des Empfängers.

Dieses Verhalten ist auf eine Inkompatibilität bzgl. der Signatur Algorithmen zurück zu führen, welche unumgänglich war.

Die Inkompatibilität betrifft jedoch ausschließlich die Verifizierung der Signatur, die Ver- bzw. Entschlüsselung ist hiervon nicht betroffen.“

Hi Chris,

danke für die Infos. Für Sophos scheint die Welt ja ziemlich klein zu sein…

Auch Outlook 2016 und andere Programme können die Signatur nicht mehr prüfen und zeigen entsprechend eine ungültige Signatur an. Hier ist dann nur die sendende UTM im Spiel. Die Haltung von Sophos kann ich daher nicht nachvollziehen.

Gruß,

Frank

Meine Güte… wie kann man nur solche Updates freigeben… Geschäftskritische Dinge, die mit Zertifikaten verschlüsselt werden laufen nicht mehr… unglaublich oder?

Ich habe nicht einmal eine Rückmeldung bis dato bekommen zum Service Case :(

Hallo zusammen,

ich warte auf Rückmeldung von Sophos bezüglich des MIME Type Thema.

Werde berichten sobald es Neuigkeiten gibt.

Gruß

Markus

Hallo Zusammen,

wir haben das Problem mit den falschen Content-Type Zuordnungen ebenfalls.

Hat jemand von euch schon näheres dazu rausgefunden?

Gruß

Maik

Hallo Markus,

auch wir haben das Problem, leider. Hast du schon eine Antwort von Sophos erhalten bzgl. des Problems?

Gruß

Sebastian

Ich habe gesern ein Kundensystem aktualisiert.

An diesem sind einige RED15 angeschlossen, die im transparenten Modus betrieben werden.

Diese stellen heute zwar eine Verbindung her, allerdings läuft kein Traffic ins getunnelte Netzwerk.

Hat sonst noch jeman die SG mit REDs im transparenten Split Modus im Einsatz und Probleme / keine Probleme damit?

Hallo zusammen,

bei mir funktioniert die SMIME Verschlüsselung auf den Systemen auch nicht. Es kommen verschlüsselte Mails mit ungültigen Signaturen an.

Wenn ich auf den HA Systemen (preserve node during update), den Node mit der Version 9.506 wieder auf aktiv setze, dann klappt auch mit den Emails.

Hallo zusammen,

ich habe nun weitere Kundensysteme auf 9.508-10 gepatcht. Das Problem das die E-Mail Protection nicht mehr funktionierte, war offensichtlich ein Einzelfall. Habe die Updates bei dem Kunden nun installiert und es läuft aber, es gibt offensichtlich eine Problem bei dem MIME Type Erkennung.

Ich habe bei einem Kunden im MIME Type Filter unter SMTP -> Malware eingestellt, dass folgende MIME Type Anhänge in die Quarantäne verschoben werden sollen:

application/vnd.ms-word.document.macroEnabled.12

application/vnd.ms-excel.sheet.macroEnabled.12

application/vnd.ms-powerpoint.presentation.macroEnabled.12

Jetzt landen E-Mails in der Quarantäne die diese Bedingung nicht erfüllen.

Im Mail-Header wird der Content als „application/vnd.openxmlformats-officedocument.wordprocessingml.document”,und bei der MIME-Type Überprüfung als “application/vnd.ms-word.document.macroenabled.12” verifiziert.

E-Mail Header Auszug:

Content-Type: application/vnd.openxmlformats-officedocument.wordprocessingml.document

Content-Disposition: attachment; filename=sss.docx

Content-Transfer-Encoding: base64

SMTP LOG Auszug:

2018:03:03-21:01:00 fw-1 smtpd[16559]: SCANNER[16559]: id=“1001″ severity=“info“ sys=“SecureMail“ sub=“smtp“ name=“email quarantined“ srcip=“xx.xx.xx.xx“ from=“xxxxx@kunde.de “ to=“xxxxx@kunde.de “ subject=“sss“ queueid=“1esDL2-0004J5-98″ size=“21039″ reason=“mime“ extra=“application/vnd.ms-word.document.macroenabled.12″

Hab eine Ticket bei Sophos erstelllt.

Melde mich wenn es neue Informationen gibt.

Viele Grüße

Markus

Hallo Frank,

ich vermute hier einen Bug, es gibt schon mehrere Berichte über Probleme im Bezug auf SMIME. Die Signaturen ausgehender Emails sind wohl fehlerhaft. (siehe https://community.sophos.com/products/unified-threat-management/f/general-discussion/100908/version-9-508—report-on-experience)

P.S. Ein großes Lob für diese tolle Seite.

Beste Grüße,

Alex

Hallo Alex,

danke Alex, dieses Problem habe ich ebenfalls.

Gruß,

Frank

Nutzt jemand SMIME in der Mailprotection der UTM und hat keine Probleme nach dem Update?

Hallo Alex,

ich nutze das SMIME Feature der Mailprotection. Gestern konnte allerdings eine Mail nicht zugestellt werden:

550 5.7.1 The digital signature of the mail is invalid

Konnte es bisher aber noch nicht weiter prüfen. hast du Probleme mit SMIME?

Gruß,

Frank

@Philipp, vielleicht weil sie diesmal etwas mehr darauf geachtet haben, nicht ganz funktionsunfähige Updates herauszubringen.

Hallo zusammen,

bei mir funktionierte beim Update von 9.505 auf 9.508, in einem SG125 Active-passive Cluster, der SMTP Proxy nicht mehr.

Der Dienst lief zwar, es wurde nichts protokolliert, keine Antwort auf Port 25 und auch der Mailmanger zeigte nichts an.

Nach Neuinstallation mit Iso 9.506 läuft alles wieder.

Die neuen Updates installiere ich jetzt erstmal nicht.

Gruß

Markus

Hallo,

wir haben bisher von 9.506 auf 9.507 und dann gleich auf 9.508 aktualisiert.

Das waren sowohl Einzelsysteme (SG105, SG115, SG210, SG230), als auch aktiv-passiv Cluster (SG210 und SG230). Ausser einem „Hänger“ beim Reboot des Slave, der sich mit einem erneuten Reboot und neuem Anlauf zum Update beheben ließ, war dabei nichts Auffälliges zu beobachten. Der heutige Produktivbetrieb lief bei unseren Kunden störungsfrei. Ich bin mit der Qualität der Updates jedenfalls zufrieden. Ich frage mich nur, warum die Updates diesmal solange gebraucht haben, es war schon sehr ruhig um die SG/UTM Plattform in letzter Zeit.

Gruß,

Philipp

Hallo zusammen,

5 Umgebungen bisher aktualisiert, keine Probleme soweit.

Beobachtung: Angeschlossene WLAN-Accesspoints erhalten ein Firmware-Update und gehen in den Reboot.

– Philipp