Schon am 21.11.2017 hat Sophos ein neues Update für die Sophos UTM veröffentlicht welches zahlreiche Probleme behebt. Bei mir wird das Update noch nicht via Up2Date angeboten.

Hier ist Liste der behobenen Probleme:

- NUTM-8651: [AWS] AWS Permission for „Import Via Amazon Credentials“

- NUTM-7678: [Access & Identity] Pluto dies with coredump at L2TP connections

- NUTM-8211: [Access & Identity] SSL VPN connection issue with prefetched AD groups

- NUTM-8756: [Access & Identity] AUA debug log contains plain text passwords

- NUTM-8889: [Access & Identity] ESPdump with algorithm GCM does not work

- NUTM-8912: [Access & Identity] HTML5 VPN: keyboard input not working on Android devices

- NUTM-7670: [Basesystem] Update to BIND 9.10.6

- NUTM-8427: [Basesystem] postgres[xxxxx: [x-x] FATAL: could not create shared memory segment: No space left on device

- NUTM-8769: [Basesystem] Small models of SG105 / SG115 / SG125 / SG135 take over 5 minutes to accept network connection

- NUTM-9063: [Configuration Management] Regenerating the Web Proxy CA breaks all SSL VPN clients

- NUTM-8313: [Email] POP3 Proxy generate core dumps in versions v9.414 and v9.501

- NUTM-8509: [Email] Remove 3DES and SHA1 from SMIME

- NUTM-8645: [Email] MIME Type Detection 9.5

- NUTM-9061: [Email] User cannot open the SMTP Routing tab

- NUTM-8419: [Logging] „Search Log Files“ has different search result in spite of same time frame

- NUTM-8783: [Logging] SMBv1 still required for remote logging to a smb share

- NUTM-8341: [Network] Network monitor core dump

- NUTM-8685: [Network] Some clients display an „Unknown“ vendor on the wireless client list

- NUTM-8738: [Network] Error messages in fallback log about damaged static routes

- NUTM-8838: [Network] Watchdog consumes constantly 100% CPU

- NUTM-7396: [RED] UTM RED kernel log shows „seq invalid“ messages

- NUTM-6968: [REST API] Restd: supporting usage of new object right after creation

- NUTM-7981: [Reporting] WAF-reporter logs irrelevant information

- NUTM-8359: [Reporting] SMTP log on Mail Manager is empty after upgrading postgres to 64bit

- NUTM-7802: [Sandboxd] If using a ‚ character in the email address, postgres is not able to insert this to the TransactionLog (Sandbox)

- NUTM-8715: [UI Framework] Unable to access „Manage Computers“ page

- NUTM-8061: [WAF] WAF still reporting virus found when AV engine on the UTM is updating

- NUTM-8751: [WAF] Newly created web server listens on the slave node instead of the master node

- NUTM-8806: [WAF] Issue with TLS settings for virtual webserver

- NUTM-8861: [WAF] Leftover of shm files cause a WAF restart loop

- NUTM-5964: [WebAdmin] Support Access: WebAdmin not properly displayed after login via APU

- NUTM-8512: [WebAdmin] Can’t use string („0“) as a HASH ref while „strict refs“ in use at /wfe/asg/modules/asg_ca.pm line 1105

- NUTM-8571: [WebAdmin] User with only „Report Auditor“ rights receives strict refs error after login into WebAdmin

- NUTM-8807: [WebAdmin] External link to Sophos UTM Knowledge Base is not correct

- NUTM-8871: [WebAdmin] Year of Single Time Events cannot be later than 2019

- NUTM-7994: [Web] Customized templates do not allow to accept quota and access site

- NUTM-8037: [Web] HA: Low disk space alert from slave

- NUTM-8107: [Web] CONFD.PLX is taking high CPU load

- NUTM-8502: [Web] HTTP Proxy coredumps with CentralFreeList in v9.413

- NUTM-8687: [Web] Segfault and coredump from HTTP proxy

- NUTM-8691: [Web] Certificate error on accessing sites with https scanning enabled

- NUTM-8752: [Web] NTLM Issue with AD SSO in Transparent Mode

- NUTM-8771: [Web] Wrong country showing up in Web proxy requests

- NUTM-8826: [Web] Teamviewer via Standard Mode with AD-SSO not possible since v9.502

- NUTM-8834: [Web] iOS11 user agent string is not detected as iOS

- NUTM-8849: [Web] Can’t download Traveler_90119_Win.zip with HTTP proxy in Transparent Mode

- NUTM-3129: [Wireless] SG125w failed to create interface wifi0: -23 (Too many open files in system)

- NUTM-4720: [Wireless] Issues with 2.4 GHz channel 12 and 13 / inconsistent channel availibility / AWE_DEVICE_CHANNEL_INVALID

- NUTM-8288: [Wireless] Roaming issues with iPhone7 and RADIUS authentication

- NUTM-8391: [Wireless] AP55C/AP100X disconnecting from UTM repeatedly

In meiner Umgebung, war der Bug “User cannot open the SMTP Routing tab” besonders nervig…

Hier geht es zu den Sophos Release Notes. Bei Updates für die UTM bietet es sich hier immer an, mal einen Blick in die Kommentare zu werfen, bisher ist es allerdings recht ruhig.

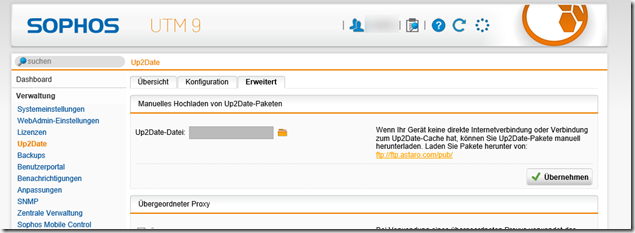

Das Update kann hier direkt runtergeladen werden:

u2d-sys-9.505004-506002.tgz.gpg

Hallo zusammen,

Ich suche vergebens eine How To Anleitung für esxi 6.7 (Free License) das ich 2x Sophos (Home Lizenz) als HA betreiben (Activ – Passiv) kann. Im Web ist leider alles unter esxi 5.0 beschrieben aber sehr schwach…….

Mir geht es um die Details wie ich was wegen dem vSwitch einstellen muss und die Paramter „virtual_mac 0“

Das wird immer anders beschrieben.

Für eure Hilfe wäre ich sehr Dankbar.

I have also logged this with Sophos, as we have a similar issue where we have lost the slave node and when we try to bring it online they come up as MASTER/MASTER and not MASTER/SLAVE in ACTIVE/PASSIVE mode. Does anyone have a ticket reference from Sophos where they have confirmed this is a known issue ?

Thanks

Gibt es zu dem HA Problem etwas neues? Ich hatte heute das Update installiert und den gleichen Fehler, erst jetzt sehe ich diesen Beitrag dazu

Es gibt Neuigkeiten! Lösung der HA-Problematik ist für diesen Februar zu erwarten!

„Hi [Axel],

Let me quickly update you regarding the progress the developer team is up to.

Our development team had found the fix of the issue with which they found success to the fix by reproducing the issue.

Now they are planing to integrate the fix on the next version which is suppose to get launch on February.

As soon as I am informed with exact launching date I will intimate you forthwith.

Regards,

Nishant Rawat

Sophos Technical Support“

Hallo Axel,

vielen Dank für das Update!

Gruß, Frank

Auch in der Sophos Community wurde das Problem besprochen und es wurde folgende BUG-ID: NUTM-9405 generiert.

Link zum Thema:

https://community.sophos.com/products/unified-threat-management/f/general-discussion/98524/updating-to-9-506—broke-ha-cluster

Neuster Stand (02.01.2017) – Eskaliert an globales Team:

„Hi [Axel],

Just to update you that we have similar issue with us which has been escalated to global escalation team.

Also developer team is looped in for the resolution, as soon as I find find any solution I will update you soon.

Regards,

Nishant Rawat

Sophos Technical Support“

Danke für das Update! Ich vermute Sophos hat gerade etwas Stress… Viele andere Firmen haben die Updates für Meltdown und Spectre schon veröffentlicht. Das letzte Sophos Update ist vom 21.11.2017…

Es gibt einen Fortschritt… immerhin geben Sie jetzt zu, dass das Problem existiert.

Die Support-Daten der Test-Umgebung habe ich dem Techniker übermittelt und hoffe, dass bald Abhilfe geleistet wird.

Warum er Daten aus meiner Test-Umgebung abziehen will, ist mir jedoch unbegreiflich.

Insbesondere deshalb, weil ich ihm im Vorfeld alle Logs aus /var/log per E-Mail übermittelt habe.

Hier die Nachricht des Technikers vom 28.12.2017:

„Hi [Axel],

Can you please provide me the Support Access ID of the UTM.

As I reproduce the issue at my test environment and I found the same issue on version 9.506.

I want to collect the logs from the backend to escalate the issue to global escalation team.

I look forward to hearing from you soon.

Regards,

Nishant Rawat

Sophos Technical Support“

Hallo…

ich habe die gleichen Probleme mit HA und Version 9.506-2 auf meinem Homelab VMware Cluster (V6.5).

Alle VMs auf dem ESXi-Host, wo der passive Knoten läuft, kommen nicht mehr über die Sophos UTM ins Internet oder können die Dienste auf der UTM (z.B. DNS) nutzen :-(.

Die Erfahrungen der anderen User hier kann ich nur bestätigen. Es scheint wirklich ein Problem zu geben, dass die Funktion „cc set ha advanced virtual_mac 0“ nicht mehr greift.

Leider habe hierzu noch nichts aktuelles in der Sophos Community gefunden.

Ich versuche da einmal einen Thread aufzumachen.

Rutsch alle gut ins neue Jahr!

Schöne Grüße,

Florian

Hallo Axel,

danke für die Info… das lustige ist ich wollte durch das Update (ich war noch auf einem 9.4x-Stand) das Problem mit der sich füllenden Root-Partition lösen… das hat auch geklappt :–) nur um dieses viel dickere neue Problem zu bekommen.

Spannend wird es dann wieder falls es ein Lösungs-Update gibt – dazu muss man ja den Passiv-Node wieder hochfahren und schon ist die Hälfte meiner VM´s nicht mehr erreichbar…

Zurück auf eine Vorgängerversion kann ich auch nicht ohne weiteres da einige RED-Devices mit der Sophos verbunden sind die im Zuge des letztes Updates mit hochgezogen wurden – das Risiko dass die Reds nicht mehr funktionieren wenn ich ein altes Snapshot der Sophos aktiviere ist mir zu groß.

Viele Grüße und schöne Feiertage!

Andre

Hallo axel-puschkin,

ich habe unter Vsphere in Verbindung mit HA (active/passive) ebenso das Problem. Wenn ich den passiven Node ausschalte läuft wieder alles, aber somit gibts kein Failover mehr…

Hast Du inzwischen eine Lösung?

Hallo Andre,

Nein, es ist noch keine Lösung in Sicht.

Die Inder an der Hotline spielten Ping-Pong mit mir… jetzt bin ich endlich bei einem Kanadier gelandet, welcher Hilfe versprach. Ich habe ihm noch Infos mitgegeben und er hat das Ticket heute eskaliert (Arbeitsbeginn vor Ort -> 14:00 MEZ) und hoffentlich wissen die Entwickler mehr. Es ist definitiv in Arbeit. Ich halte euch auf dem Laufenden.

Hoffentlich gibt es schnell Abhilfe.

Der Sophos Support ist eine einzige Katastrophe…!

Na dann… Frohe Weihnachten!

Beste Grüße

Axel

Normalerweise stiller Leser, aber heute muss ich auch mal einen Kommentar abgeben – ***genervt***

Bei uns das selbe Problem!

Outlook (Anywhere & Autodiscovery) hat keine Schnitte mehr. Es machte den Anschein, als wenn Win 7 & auch Win 10 Systeme betroffen sind. Darauf hin habe ich ein Paar Änderungen (Try and Error) an den passenden WAF-Firewall-Profilen vorgenommen – schien es erst einmal wieder zu laufen.

OWA & Microsoft-ActiveSync lief/läuft ohne Probleme weiter….

Jedoch heute morgen erneuter Rückschlag…

Win 7 Client funktionierte weiterhin nicht.

Habe zwischenzeitlich ein Ticket über unseren Partner bei Sophos dazu eröffnet.

Nachdem ich – dank eurer Hinweise – TLS auf 1.0 runter gedreht habe – funktioniert auch der Zugriff wieder.

Diese regelmäßigen problembehafteten Updates machen mittlerweile echt keinen Spaß mehr.

Wir haben jetzt herausgefunden das es nur ein Problem im Zusammenhang mit Windows 7 und Outlook (Anywhere/Autodiscovery) gibt. Da Windows 7 beim Outlook und anderen HTTP Anwendungen standardmässig über TLS 1.0 kommuniziert kann Outlook natürlich keine Verbindung mehr aufbauen wenn auf der Sophos nur noch TLS 1.2 erlaubt ist.

Haben nun diesen Lösungsansatz gefunden.

https://blogs.technet.microsoft.com/schrimsher/2016/07/08/enabling-tls-1-1-and-1-2-in-outlook-on-windows-7/

Über Wireshark konnten wir bereits sehen das Outlook nun über TLS 1.2 eine Verbindung aufbaut wenn wir den Registrykey setzen.Werden es dann noch mit der Firewall testen.

Bei mir lief das Update ohne Probleme. TLS 1.2 weiterhin aktiv, Exchange von außen erreichbar. UTM Software auf Celeron N3150.

Wir haben das gleiche Problem wie Sebastion und Andreas geschildert haben.

Seit dem Update funktioniert Exchange 2013 Autodiscovery und Outlook Anywhere nicht mehr.

OWA ging zum Glück noch. Haben jetzt auch auf TLS1.0 runter gestellt als Workaround.

Bin mal gespannt was Sophos dazu sagt.

No, this does not fix the HA issue on VMware. This feature has already been enabled previously.

The latest version apparently tries to use the other machine’s MAC-address.

It worked flawlessly on 9.505-4.

I sent the following email to the Sophos support. They are investigating it (hopefully).

„I built a nearly identical setup in a test environment within our VMware cluster.

I was able to get it working on an older version of UTM 9: The asg-9.505-4.1.iso – 9.505-4

The HA worked just fine on this version. Even with only „Allow MAC address changes“ checked.

I had it working in our real environment before updating to the latest version 9.506-2 as well, but I thought I might have just caught a lucky moment.

HA in 9.505-4 worked just fine. The machines kept their MAC addresses.

On 9.506-2 however, once one appliance was turned off, the other appliance apparently tries to use the MAC-address of the other machine.

This simply doesn’t work at all.

On 9.505-4, it worked flawlessly.

Virtual MAC-addresses have already been disabled and MAC-address changing and forged transmits are accepted.

On the screenshot you can see the MAC-addresses of the second UTM (utm1.local).

The REAL addresses (assigned via VMware vSphere) are:

00:50:56:66:8e:b0 => eth0

00:50:56:66:8e:b1 => eth1

00:50:56:66:8e:b2 => eth2

00:50:56:66:8e:b3 => eth3

The first appliance has the following addresses:

00:50:56:66:8e:a0 => eth0

00:50:56:66:8e:a1 => eth1

00:50:56:66:8e:a2 => eth2

00:50:56:66:8e:a3 => eth3

The MAC-addresses on the second (Slave) UTM were switched to some MAC-addresses from the primary UTM (a0 instead of b0 – like on the older 9.505-4)

After turning off one virtual machine, Windows soon clears its ARP-table entry and then is unable to resolve the MAC-address of its gateway (the UTM).“

His reply so far:

„I have not had enough time to evaluate if this is a bug. I am leaning towards that though since is worked in the previous version before.

As it relates to the downgrade, you would have to have a backup of the configuration file from 9.505-4“

Sorry, my German-speaking brain isn’t creating thoughts at the moment.

If anyone else has the same problem with VMs as Tom, please let us know if the following fixes your issue:

How to resolve issues with Virtual UTMs configured for High Availability:

1. Login to the UTM console as root.

2. Enter the following command to determine if HA virtual_mac is enabled:

cc get ha advanced virtual_mac

3. If the output is 1, you can disable it by entering the following:

cc set ha advanced virtual_mac 0

4. Restart all virtual UTMs.

Bitte auf Deutsch weiterhin.

Achtung, es gibt Probleme im HA Modus im ESXi Umfeld. Nach dem Update von 9.505-4 auf 9.506-2 waren gewisse VM-Server (die VM’s, welche auf dem gleichen Host liefen, wo der Passive UTM VM lief) im Netz nicht mehr erreichbar! Erst nach herunterfahren des „passive“-Nodes waren diese plötzlich wieder erreichbar. Neuerstellung des HA hat nicht geholfen. Ich musste wieder auf 9.505-4 restoren, danach lief alles wieder OK. Ich warte erstmals 1-2 Updates ab, dann sehen wir mal weiter :)

Ich kann den Sacherverhalt von Sebastian 100% bestätigen. Update bei WAF mit TLS1.1 -> geht nicht. WAF auf TLS1.0 runter -> geht.

Mal sehn ob’s nen schnellen fix gibt.

Typisch Sophos -.-

Nach dem Update mag Exchange 2013 nicht mehr durch die WAF mittels TLS 1.1 kommunizieren. Live-Log sagt wenig aus. Ich such mich dumm und dusselig nach der Drop Down Box für die TLS Version um dann nach einer halben Stunde per Zufall festzustellen, dass man die TLS Version nun nicht mehr pro VServer einstellen kann, sondern nur noch generell unter der Advanced in der WAF -.- Mit TLS 1.0 geht es auf einmal wieder. Ich vermute hier aber ein generelles Problem, da wir immer auf 1.1 oder höher gefahren sind.