Das Thema Active Directory habe ich hier in letzter Zeit etwas vernachlässigt, daher kommt hier zum mal wieder ein leichter Einstieg in das Thema.

Vorwort

In diesem Artikel geht um die Installation eines neuen Active Directory auf der grünen Wiese. In dieser Testumgebung gibt es bisher nur einen Server der zum Domain Controller hochgestuft werden soll und somit eine neue Gesamtstruktur bereit stellt. Auf dem Server ist Windows Server 2016 installiert und natürlich alle zum Zeitpunkt verfügbaren Updates.

Vorbereitung

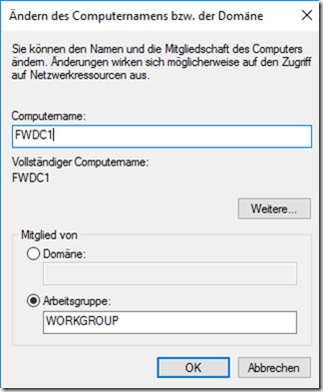

Die Vorbereitungen sind schnell erledigt. Der Server muss mit einem entsprechenden Hostnamen konfiguriert sein und über eine fest vergebene IP-Adresse verfügen. In meinem Fall wähle ich den Hostnamen FWDC1

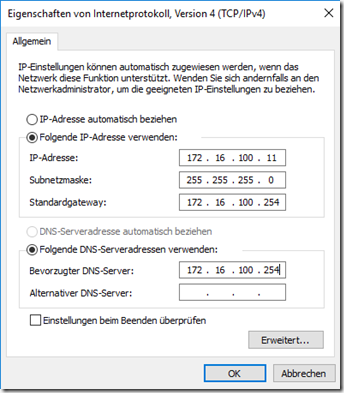

Als IP Adresse vergebe ich die 172.16.100.11

Gateway und mindestens ein DNS Server sollten ebenfalls angegeben werden. Das waren im Prinzip schon alle nötigen Vorbereitungen.

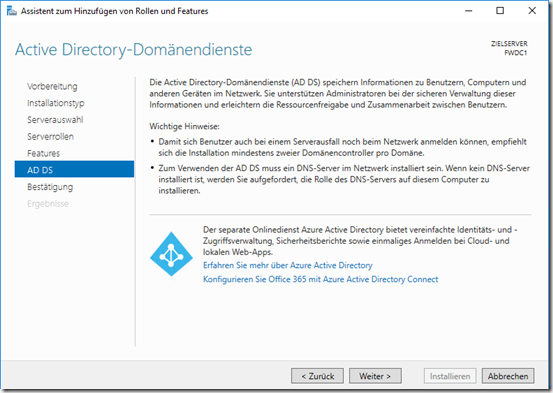

Active Directory Rolle installieren

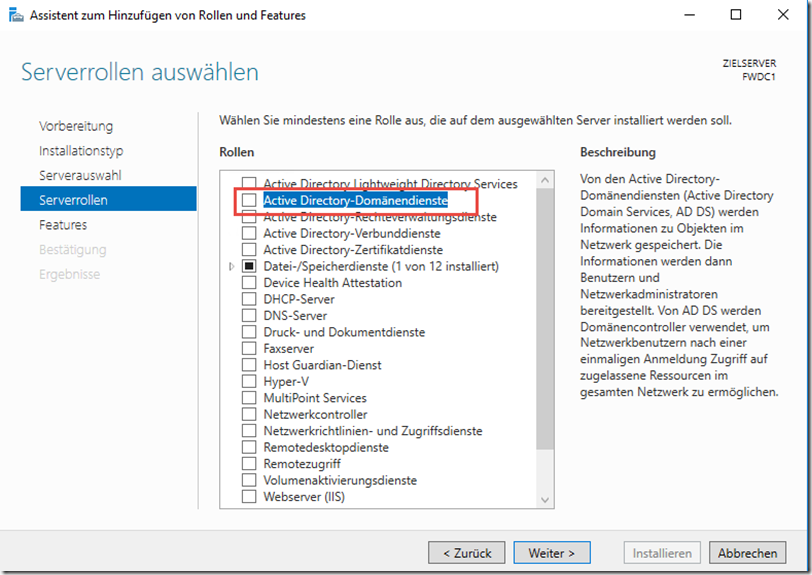

Damit ein neues Active Directory installiert werden kann, muss zunächst die Rolle “Active Directory-Domänendienste” installiert werden:

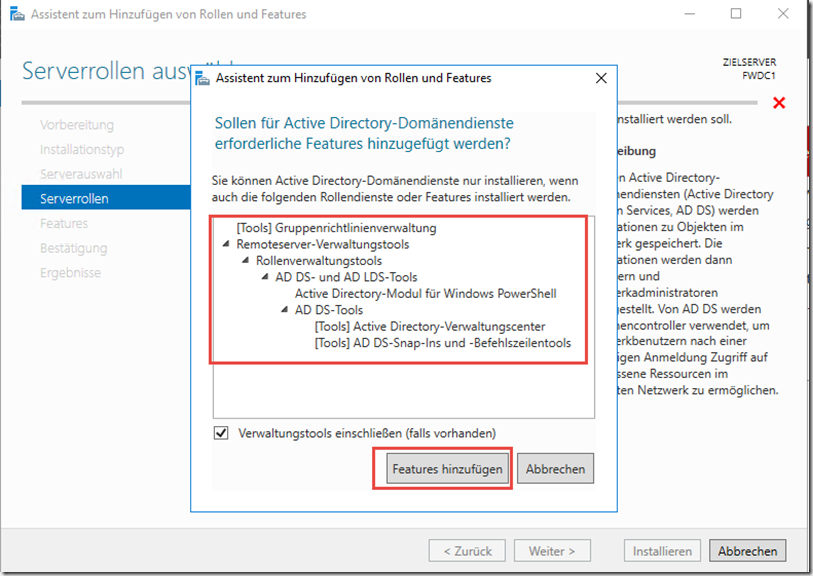

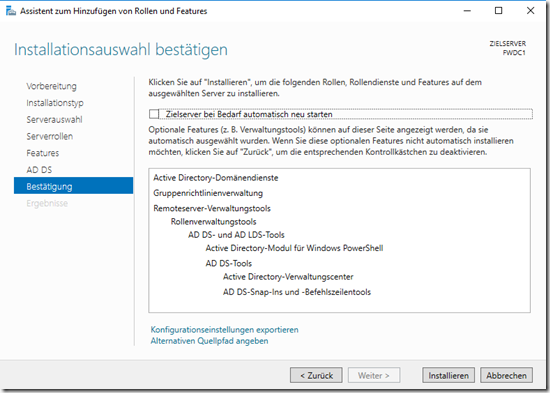

Die erforderlichen Features für die Rolle werden ebenfalls installiert:

Die restlichen Abfragen können alle mit “Weiter” bestätigt werden

Zum Schluss wird noch eine Zusammenfassung angezeigt

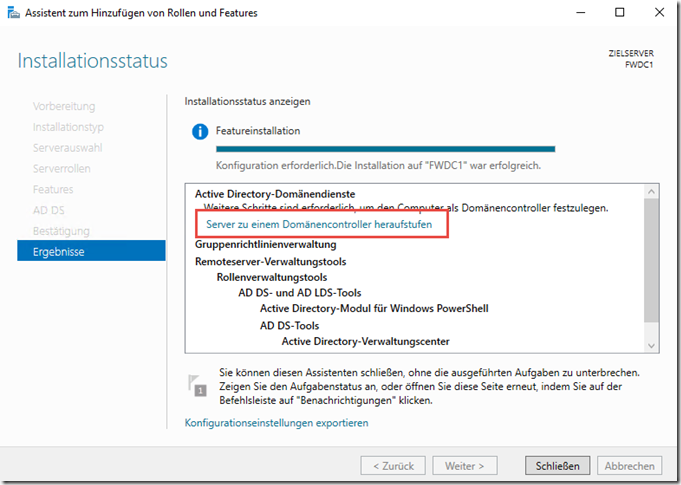

Nach der Installation der Binärdaten kann der Server zum Domain Controller hoch gestuft und somit das Active Directory installiert werden:

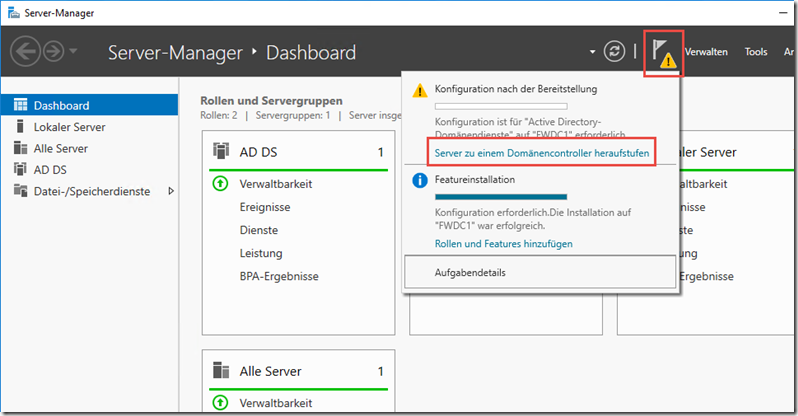

Domain Controller hochstufen

Falls das vorherige Fenster des Assistenten schon geschlossen wurde, ist der Assistent für das Heraufstufen zum Domain Controller auch im Server Manager verfügbar:

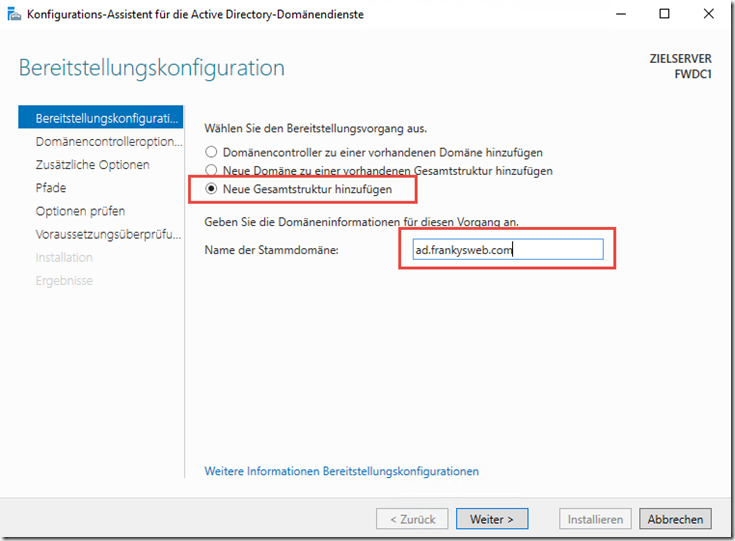

Wer sich auf einer grünen Wiese befindet, kann den Namen für das Active Directory frei vergeben. Mittlerweile werden Namen wie firma.local in neuen Umgebungen nicht mehr verwendet. Besser wäre hier ein Name wie ad.firma.de. Trotzdem können auch weiterhin Namen wie firma.local oder firma.intern verwendet werden. Der Stammdomainname darf allerdings nicht einteilig sein. “Firma” oder “Intern” geht also nicht.

Ich wähle als Name ad.frankysweb.com:

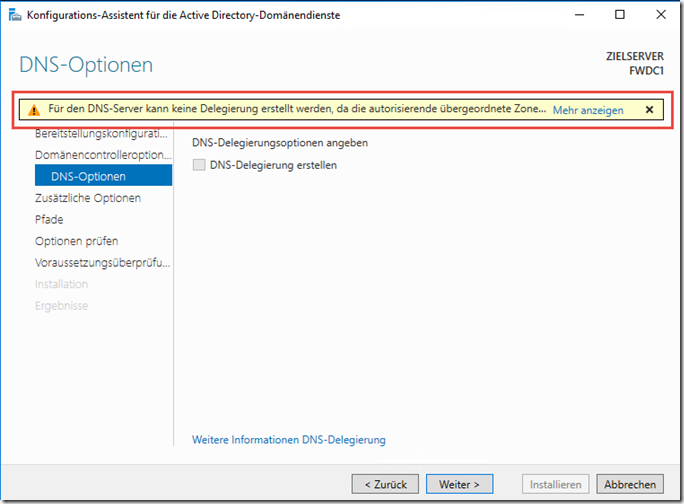

Der folgende Dialog lässt sich etwas Zeit, wenn keine DNS-Delegierung erstellt werden kann, bei dem ersten Domain Controller und öffentlichen DNS-Servern ist dies völlig normal. In diesem Fall versucht dieser Server nun eine DNS-Delegierung für ad.frankysweb.com in der Zone frankysweb.com anzulegen. Da frankysweb.com von einem Nameserver im Internet gehostet wird und nicht von diesem Server aktualisiert werden kann, läuft die Erstellung der Delegierung in einen TimeOut.

Im Normalfall wird eine Delegierung vom öffentlichen DNS zum internen DNS nicht benötigt und man würde kaum den zukünftigen DC per Port 53 (DNS) im Internet erreichbar machen wollen.

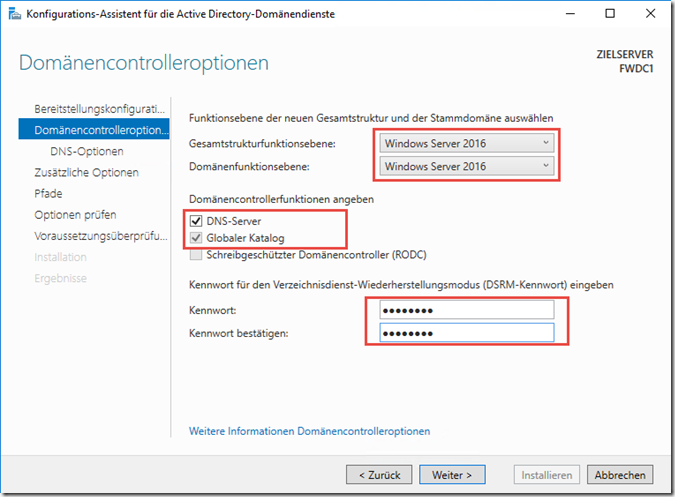

Gesamtstruktur- und Domänenfunktionsebene können bei einer neuen Umgebung auf “Server 2016” gestellt werden. In diesem Fall werden alle Active Directory Features verfügbar, es lässt sich allerdings kein Server mehr zum DC hochstufen, der nicht mindestens Server 2016 als Betriebssystem verwendet.

Das Kennwort für die Wiederherstellungsmodus SICHER verwahren.

Im darauf folgenden Dialog wird auch ein entsprechender Hinweis angezeigt, dass keine Delegierung erstellt werden konnte:

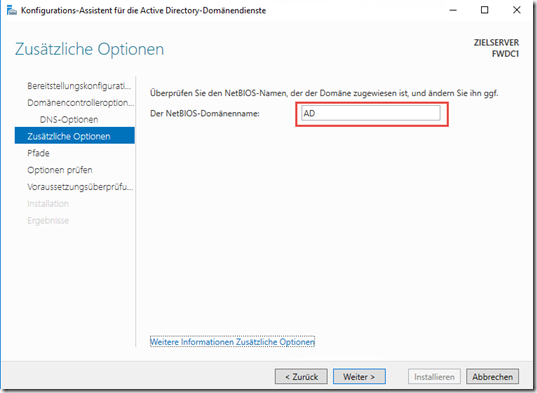

Der NetBIOS Name “AD” ist doch ganz schön, kurz, knackig, einprägsam. Der erste Teil des Stammdomainnamens wird per Default zum NetBIOS Namen der Domain. In meinem Fall ist das “AD”. Hier lässt sich der NetBIOS Name aber auch anpassen:

Gut, AD mag jedem Admin etwas sagen, den Benutzern allerdings nicht, denkbar wäre auch der Firmenname als NetBIOS Name.

Aus dem NetBIOS Namen ergeben sich später auch die Benutzernamen, zum Beispiel “AD\frank”. Als NetBIOS Name lässt sich hier auch “frankysweb” eintragen. Der Benutzername wäre dann “frankysweb\frank” oder “frank@ad.frankysweb.com”.

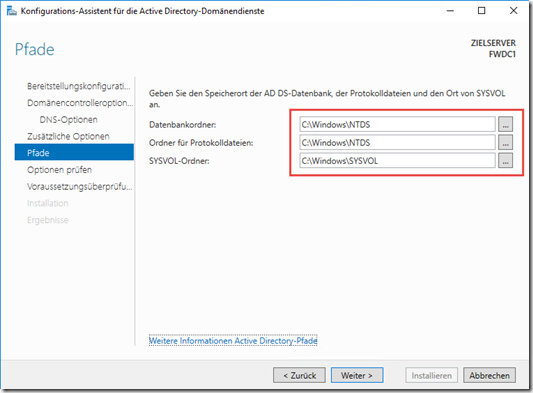

Die Speicherpfade können normalerweise so belassen werden:

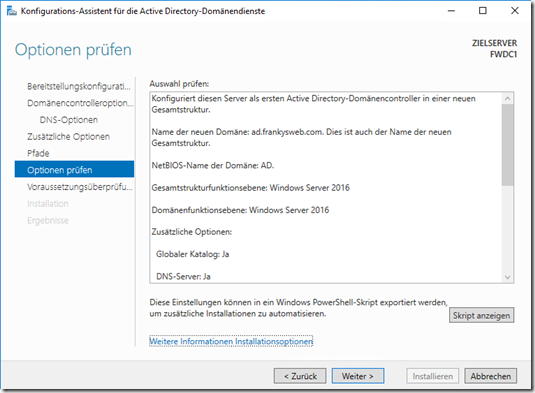

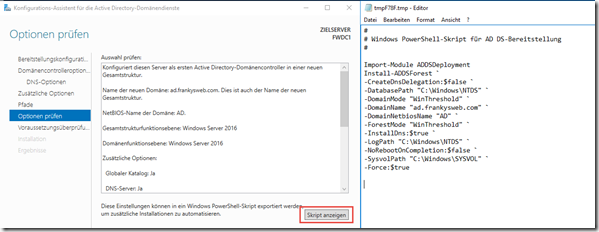

Zum Schluss noch eine Zusammenfassung vor dem Heraufstufen

Nette Zugabe: Der Assistent zeigt auch direkt den PowerShell Befehl für das Heraufstufen an. Für neue Domain Controller ist dies ganz praktisch.

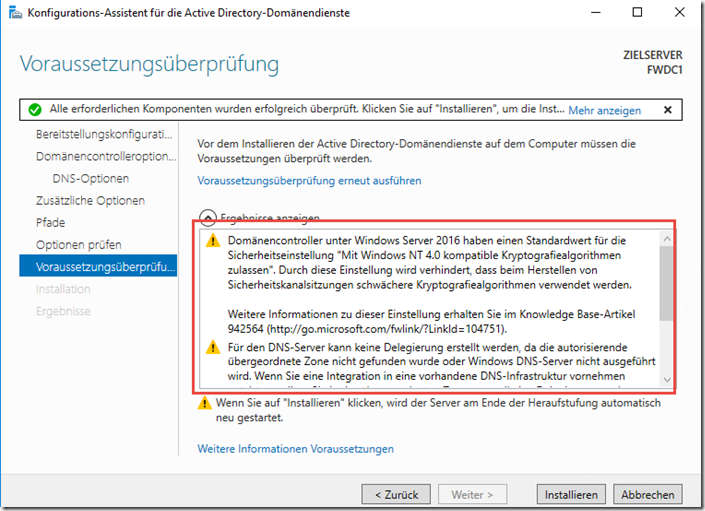

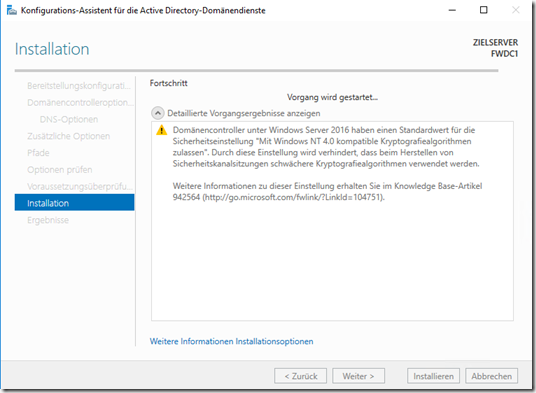

Aufgrund der DNS-Delegierung dauert auch die Voraussetzungsüberprüfung etwas, die beiden Warnungen sind normal.

Nach dem Klick auf “Installieren” wird der Server zum Domain Controller heraufgestuft und startet neu.

Nach dem Neustart sind noch ein paar kleine Nacharbeiten nötig.

Nacharbeiten

Der neue Domain Controller ist jetzt bereits funktionsfähig, allerdings sind noch ein paar kleine Nacharbeiten zu erledigen die gerne vergessen werden.

Hier noch einmal das Beispiel für den Benutzernamen (wie oben beschrieben):

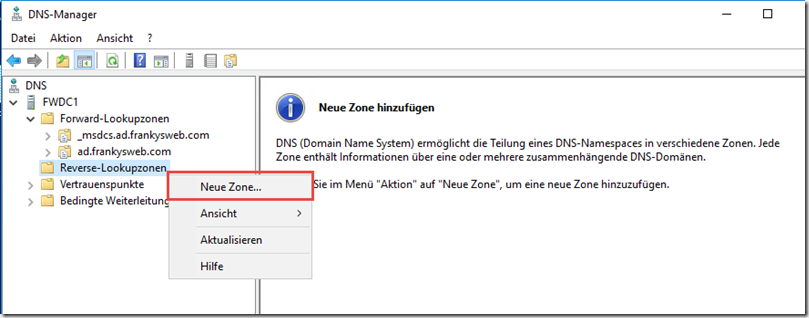

Nachdem der Domain Controller installiert wurde, muss noch eine Reverse Lookup Zone erstellt werden:

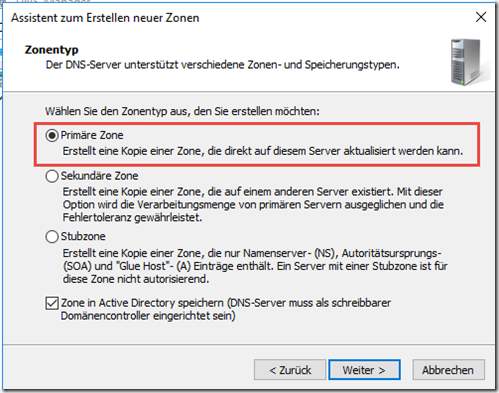

Die Optionen können soweit übernommen werden, es handelt sich um eine primäre Zone:

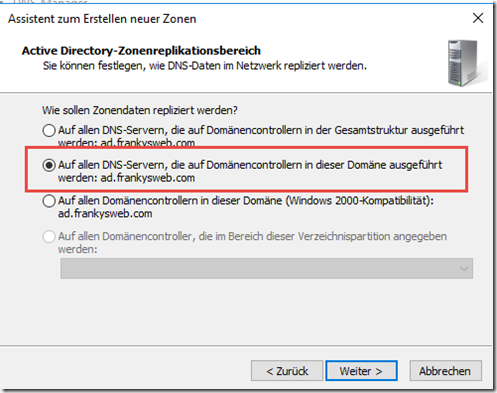

Die Zone soll auf alle DCs dieser Domain repliziert werden:

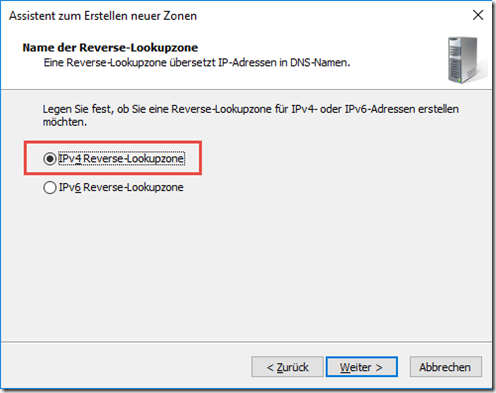

Als Typ IPv4:

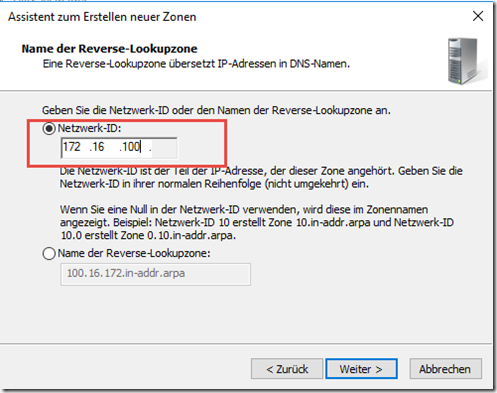

Hier muss nur das Subnetz angegeben werden:

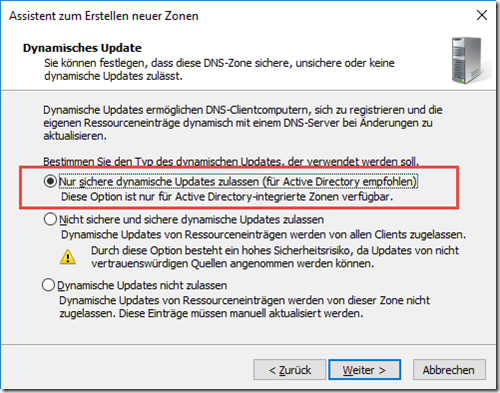

Es werden nur sichere dynamische Updates erlaubt, das heißt es dürfen nur Domain Computer ihre eigenen DNS Records aktualisieren.

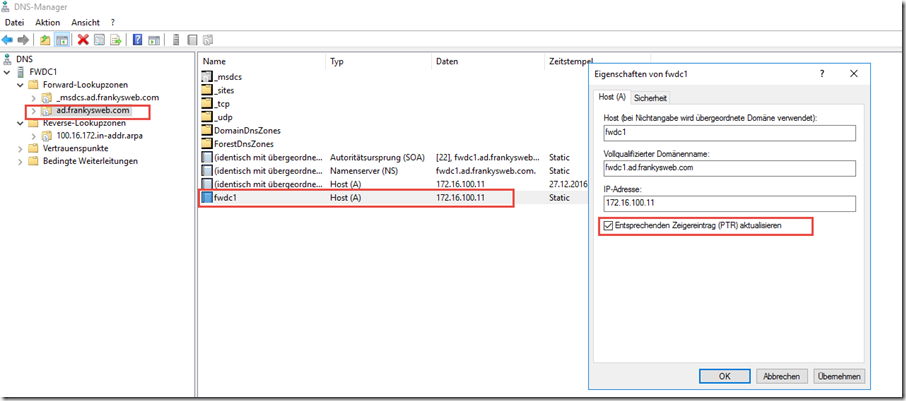

Nachdem die Reverse Lookup Zone angelegt wurde, wird auf dem Host-A Eintrag des Domain Controllers der Haken bei “Entsprechenden Zeigereintrag aktualisieren” aktiviert:

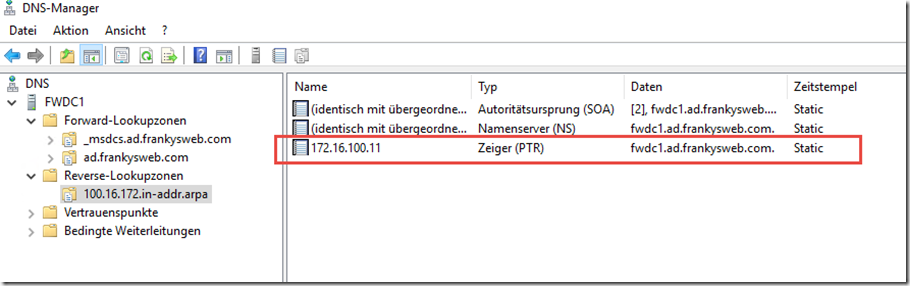

Das Setzen des Häkchens erzeugt dann einen PTR für den DC in der Reverse Lookup Zone:

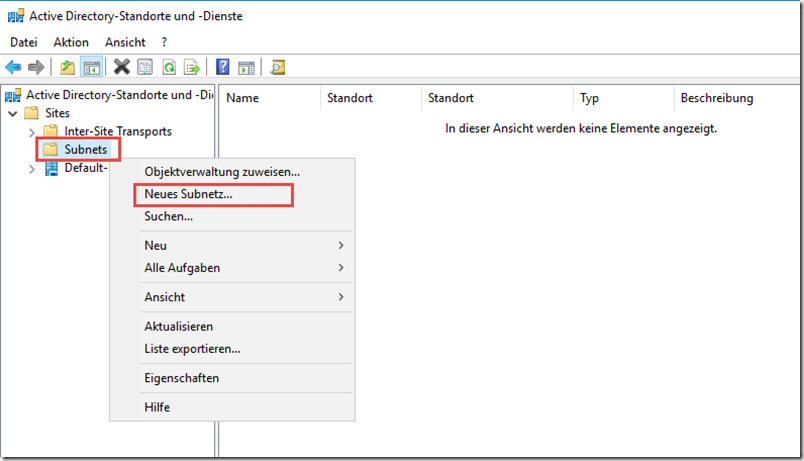

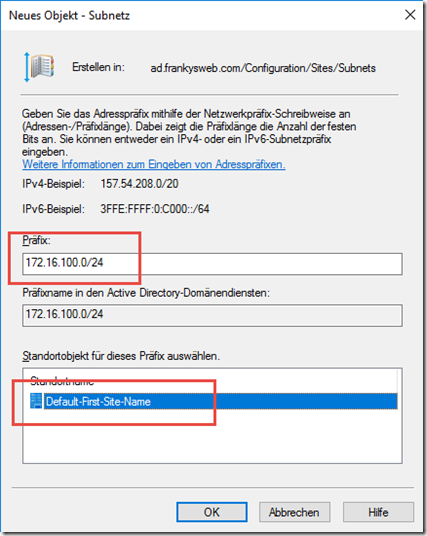

Nachdem die Reverse Lookup Zone angelegt wurde, muss noch das Subnetz für den Active Directory Standort anleget werden, dies wird auch gerne vergessen:

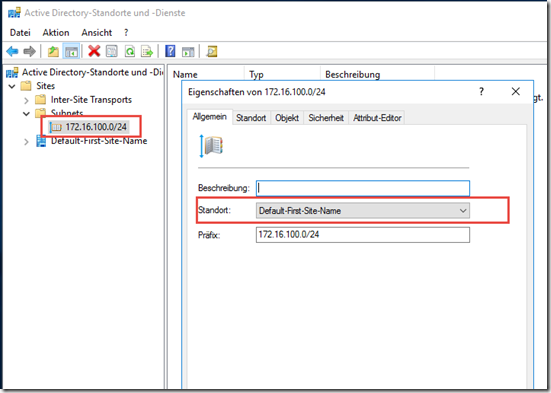

Auch hier wird das entsprechende oder die entsprechenden Subnetze angegeben für die Domain Controller an diesem Standort zuständig sind. In meinem Fall ist das nur 172.16.100.0/24

Somit haben wir einen Active Directory Standort mit einem Domain Controller für das Subnetz 172.16.100.0/24

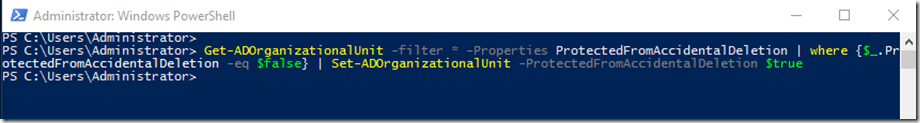

Es ist übrigens eine gute Idee alle Organisationeinheiten vor versehentlichem Löschen zu schützen, das ist mit einem kleinen Powershell Befehl erledigt und kann nicht schaden:

Get-ADOrganizationalUnit -filter * -Properties ProtectedFromAccidentalDeletion | where {$_.ProtectedFromAccidentalDeletion -eq $false} | Set-ADOrganizationalUnit -ProtectedFromAccidentalDeletion $true

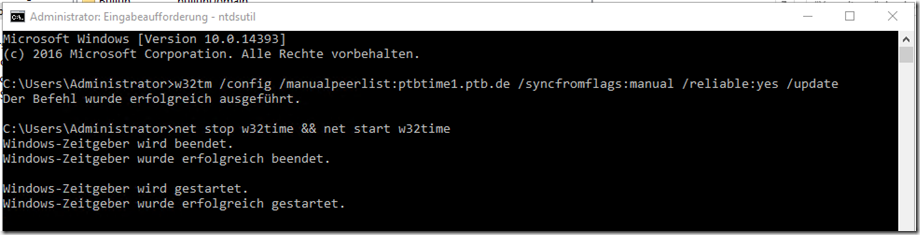

Eine wichtige Sache noch zum Schluss: Die Uhrzeit!

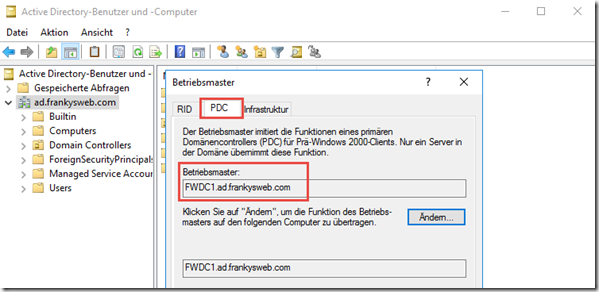

Die Uhrzeit im Active Directory ist nach wie vor extrem wichtig. Daher sollte ein Domain Controller mit einem Zeitserver synchronisiert werden. In dieser Umgebung gibt es bisher nur einen Domain Controller, daher stellt sich hier nicht die Frage welcher DC mit einer externen Zeitquelle synchronisiert werden muss. Wenn es mehr als einen DC in der Domain gibt: Der DC mit der FSMO Rolle “PDC” wird mit einer Zeitquelle synchronisiert:

Um einen NTP Server auf dem PDC einzustellen genügen die folgenden beiden Befehle:

w32tm /config /manualpeerlist:ptbtime1.ptb.de /syncfromflags:manual /reliable:yes /update net stop w32time && net start w32time

Die Nacharbeiten sind soweit abgeschlossen und das Active Directory ist grundlegend benutzbar. Da das Active Directory allerdings in den meisten Firmen eine, wenn nicht sogar die, Kernkomponente ist, ist es ratsam mindestens zwei Domain Controller zu installieren.

Die Installation eines zweiten Domain Controllers folgt im nächsten Artikel.

Moin,

@David Li Bergolis

kannst du dazu evtl. deine best practices als tutorial durchreichen, das wäre klasse.

Hi, sorry für die späte Antwort.

Hier mal eine Anleitung von dieser Seite:

https://www.ip-insider.de/active-directory-und-domaenencontroller-sichern-und-wiederherstellen-a-683858

Verschieben der Active-Directory-Datenbank

Der Speicherort der Active-Directory-Datenbank kann angepasst werden. Die notwendigen Angaben werden in der Befehlszeile vorgenommen:

1. Dazu muss zunächst der Server im Verzeichnisdienstwiederherstellungs-Modus neu gestartet werden.

2. In der Befehlszeile wird „Ntdsutil“ gestartet und danach „activate instance ntds“.

3. Um die Datenbank zu verschieben, wird der Befehl „move db to “ verwendet.

Hierbei sollte der Pfad keinerlei Leerzeichen oder Umlaute enthalten.

4. Danach wird die Datenbank verschoben.

5. Nach dem Verschieben der Datenbank müssen noch die Transaktionsprotokolle verschoben werden.

Dazu wird der Befehl „move logs to “ verwendet.

Hierbei sollte der Pfad keinerlei Leerzeichen oder Umlaute enthalten.

6. Mit dem Befehl „integrity“, wird noch die Konsistenz der Active-Directory-Datenbank geprüft.

Das Verschieben von SYSVOL wird von Microsoft nicht empfohlen, aber WENN schon,

dann wird dringend empfohlen, den DC herunterzustufen und erneut hochzustufen,

währenddessen logischerweise die vorgegeben Pfade für Datenbank, Logs und SYSVOL anpassen.

Das MANUELLE Verschieben von SYSVOL habe ich persönlich noch NIE erfolgreich hinbekommen.

Aber im Grunde sollte schon bei der EINRICHTUNG des DC auf eine Trennung der Laufwerke geachtet werden.

Ich habe föllig unerfahren damit angefangen und dennoch von Anfang an alles sauber getrennt, hat sich gelohnt.

Wenn es dir allerdings nur um den Cache geht, gibt es eine andere Methode (sei Dir bitte unbedingt sicher, dass die Stromversorgung stabil ist!!!):

Im NT4 Resource Kit gab es DSKCACHE.EXE (hab die Datei noch, sie funktioniert sogar auf Windows Server 2019 fehlerfrei),

das kann über ein Bootskript bei jedem Start den Cache auf allen Laufwerken aktivieren.

Kann dir die Datei gerne zusenden samt einem kleinen Dreizeiler als Batch, der bei Booten ausgeführt wird.

Alternativ ginge es über die Registry, aber erfahrungsgemäß ist diese Methode nicht von Dauer.

Spätestens beim nächsten größeren Update kann das wieder zurückgesetzt werden.

Hier mal die Infoseite dazu:

https://znil.net/index.php/Windows_Domain_Controller_Schreibcache_dauerhaft_aktivieren

Es wäre gut, zu erwähnen,

dass die Ordner für die NTDS Datenbank sowie SYSVOL ganz ganz dringend

auf ein separates Laufwerk verlegt werden (keine Partition auf dem Bootlaufwerk, wirklich ein EIGENER Datenträger),

da Windows grundsätzlich und nicht einstellbar

den Schreibcache auf dem kompletten Datenträger deaktiviert, auf dem sich die Datenbank befindet.

Das macht sich an der gesamten Performance des Systems bemerkbar, und das nicht zu knapp.

Selbst wenn eine SSD benutzt wird, ist die Bedienung danach eine Qual.

Idealerweise benutzt man dafür aber auch einen Hardware-RAID Controller mit eigenem Cache und Backupbatterie.

Ganz gute Beschreibung, aber weil wohl für Frank normal muss man suchen wie man nun in das Menü reinkommt. Auch mit dem neuen Subnet aufsetzen bin ich hängen geblieben. Ich kann ja nicht das vom Beispiel nehmen, und wenn ich die IP von mir nehme, kommt immer eine Fehlermeldung. Also lasse ich das halt aus.

Hallo Frank, erstmal ein Danke für diese tolle Erklärung. Wenn man das nicht täglich macht ist es eine kleine Hilfe.

Aber beim heraufstufen bekomme ich bei der Überprüfung den Fehler, das ich meine TCP/IP-Netzwerkkonfiguration abschließen soll. Ich habe alle Einstellungen genauso vorgenommen wie in diesem Beitrag beschrieben. Sogar die IPs. Erst wenn ich den DNS von unserem Testnetz eingebe und das Netzwerkkabel anstecke ist die Überprüfung OK. Also funktioniert es nur wenn ich einen vorhanden DNS eintrage? Aber „auf der grünen Wiese“ habe ich normalerweise keinen DNS oder Router. Ich möchte ein komplett neues Netz aufbauen.

Vllt. hier noch erwähnenswert, dass bei Installationen von virtuellen DCs beachtet werden muss, dass die Zeitsynchronisation des Hypervisors ausgeschaltet werden sollte – da dieser die Zeitkonfiguration wieder überschreibt.

Kurze Verständnisfrage, wieso ist die interne Domain ad.frankysweb.de besser als frankysweb.local? Gibt es da bestimmte Vorteile?

Gruss Dave

Hi,

gute und berechtigte Frage. Zu diesem Thema wird es einen Artikel geben. Vielen Dank!

Gruß, Frank

Hi,

ich habe dazu gerade einen Artikel geschrieben:

https://www.frankysweb.de/active-directory-name-fr-ein-neues-active-directory/

Gruß, Frank