Sophos hat ein neues Update für die UTM veröffentlicht. Das Update trägt die Versionsnummer 9.700-5 und bringt die folgenden neuen Features mit:

- Support for new APX AccessPoints

- Certificate Chain support for WebAdmin and UserPortal

- Certificate Chain Support for WebProxy

- New RED Site 2 Site Protocol

- Retirement of UTM Endpoint Management

Außerdem werden die folgenden Probleme behoben:

- NUTM-10804 [Access & Identity] strongSwan vulnerability fix (CVE-2010-2628, CVE-2018-17540)

- NUTM-10485 [Email] POP3 E-Mail blocked message won’t be displayed properly in some MS Outlook versions

- NUTM-10745 [Email] Quarantine mail older than 14 days are not getting removed

- NUTM-10958 [Email] Quarantined SPX Mails which are released are still available on UTM

- NUTM-10192 [RED] Patch OpenSSL (CVE-2018-0732)

- NUTM-11141 [Sandstorm] Add support for Sandstorm’s Frankfurt data centre

- NUTM-10454 [WAF] SAVI integration doesn’t support scanning files larger than 2GB

- NUTM-10873 [WAF] Underscore in DNS-Hostname makes WAF unusable

- NUTM-11162 [WAF] Authentication through WAF with URL hardening enabled and umlaut in password fails

- NUTM-11202 [Web] Conform to Apple’s new certificate requirements introduced in iOS13 and macOS10.15

Die neuen Features fallen also mehr als Mager aus, die UTM kann jetzt die Zertifikatsketten ausliefern und unterstützt ein bisschen neuen Sophos Hardware. Das Feature Endpoint Protection wird entfernt, da es nicht mehr unterstützt wird.

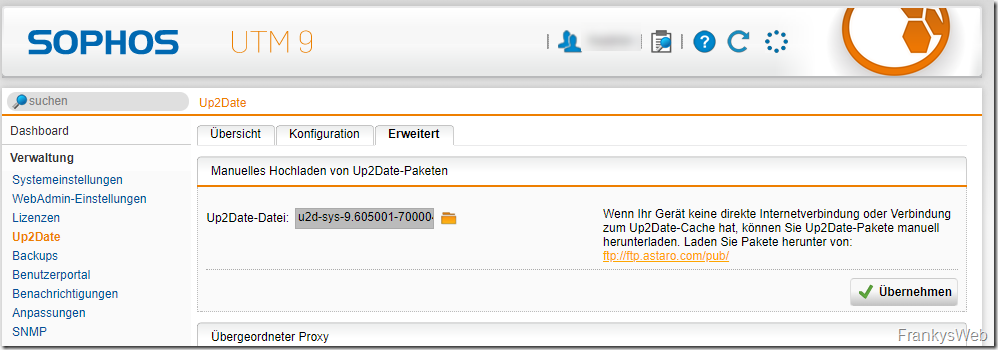

Wenn das Update noch nicht per Up2Date angeboten wird, kann es hier direkt runtergeladen werden:

https://download.astaro.com/UTM/v9/up2date/u2d-sys-9.605001-700005.tgz.gpg

Hier findet sich noch der Beitrag in der Sophos Community, bisher hat dort niemand über Probleme berichtet, aber ein Backup ist trotzdem wie immer Pflicht:

PS: Bei mir läuft das Update bisher ohne Probleme, ich nutze allerdings mittlerweile auch kaum noch Features der UTM.

Update 07.10.2019: Scheinbar gab es Probleme mit der Version 9.700-4, dieses Update ist nicht mehr verfügbar und es gibt die Version 9.700-5, welche heute am 07.10. veröffentlicht wurde. Ich habe daher dieses Artikel aktualisiert. Außerdem wurde der Hinweis ergänzt, dass es zu Problemen mit RED S2S Tunnel kommt:

An issue has been discovered where after the update RED Site-to-Site tunnels may not work. This issue does not affect deployments using hardware RED devices. Environments having RED Site-to-Site tunnels deployed should NOT update to 9.7 as of now. Please see the related KB article.

Problem nach Reboot einer Sophos RED 50.

Baut keinen Tunnel mehr auf. Auf dem Display steht nur noch „Live Log“.

Das Recovery Tool bringt keine Besserung…

Unsere Sophos hatte HTTPS-Requests, die über die Web Application Firewall (WAF) laufen und einen Umlaut beinhalten als SQL-Injection Attacke geflaggt und die Pakete verworfen.

Heute nacht spielen wir mal das Update ein – mal schauen ob das hilft…

Wir haben schon ein paar Mal die Erfahrung gemacht, dass RED50-Tunnel nicht wieder sauber hochkamen, obwohl der Tunnel up war. Jedesmal führte ein nochmaliges Speichern der FW-Regel für den jeweiligen Standort wieder zum ordnungsgemäßen Betrieb.

Hallo Franky,

Danke für die Informationen zu der 9700-5 Version. Der Update wird aktuell nur auf einer SG115W angeboten. Installation war problemlos.

Habe eine SG11W mit drei RED15 Tunnel, die bei letzten Updates wieder nicht sauber hoch kamen. Da warte ich. Bei den anderen SG115W, teils im HA, wird die FW noch nicht angeboten.

Viele Grüße, Andreas

Das Update mit der Version 9.700-5 macht keine Probleme und ist erst heute rausgekommen. ;)

Am 07.10. gab es nur die Version 9.700-4 mit der ich das Problem hatte.

Neim Kunden heute hat die 9.700-5 keine Probleme mit der RED-Verbindung gemacht.

@ Dominik

Hättest du meinen Eintrag gestern gelesen, hättest du nicht das Problem. ;)

Bei dem Problem muss einfach eine „neue RED-Verbindung“ auf beiden Seiten eingerichtet werden.

@ Viktor:

Ja, das ist wohl richtig :-) Andererseits war mir das aber in dem Moment zu joker, auf der UTM in der Zentrale terminieren etwa 10 weitere RED-Tunnel…wollte da ehrlich gesagt in dem Moment überhaupt nichts anfassen und neu konfigurieren.

Die Neuinstallation war im Prinzip kurz und schmerzlos, hat knapp 15 Minuten gedauert und alles lief wieder..mit Neueinrichten des RED-Tunnels wäre es vermutlich nicht schneller gegangen.

Bitte beim Upgrade bei den REDs aufpassen. Unsere UTM zu UTM RED-Verbindung funktionierte nach dem Update nicht mehr. Erst nach einer neuen Konfiguration und Anpassung in den Schnittstellen (Bridge ins LAN) hat wieder alles funktioniert.

Moinsen…

kann allen hier auch nur raten, die Finger von diesem Update zu lassen.

Wir haben einen RED-Tunnel zwischen einer SG430 in unserer Zentrale und einer SG230 an einem zweiten Standort.

Das Update wurde gestern Abend in der Außenstelle installiert, heute morgen ging dann keinerlei Verkehr mehr über den RED-Tunnel…der Tunnel war zwar augenscheinlich „Grün“, aber faktisch nicht nutzbar…150 Leute ohne Outlook, Fileserver und SAP…und ich eigentlich krank daheim.

Bin eben vor Ort gewesen und habe mir nicht anders zu helfen gewusst, als die SG230 von ISO neu mit der 9.605 zu installieren und das Backup wieder einzuspielen…was glücklicherweise auch funktioniert hat.

Gut, den Vorwurf mich hier blind auf Sophos verlassen zu haben, aktzeptiere ich…habe auch vor Ort nicht um heißen Brei geredet, die Updateinstallation war von mir eingeplant.

Umso ärgerlicher dass es so dermaßen in die Hose gegangen ist.

Hallo Henning,

hilft jetzt auch nicht mehr viel, aber gerade beim HA active/passive bietet sich das zurückhalten eines Knotens an. Zumindest hat man dan etwas mehr Zeit den Downgrade vorzunehmen.

Trotzdem danke für die Info.

Hallo, aus unserer Sicht bloss nicht das 9.7 Update einspielen!

Wir haben 2 SG 450 im HA und in beiden wird die 40GbE QSFP+ FleXi Portmodul nicht mehr erkannt!

Das WE ist gelaufen, danke Sophos!

Sobald sich die XG mit let’s encrypt versteht fange ich ernsthaft an mich mit der Lösung zu beschäftigen. Bis dahin bleibts bei der UTM.

Ich finde ähnlich dimensionierte Geräte vor allem im KMU Bereich unter der XG auch wesentlich zäher zu konfigurieren als das UTM Pendant…

Meiner Meinung nach stirbt auch die UTM. Das merkt man an deren Updatepolitik. Die XG erhält immerhin neue interessante Features, die UTM nur noch die nötigsten.

Schon mal Sophos Home getestet?

https://home.sophos.com/de-de/free-anti-virus-windows.aspx

Hallo,

Habe die Utm im Einsatz und darüber auch die Antiviren Lösung der. Lizenz genutzt.

Wenn Ende des Jahres das Produkt stirbt, was gibt es für kostenlose alternativen, die man auch zentral managen kann?

Hat jemand Erfahrungen?

Kann man den Microsoft defender dazu bewegen, bei Problemen emails zu senden, GPOs sind kein Problem….

Erik

Ps : vielleicht falsch ausgedrückt, die UTM stirbt nicht, jedoch die Sophos antivirus Komponente der UTM.

Ja es gibt ja ein neues Produkt. Wir haben gewechselt, da die Software extrem schlecht zu bedienen ist und sehr „hart“ bei den Erlaubnissen. Alle Scanns werden mit der KI abgeglichen und wenn das Programm exotisch ist, wird es gerne mal in die Quarantäne gepackt oder gar gelöscht. Wenn mann das Tool dann wieder rausholen will, habe ich in der Testphase meist das Problem gehabt, dass dann wirklich weg war. (Es ist ein Fehler aufgetreten…)

Wir entwickeln Software und da kannst du dir sicherlich vorstellen wieviele Programme dann weggefolgen sind.

Bitdefender ist jetzt unsere neue Wahl. Hier gibt es auch eine kostenlose Onside Linux VM.

Hallo Christoph,

wir durchlaufen derzeit eine Transformation zur Cloud. Office 365 und Sophos Central sind da nur der Anfang. Man merkt mehr und mehr, wie auch der Fokus der Hersteller immer stärker dahin wechselt. On Prem bekommt später Updates, Features werden nur noch seltener ausgerollt usw. In der Cloud hingegen ist alles sofort verfügbar.

Wir gehen jetzt nicht mehr dazu über, dem Netzwerk zu vertrauen, in dem sich der User befindet. Es muss vielmehr dem User vertraut werden (ein Ansatz wäre MFA), dass dieser auch genau der ist, der sich beim Service anmeldet. Somit wird auch der Übertragungsweg verschlüsselt und nicht das Netzwerk.

Die Clients werden also nicht mehr abgeschottet. Man könnte quasi sagen, die dürfen ab sofort alles. Lediglich die Server müssen hinter eine Firewall. Nach außen wird nur noch der Dienst veröffentlicht, der auch gebraucht wird.

Vg

Martin

Hallo Franky,

Ich bin neugierig, wenn du die Features der UTM nicht nutzt, welches Alternativprodukt oder welche alternative Lösung setzt du dann ein? :)

Viele Grüße, Christoph.