Sophos hat heute zwei neue Update Pakete für die UTM veröffentlicht. Das ursprüngliche Update auf die Version 9.510-4) wurde zurückgezogen und steht nicht mehr zum Download bereit. Nutzer der Version 9.510-4 können jetzt auf Version 9.510-5 aktualisieren (zweiter Downloadlink), in dieser Version soll nun auch der Bug in der Mail Protection bezüglich der TLS Aushandlung behoben sein. Nutzer der der Version 9.50 können den ersten Link verwenden:

- http://ftp.astaro.de/UTM/v9/up2date/u2d-sys-9.509003-510005.tgz.gpg

- http://ftp.astaro.de/UTM/v9/up2date/u2d-sys-9.510004-510005.tgz.gpg

Hier noch eine Liste der behobenen Probleme (beinhaltet auch die Fixes aus Version 9.510-4):

- NUTM-8273 [Basesystem] Inconsistent reporting data in hot standby environment

- NUTM-9089 [Basesystem] ulogd restarting randomly

- NUTM-9423 [Basesystem] Missing DMI info or missing WiFi card should turn status LED red for desktop refresh models

- NUTM-9516 [Basesystem] CVE-2017-3145: BIND vulnerability

- NUTM-9764 [Basesystem] multiple NTP vulnerabilities

- NUTM-9862 [Basesystem] CVE-2018-8897: Don ‘t use IST entry for #BP stack

- NUTM-9944 [Basesystem] ‘ethtool -p ‘ is not working for shared port

- NUTM-9945 [Basesystem] SG/XG 125/135 upper 4 ports LEDs at front and rear side not behaving as expected

- NUTM-9286 [Email] CVE-2011-3389: SSL/TLS BEAST Vulnerability And Weak Algorithms

- NUTM-9460 [Email] Quarantine unscannable and encrypted content not working as expected

- NUTM-9539 [Email] SMTP callout with TLS does not work

- NUTM-9627 [Email] Parent proxy for WAF (ctipd) not applied without active e-mail subscription

- NUTM-9771 [Email] Redesign TFT detection to decrease false positives/negatives

- NUTM-9836 [Email] HSTS usage breaks Quarantine Report release link

- NUTM-10124 [Email] TLS Errors – renegotiation not allowed

- NUTM-9789 [Logging] Not able to archive logs using SMB share

- NUTM-8969 [Network] Inconsistent DHCP leases in WebAdmin

- NUTM-9049 [Network] Cannot change IPv4 interface as IPv6 gateway is required

- NUTM-9194 [Network] Static route switching to different VLAN

- NUTM-9646 [Network] eth0 is falsely marked “dead “ when running “hs “ on slave

- NUTM-9739 [Network] Network monitor restarting on slave nodes

- NUTM-9795 [RED] RED50 issue with large packets in Transparent/Split mode

- NUTM-9607 [Reporting] Upper case umlauts in PDF Executive Reports are not displayed correctly

- NUTM-9624 [Reporting] WAF – Top attackers won ‘t be displayed after upgrade to v9.5

- NUTM-10118 [Reporting] Authenticated Remote Code Execution in WebAdmin

- NUTM-9719 [SUM] Web Protection service shown as down in SUM

- NUTM-9547 [UI Framework] UserPortal does not correctly detect browser specified preferred language for Chinese Simplified

- NUTM-9527 [WAF] Fix mod_url_hardening stack corruption

- NUTM-8038 [WebAdmin] WebAdmin not available

- NUTM-9232 [WebAdmin] Sometimes ‘backend connection failed ‘ while login

- NUTM-9529 [WebAdmin] Role with ‘Web Protection Manager ‘ rights can ‘t access Aplication Control

- NUTM-9689 [WebAdmin] Report Auditor role is unable to open the dashboard

- NUTM-5293 [Web] Google is missed in the Search Engines reports

- NUTM-6240 [Web] FTP download through HTTP Proxy in standard mode not possible

- NUTM-9039 [Web] Connections may fail when using upstream proxies due to “Proxy-Connection “ header being sent

- NUTM-9399 [Web] Classification for Windows Updates differs between AFC and conntrack

- NUTM-9413 [Web] Unable to upload certificate to “Local Verification CAs “

- NUTM-9491 [Web] HTTP Proxy coredumps with SIGABRT

- NUTM-9549 [Web] Proceeding after content warning results in display issues on redirected pages

- NUTM-9599 [Web] HTTP Proxy requests stuck without appropriate timeout

- NUTM-9630 [Web] Fallback log flooded with samlogon cache timeout messages

- NUTM-9664 [Web] Country blocking exception not working when HTTP Proxy is using SSO

- NUTM-9720 [Web] Can ‘t proceed content warning for MIME types if URL contains spaces

- NUTM-9745 [Web] HTTP Proxy coredumps with SIGSEGV

- NUTM-7628 [Wireless] Wireless clients frequently failing to connect with STA WPA failure reason code 2

- NUTM-8946 [Wireless] APs displayed as inactive in WebAdmin while clients can connect

- NUTM-9591 [Wireless] Both local WiFi using 2.4GHz band and same channel in default configuration

- NUTM-9592 [Wireless] Unable to broadcast same SSID on both LocalWifi0 and LocalWifi1

- NUTM-9594 [Wireless] Incorrect channel information showing on overview for LocalWifi

- NUTM-9608 [Wireless] Incorrect generic error message in WebAdmin while configuring band for wireless network

- NUTM-9638 [Wireless] Both local WiFi AP named ‘Local ‘

- NUTM-9731 [Wireless] Not able to configure channel 12 and 13 on newer desktop models

- NUTM-9735 [Wireless] Set default channel width to 40MHz for 5GHz band

- NUTM-9737 [Wireless] SGw appliances missing frequency definitions for Nigeria

Leider gab es mit den letzten Updates immer wieder Probleme, daher sind ausgiebige Tests und ein Backup vor Installation Pflicht.

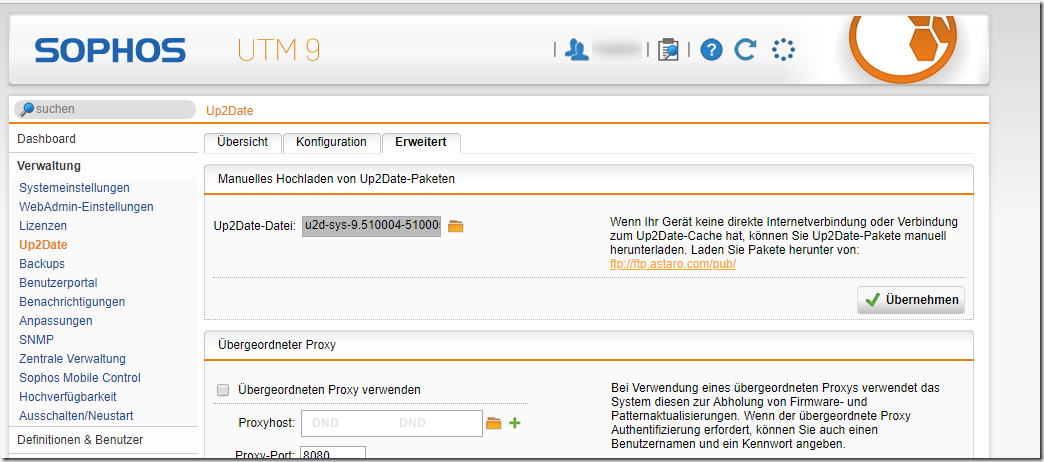

Das Update wird via Update2Date verteilt, es kann aber auch manuell runtergeladen und eingespielt werden:

es ist wohl gerade wieder ein neues update raus gekommen…

Up2Date 9.580007 package description:

Remarks:

System will be rebooted

Configuration will be upgraded

Connected APs will perform firmware upgrade

Connected REDs will perform firmware upgrade

News:

Beta Release

Bugfixes:

Fix [NUTM-9368]: [Access & Identity] SSL VPN: optional user auth not working

Fix [NUTM-9525]: [Access & Identity] Disk filling up with argos error messages in endpoint.log

Fix [NUTM-10128]: [Access & Identity] MDW waits hours for lock on shared cache with AUA

Fix [NUTM-9783]: [Basesystem] IPsec routing issue if gateway interface has additional addresses

Fix [NUTM-9810]: [Basesystem] IPset Object takes 30 seconds to update after SSL VPN connection was established

Fix [NUTM-9860]: [Basesystem] Selfmon trying to start DHCP even when not in use

Fix [NUTM-10366]: [Basesystem] Missing IP address in IPset of user network for STAS

Fix [NUTM-10226]: [Email] Can’t release POP3 messages due to URL in User Portal

Fix [NUTM-10181]: [Network] Remove DNSdynamic from available dynamic DNS providers

Fix [NUTM-10307]: [Network] ATP exception still working after deletion

Fix [NUTM-10337]: [Network] High CPU load by AFCd when hotspot is enabled

Fix [NUTM-9795]: [RED] RED50 issue with large packets in Transparent/Split mode

Fix [NUTM-10197]: [RED] All REDs disconnect intermittently

Fix [NUTM-10227]: [RED] Offline provisioning does not work

Fix [NUTM-10303]: [RED] Unified FW: split networks does not work

Fix [NUTM-10060]: [Reporting] ATP alerts / events not deleted after three days

Fix [NUTM-10201]: [Reporting] Unable to download S/MIME internal user certificate

Fix [NUTM-10352]: [Sandstorm] Sandstorm Activity Report table and graph do not show same data

Fix [NUTM-10367]: [Sandstorm] Sandstorm Activity Graph does not include email cached results

Fix [NUTM-2644]: [UI Framework] Webadmin prefetching list box not displaying any users, if one user contains a single tick

Fix [NUTM-10315]: [WAF] Let’s Encrypt can’t be enabled after upgrade from 9.5 (/etc/ssl/certs not accessible)

Fix [NUTM-10316]: [WAF] Let’s Encrypt certificates allow wildcards in domain name list

Fix [NUTM-6945]: [WebAdmin] Popup too small for secret when deleting SHA512 OTP token

Fix [NUTM-7381]: [WebAdmin] Login to UserPortal only works at second try when using RADIUS authentication

Fix [NUTM-9424]: [WebAdmin] Webadmin session interrupted with pop-up „Backend connection failed“

Fix [NUTM-10188]: [WebAdmin] [OTP] QR code not visible for the first user login

Fix [NUTM-10214]: [WebAdmin] Breach Vulnerability in WebAdmin (CVE-2013-3587)

Fix [NUTM-9676]: [Web] HTTP Proxy out-of-memory segfault / HTTP Proxy stops working with „Avira engine not available“

Fix [NUTM-9854]: [Web] Warning page bypass using crafted URLs

Fix [NUTM-9873]: [Web] File blocked due to MIME type detection even if there is an exception

Fix [NUTM-9956]: [Web] HTTP Proxy coredumps in geoip scanner

Fix [NUTM-10200]: [Web] Segfault in libc-2.11.3.so

Fix [NUTM-10284]: [Web] HTTP Proxy crash with coredumps

RPM packages contained:

ddclient-3.8.2-38.ge0500f2.rb4.noarch.rpm

oculusd-1.0.0-0.300531135.gecb0983.rb3.i686.rpm

oculusd-dlz_oculus-1.0.0-0.300531135.gecb0983.rb3.i686.rpm

oculusd-highmem-1.0.0-0.300531135.gecb0983.rb3.i686.rpm

oculusd-lowmem-1.0.0-0.300531135.gecb0983.rb3.i686.rpm

red-unified-firmwares-9600-0.304178885.g2682d15.rb1.i586.rpm

ep-reporting-c-9.60-279.g99285f4.rb1.i686.rpm

ep-aua-9.60-29.g25f6543.rb2.i686.rpm

ep-branding-ASG-afg-9.60-68.g5375bf4.rb8.noarch.rpm

ep-branding-ASG-ang-9.60-68.g5375bf4.rb8.noarch.rpm

ep-branding-ASG-asg-9.60-68.g5375bf4.rb8.noarch.rpm

ep-branding-ASG-atg-9.60-68.g5375bf4.rb8.noarch.rpm

ep-branding-ASG-aug-9.60-68.g5375bf4.rb8.noarch.rpm

ep-confd-9.60-1295.g1549cac9.i686.rpm

ep-endpoint-0.5-0.298655469.gd9d0770.rb4.i686.rpm

ep-mdw-9.60-1056.gf413cc1e.rb7.i686.rpm

ep-red-9.60-29.ga75db6c.rb4.i686.rpm

ep-webadmin-9.60-1095.g7309dc2bb.i686.rpm

ep-webadmin-contentmanager-9.60-50.g1ee6cc4.rb7.i686.rpm

ep-chroot-afc-9.60-2.gcc9e1c2.rb2.noarch.rpm

ep-chroot-dhcps-9.60-8.g0c3d11d.rb3.noarch.rpm

ep-chroot-httpd-9.60-26.g4b22fb7.rb2.noarch.rpm

chroot-afc-9.60-4.g7b5586f.rb3.i686.rpm

ep-httpproxy-9.60-318.gb1669c05.rb6.i686.rpm

ep-release-9.580-7.noarch.rpm

Vermutlich noch ein Fehler gefunden: HA Einrichtung geht nicht mehr. Bisher ging das problemlos.

Die aktuelle 9.510-5 hat einen weiteren Fehler. Zertifikate können nicht exportiert werden. Sowohl in der Mail Security. als auch Benutzer Zertifikate werden nicht heruntergeladen.

Die Update Qualität ist momentan mehr als mäßig.

Interessant, was Wolfgang Ströhlein da schreibt. Wir nutzen den SMTP Proxy mit Report auch, könnte man sowas mit der WAF von http auf https umschreiben lassen (nutzen wir auch) oder greift die WAF nicht bei den Systemdiensten der Maschine?

Update zu meinem Kommentar vom Freitag:

Mail-Quarantäne Reports enthalten richtigen Link (https*) seit diesem Update – Reports vor dem Update verlinkten aber auf http. Somit haben alle Benutzer, welche im Urlaub waren das Problem nicht mehr an die Quarantäne zu kommen… Eben nur durch manuelles Editieren des Links. Evtl. wäre hier hilfreich ein Redirect auf der Firewall. Grundsätzlich begrüssenswert, dass die Release-Links auf https gestellt wurden – aber halt schlecht für die „User Experience“.

Hallo,

wir nutzen die Mail-Quarantäne. Die hier generierten Reports enthalten seit dem Update einen falschen release-Link. Offenbar wurde der Release-Daemon (läuft auf Port 3840) durch das Firmware-Update auf https umgestellt…. aber die Release Links in den automatisch generierten Quarantäne Reports nicht.

Ist natürlich super für alle Endanwender – die klicken jetzt auf release und dann kommt vom Browser „Website nicht gefunden“ – ECHT DOLL!

Call ist bereits eröffnet. M.E. kleine Ursache große Wirkung – beim Endanwender kommen solche schludrigkeiten nicht gut an … klickt da keiner in der Qualitätssicherung auf den release link?

Probleme mit dem MESH-Netzwerk nach dem Update. Clients verlieren ständig die Verbindung. Werde das Backup wieder einspielen müssen.

Bei mir hat das Update auf 9.510-5 eine RED 10 rev. 3 zerschossen.

Das AP/RED Recovery Tool funktioniert anscheinend nicht unter Windows 10

„Could not change network interface settings – Flash aborted“

Leider habe ich keinen Support Vertrag für die RED.

https://community.sophos.com/products/unified-threat-management/f/remote-ethernet-device-red/104800/sophos-red-10-rev-3-bootloop-nach-up2date-der-utm-auf-9-510-5

Ideen?

Probiert mal den Cache zu bereinigen und die Cookies zu löschen

in Firefox für einzelne Seiten möglich, siehe: https://support.mozilla.org/en-US/kb/delete-cookies-remove-info-websites-stored#w_delete-cookies-for-a-single-site

Das Webinterface allgemein ist auf jeden Fall richtig performant geworden

Bei mir selber Fehler „Invalid Request“ … aber nur im Safari, unter Google Chrome funktioniert’s einwandfrei.

Ich habe leider das gleiche Problem: Mailmanager sagt im Firefox „Invalid Request“.

Via IE funktionierts mit aktueller Java Version (8Upd181).

Ist wirklich ärgerlich!

Mail Manager in diesem Update lässt sich mit Safari nicht mehr öffnen – Invalid Request! Unter Windows nur mit aktueller Java Umgebung. So ein Ärger !

…ok lag nicht direkt am Update. Das Update hat mir die postgresql92 zerschossen. Musste diese über die Shell neu anlegen. Dennoch unschön…

Der Mailmanager ist in dem aktuellen Release defekt. Na super :(

nach einer frischen Reinstall der UTM mit ISO 9.503 und dem anschließendem einspielen des Backups lief die Kiste. Anschließend mit dem 170MB Update Packet konnte ich auch erfolgreich auf die 510-5 updaten.

Aber für die produktiven Updates warte ich mal noch ein wenig.

bei mir im Lab kam meine UTM nicht mehr saube rhoch nach dem Update.

hab von 9.510-4 auf die -5 geupdated.

Nach dem Reboot war die UTM noch pingbar. Das Regelwerk ging nur Teilweise, Inet Acces ging noch, der rest nicht mehr.

Des weiteren bin ich anschließend weder per Web noch per SSH auf die UTM gekommen.

Über die lokale Konsole sah auf den ersten Blick alles gut aus. Anschließend hab ich die UTM neu aufgesetzt und das zuvor erstellte Backup aus der -4 wieder eingespielt. Ich werde es am Wochenende nochmal neu versuchen….

Danke Robert,

ich glaube Münchner Sicherheitsfirmen (R&S) haben auch „Paolo Alto“ …

gut das ich von denen 3 Aktien habe … mal sehen ob Trump mit seinen Investments in die Rüstungsindustrie die Kurse auch bei der Sicherheit zum laufen bringt. ;-) …

@Carsten,

bei den anderen Herstellern schaut es nicht unbedingt besser aus.

Als Alternative zur „Sophos“ gibt es z.B. noch „Palo Alto Networks“ letztendlich sind die aber alle bis auf „Kleinigkeiten“ gleich.

… das Zurückziehen von Updates erscheint nicht gerade vertrauenserweckend.

Gibt es was „besseres“ wie Sophos?

Bei anderen Firewalls habe ich vermutlich nicht mitbekommen, das fehlerhafte Updates ausgeliefert werden

Nutzer, die die Firmware Version 9.510-4 mit aktivierter Websurf Protection einsetzen und die Hotfix Firmware Version 9.510-5 einspielen möchten, müssen eventuell die Websurf Protection (Ausnahme erstellen für „http://download.astaro.de“) anpassen. Hintergrund ist, dass die Websurf Protection die 13 MB große Datei (u2d-sys-9.510004-510005.tgz.gpg) unter umständen („File was encrypted“) blockieren kann.

Der Download der Datei (erster Link) stellt keine Probleme dar.

Gruß,

Jonas