Aufgrund der Schwere des HAFNIUM Exploits hat Microsoft weitere Updates für ältere Exchange Server Versionen veröffentlicht. Die Updates können allerdings nicht via Windows Update bezogen werden, sondern müssen runtergeladen und manuell installiert werden.

Weitere Informationen zu den Updates finden sich hier:

March 2021 Exchange Server Security Updates for older Cumulative Updates of Exchange Server

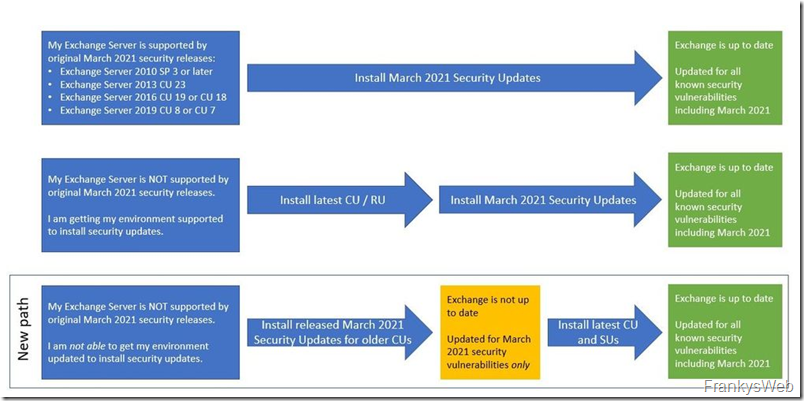

Manche haben ja vermutet, dass ältere Exchange Versionen nicht anfällig für die HAFNIUM Exploits sind, dass ist so aber nicht richtig. Microsoft supported allerdings immer nur 2 Versionen von Exchange CUs: Konkret bedeutet dies, es werden immer nur das aktuelle und das vorangegangene CU supported, daher gibt es beispielsweise für Exchange 2016 nur Updates für CU 18 und CU 19. Da aber auch ältere Versionen angreifbar sind, hat Microsoft nun Updates auch für ältere Exchange Versionen veröffentlicht:

Es sind aber noch keine Updates für weitere Exchange Versionen verfügbar. Der beste Weg wäre daher schnellst möglich das aktuelle CU zu installieren und die Sicherheitsupdates HAFNIUM-Exploit direkt hinterher. Da nun schon ein paar Tage ins Land gezogen sind, sollten die Server dann penibel auf einen ANgriff untersucht werden.

Die neu bereitgestellten Updates finden sich hier:

Unter dem Artikel zu den ursprünglich Artikel finden sich viele wertvolle Informationen von Admins welche betroffen waren / sind und bereits Gegenmaßnahmen eingeleitet haben:

https://www.frankysweb.de/exchange-server-neue-sicherheitsupdates-maerz-2021/

Falls ihr ebenfalls betroffen seit, dann schaut auch den Artikel nur Neuinstallation an, manchmal geht ja eine Neuinstallation schneller, als ein Restore:

Moin Frank,

ein Kunde hat gerade festgestellt, das das von MS in Github bereitgestellte Script CompareExchangeHashes.ps1 die falschen Hashtabellen für Exchange Server 2013 und 2016 herunterlädt, weil die verwendte Versionsabfrage per Get-ExchangeServer die Revisionsnummer für das ungepatchte CU zurückliefert. Also bei Ex2016 mit CU19 plus KB500871 sollte das die 15.1.2176.9 sein, ein Get-Exchangeserver | select -expandproperty AdminDisplayVersion liefer aber das hier:

—schnipp—

Major : 15

Minor : 1

Build : 2176

Revision : 2

FilePatchLevelDescription :

—schnapp—

Das Script läuft sich dann einen Wolf und verkündet am Ende stolz, das alle Exchange Dateien verändert worden sind :-(

Ich habe das auf mehreren Exchange Servern bei Kunden nachvollziehen können.

Mich würde interessieren, ob Du das ebenfalls nachvollziehen kannst oder ob einer der Kollegen hier auch schon drüber gestolpert ist.

Ansonsten möchte ich noch sagen, das Du hier eine super Arbeit leistest. Vielen Dank dafür!

Guten Morgen,

wir haben unseren Exchange2013 Server auf das CU23 aktualisiert und anschließend die Hafnium Security Updates aus der KBKB5000871 nachinstalliert. Soweit hat alles prima funktioniert.

Leider mussten wir jedoch feststellen, das das neue setzen von Vollzugriff Rechten auf Postfächer nicht mehr funktioniert. Die Berechtigungen werden zwar im Exchange gesetzt und können auch über die Shell ausgelesen werden, jedoch funktioniert der Zugriff trotzdem nicht. Im AD werden auch keine Security Attribute geändert. Selbst nach manuellen setzen im AD funktioniert der Zugriff nicht.

Dies tritt zu 100 % erst seit der letzten Aktualisierung auf, da wir letzte Woche über diesen Weg noch Berechtigungen gesetzt haben, welche im Outlook gegriffen haben.

Hat jemand auch das selbe Problem und kann dieses bestätigen ?

Danke und Viele Grüße.

Gordo

Hey Gordo,

Bin eben mit dem Update fertig geworden, Exchange 2013 von (trau mich kaum es zuzugeben..) CU3 auf CU23 + KB5000871 und hab es gleich mal ausprobiert.

Muss dich aber leider enttäuschen: es hat zwar gefühlt länger gedauert als sonst bis die Rechte übernommen wurden, aber am Ende hat alles funktioniert.

Moin, wir haben gerade versucht einen Exchange mit CU 15 (Build 1913.5) zu patchen. Allerdings gibt es nur die Fehlermeldung das der Patch nicht mit der Version übereinstimmt. Also heißt es wohl erstmal wieder abwarten. :)

Liebe Grüße!

Hallo Hermann,

Sie können den Exchange aber auch erst einmal auf den aktuellen CU upgraden (siehe mein Post am 10.03) und dann die Sicherheitsupdates aufspielen. Da würde ich nicht auf Patches für die älteren Versionen warten…

Viele Grüße

Hallo Frank, vielen Dank für die Informationen!

Ich finde es wichtig, auch Microsoft mal dafür zu loben, dass sie auch noch Sicherheitsupdates für Exchange 2010 rausgeben.

Meine ausrangierte 2008R2-VM starte ich periodisch immer wieder mal um die neusten Updates abzusaugen.

Die Sicherheitslücke in Exchange ist natürlich sehr ärgerlich. Meine beiden Exchange Server sind zum glück nicht betroffen – wir haben auch keine Http Kommunikation offen sondern regeln das über eine Einwahl über VPN.

Jedenfalls lief die Hafnium-Impfung bei mir ohne Probleme:

– .Net 4.8 auf allen DCs MXs installiert

– Ex2016 CU 19 Setup ADScheme / ADUpdate usw. auf dem PDC

– Installation von Ex2016 CU 19 auf dem ersten MX über die GUI (dauerte bei mir so 3 Stunden, vor allem Step 5 dauerte ewig)

– Installation von EX2016 CU 19 auf dem zweiten MX

– Sicherheitsupdates über WIndows Update

Viele Grüße, und bleibt Gesund

Hallo Frank,

Schön das du so schnell reagiert hast, eine detailierte Anleitung zu schreiben.

Ich habe es aber diesmal anders gemacht:

Test-ProxyLogon.ps1 drüber laufen lassen und war angegriffen. Erster Angriff laut den Logs war am 3.3. (Es gab aber mehrere Angriffe. Unter anderem am 5.3., und 9.3.).

Also das Backup vom 1.3. eingespielt und wieder Test-ProxyLogon.ps1 drüberschauen lassen. Alles sauber.

Dann gepatcht, alle Passwörter geändert, dann erst wieder ans Netz gehangen und die übrigen Updates gezogen.

Die nun fehlenden Mails vom 1. – dato, aus Mailstore wiederhergestellt :-). Das geht ziemlich flott.

Da das ganze ja schon einige Tage auf unserem System war, habe ich präventiv auch den Domänencontroller auf 1.3. gesetzt. Da gab es in den letzten Tagen eh keine Änderung.

Viele Grüsse

Daki