Microsoft hat neue Sicherheitsupdates für Exchange Server 2013, 2016 und 2019 veröffentlicht.

Die Updates können hier runtergeladen werden:

Die Updates schließen die als Kritisch eingestufte Sicherheitslücke CVE-2022-23277 und die als wichtig eingestufte Schwachstelle CVE-2022-24463.

Da Exchange Server aktuell gerne als Ziel bzw. als Einfallstor für Angriffe genutzt werden, sollte jeder Admin darauf achten, dass Sicherheitsupdates für Exchange Server und auch das Betriebssystem möglichst zeitnah installiert werden.

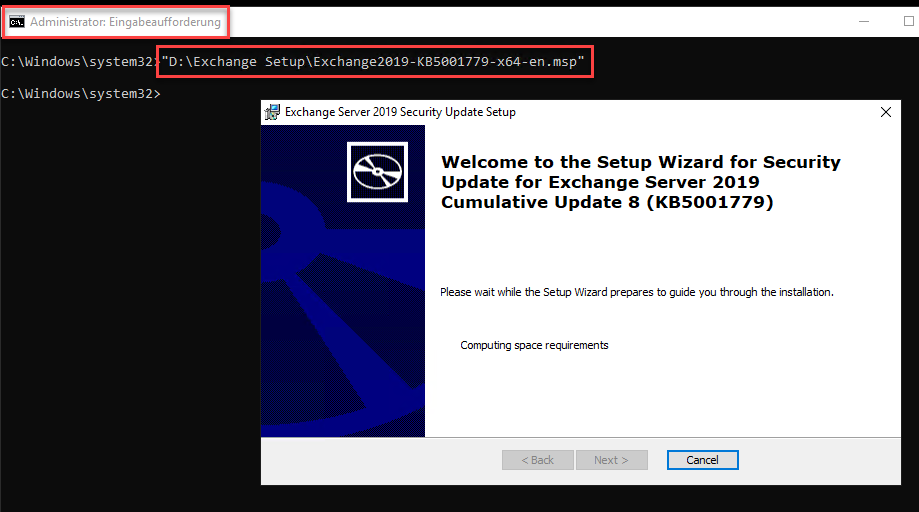

Außerdem weißt Microsoft explizit darauf hin, dass die manuelle Installation des Updates eine Shell im „Elevated“-Modus („Als Administrator ausführen“) ausgeführt werden muss. Hier einmal ein Beispiel der „Elevated Shell“:

Das Update kann natürlich auch via WSUS, Windows Update oder anderen Tools installiert werden. Falls das Update der Exchange Server schief geht, finden sich hier übrigens einige mögliche Lösungen für die Probleme:

Hier findet sich der Artikel auf dem Exchange Team Blos:

Sehr empfehlenswert ist auch das Script „Exchange Health Checker„, welches einen übersichtlichen Report zum Zustand der Exchange Servern liefert. Die Ausgabe des Exchange Health Checkers ist auch im Exchange Reporter integriert.

EAC bei uns komplett kaputt nach dem Security Update. Sieht aus wie wenn nur HTTP angezeigt wird, ohne CSS. Man kann nix anklicken.

Haben das Update einmal via Systemsteuerung deinstalliert, reboot, dann via Admin Shell neu eingespielt (wie zuvor auch). Beim zweiten Anlauf wird das EAC nun wieder richtig dargestellt.

Get-Command Exsetup.exe | ForEach {$_.FileversionInfo}

hier müsstest du dann die Version sehen.

Hallo,

nach Installation des Patches ändert sich nicht die Versionsnummer.

Es ist immer noch 15.2 (Build 986.5).

Woran liegt das? Was kann ich machen?

VG

Oliver

Exchange 2019 CU11 Update per Admin-CMD lief problemlos durch.

Exchange 2013 DAG über Elevated Shell ohne Problem.

Grüße!

Exchange 2016 cu 21, manuelle Installation über AdminCMD: Problemlos

Bei uns EX2016 CU22 nach Update völlig intaktes Verhalten. alles grün.

Gruß

Unser Domain Wildcard Zertifikat läuft am 06.04.2022 aus und wir bekommen EventLogs, dass dieses Zertifikat bald abläuft.

Diese Meldungen hatten wir schon vor der Installation des aktuellen SU vom Dienstag.

Bis jetzt läuft aber unser Server nachdem wir am Dienstag das neue SU eingespielt haben (Exchange 2016 CU 22).

Die anderen Zertifikate, die Exchange selbst beim Setup erstellt, sind noch lange gültig.

Wir haben nun über evtl. Probleme mit auslaufenden Zertifikaten im Exchange-Blog erfahren:

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2022-exchange-server-security-updates/ba-p/3247586

Müssen wir jetzt bald mit einem Crash unseres Servers rechnen, oder haben wir noch ein paar Tage Zeit, uns ein neues Zertifikat zu besorgen?

Wenn wir dann das neue Zertifikat installieren (Austausch des alten Zertifikats), müssen wir diesmal dann was spezielles berücksichtigen?

Könnten wir dadurch vielleicht diesen Crash triggern, von dem viele im Exchange Blog berichten? Sollten wir auf einen Fix von MS warten (dieser müsste dann aber vor dem 06. April kommen)?

Habt ihr irgendwelche Tipps für mich?

Also Exchange 2016 DAG über Elevated Shell 1 ohne Probleme 2. Fehler bei der Installation.

+ ECP 500 Fehler.

Im Exchange Blog werden nun mehr und mehr Fehler des Exchange Server 2016 gemeldet.

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2022-exchange-server-security-updates/bc-p/3251641#M32409

Sind die Sicherheitsupdate auch kumulierend oder müssen erst alle vorhergehenden SUs installiert werden?

Exchange 2013 DAG über Elevated Shell ohne Probleme

Windowsserver 2019 DAG Ex2019 Cu11 lief ohne Probleme durch

Bisher problemlos bei unserer 1. Maschine. Nur die ecp\web.config wird immer noch auf Default zurückgesetzt. :\ Mal sehen, wie sich die Kiste durch die Nacht und das Backup schlägt.

Ach so: Windows Server 2016 Std, Exchange 2016 CU 22 Enterprise

Alles sauber, keine Probleme!

Bei uns lief auch ohne Probleme durch Windows Update (2x Windows Server 2016 mit Exchange 2016).

Vielen Dank und VG

Oliver

Exchange 2013 & Server 2012 r2 lief über Elevated Shell ohne Probleme durch. :)

Schönen Abend an alle!

Hallo,

nachdem ich das Update installiert habe zeigt mir das HealthCheck-Script weiterhin die möglichen Bedrohungen an.

Ist das bei euch auch so?

Sowohl bei Exchange 2013 CU23 wie bei Exchange 2016 CU21

Ich habe es auch hier gemeldet und ein Antwort bekommen

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2022-exchange-server-security-updates/bc-p/3251641#M32409

Bei uns auf EX2016 CU22 zeigt das Script alles grün nach Installation und reboot.

Gruß

Hallo zusammen,

wenn ich bei mir nach der Installation auf Exchange 2016 CU21 das HealthCheck-Script ausführe zeigt er mir immer noch folgendes an:

CVE-2022-23277 See: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2022-23277 for more information.

CVE-2022-24463 See: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2022-24463 for more information.

Auf einer Exchange 2013 DAG CU23 erscheint weiterhin diese Meldung

CVE-2022-23277 See: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2022-23277 for more information.

Ist das bei euch auch so?

Exchange 2016 CU22 per WSUS installiert. Keine Probleme bisher.

Gruß

Der Link im Artikel zum Artikel auf dem Exchange Team Blos ist fehlerhaft.

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2022-exchange-server-security-updates/ba-p/3247586nge%20Server%20Security%20Updates

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2022-exchange-server-security-updates/ba-p/3247586

Lief ohne Probleme durch via Windows Update.

Server 2012R2, Exchange 2016 CU22

Funktionstests bisher auch keine Auffälligkeiten.

Erledigt 2013 und 2019 mit aktuellen CUs. Keine Probleme bisher.

Gleich mal auf Termin für morgen Abend :-)