Derzeit erreichen mich viele Anfragen zu ActiveSync und Apple Geräten. Apple Geräte möchten mit der integrierten Mail App keine ActiveSync Verbindung mit Exchange herstellen.

Wer seine Umgebung also in der folgenden Beschreibung wiederfindet, läuft in das beschriebe Problem:

- Apple Geräte mit der integrierten Mail App (iPhone, iPad)

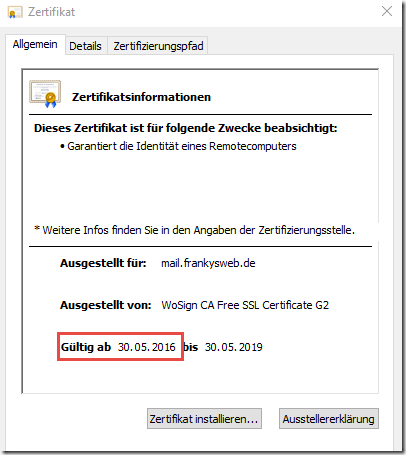

- Das SSL Zertifikat stammt von StartCom / StartSSL oder WoSign

- Der Remote Connectifity Analyzer meldet keine Probleme

- Active Sync funktioniert auf den Apple Geräten nicht

Ich hatte verschieden Artikel zu kostenlosen Zertifikaten veröffentlicht, darunter waren auch StartSSL und WoSign:

Apple hat diesen beiden Zertifizierungsstellen allerdings das Vertrauen entzogen und die Root-Zertifikate entfernt. Apple schreibt dazu folgendes:

Die Zertifizierungsinstanz WoSign stieß auf mehrere Kontrollfehler bei ihren Verfahren zur Zertifikatsausstellung für die Zwischen-Zertifizierungsinstanz WoSign CA Free SSL Certificate G2. Obwohl in der Liste der Root-Zertifikate, denen Apple vertraut, kein WoSign-Root-Zertifikat aufgeführt ist, verwendete diese Zwischen-Zertifizierungsinstanz gegengezeichnete Zertifikatsbeziehungen mit StartCom und Comodo, um für Apple-Produkte als vertrauenswürdig zu gelten.

Angesichts dieser Erkenntnisse wurden mit einem Sicherheitsupdate entsprechende Maßnahmen zum Schutz der Nutzer ergriffen. Die Zwischen-Zertifizierungsinstanz WoSign CA Free SSL Certificate G2 wird von Apple-Produkten nicht mehr als vertrauenswürdig erachtet.

Das heißt im Klartext: WoSign und StartCom/StartSSL haben Mist gebaut und gelten als nicht mehr vertrauenswürdig. Die Apple Mail App stellt also keine Verbindung mehr her. Seit Dezember 2016 akzeptiert Apple nun garkeine Zertifikate der beiden CAs mehr:

In einem anstehenden Sicherheitsupdate werden weitere entsprechende Maßnahmen zum Schutz der Nutzer ergriffen. Apple-Produkte werden Zertifikate von WoSign- und StartCom-Root-Zertifizierungsinstanzen (CA) sperren, sofern die Datumsangabe für „Not Before“ (Nicht vor) 1. Dezember 2016 00:00:00 GMT/UTC lautet oder danach liegt.

Heißt im Klartext: Alle WoSign und StartCom Zertifikate nach dem 01.12.2016 sind auf Apple Geräten ungültig.

Alle Betroffenen sollten also das Zertifikat austauschen. Let’s Encrypt bietet ebenfalls kostenlose Zertifikat an, hier allerdings nur mit 3 Monaten Laufzeit, was ein häufigen Austausch nötig macht.

Exchange 2016: Kostenlose Zertifikate von Let’s Encrypt

Ich hab da nochmal Glück gehabt, werde mein Zertifikat aber auch austauschen:

Hallo an alle,

ich habe jetzt die Lösung gefunden für meine Probleme.

– erste Problem siehe mein vorherigen Eintrag: Ausgelöst durch Kombination StartSSL + iPhone

– neues Zertifikat von Let’s Encrypt konnte nicht verifiziert werden …. Lösung war GeoBlocking in der Firwall grrrr. 5 Tage hat es mich gekostet (wäre Let’s Encrypt in Deutschland … naja)

Ansonsten finde ich die Anleitungen TOP Vielen Dank dafür!

Hallo und erst mal vielen Dank für den Beitrag!

Es hat soweit alles funktioniert bis auf ActiveSync dieser bring jetzt immer :

DeviceIdMissingOrInvalid:“

Beschreibung: Unbehandelte Ausnahme beim Ausführen der aktuellen Webanforderung. Überprüfen Sie die Stapelüberwachung, um weitere Informationen über diesen Fehler anzuzeigen und festzustellen, wo der Fehler im Code verursacht wurde.

Ausnahmedetails: Microsoft.Exchange.AirSync.AirSyncPermanentException: DeviceIdMissingOrInvalid:“

Quellfehler:

Beim Ausführen der aktuellen Webanforderung wurde einen unbehandelte Ausnahme generiert. Informationen über den Ursprung und die Position der Ausnahme können mit der Ausnahmestapelüberwachung angezeigt werden.

Stapelüberwachung:

[AirSyncPermanentException: DeviceIdMissingOrInvalid:“ ]

Microsoft.Exchange.AirSync.AirSyncRequest.BuildDeviceIdentity() +2046

Microsoft.Exchange.AirSync.AirSyncRequest.Microsoft.Exchange.AirSync.IAirSyncRequest.get_DeviceIdentity() +23

Microsoft.Exchange.AirSyncHandler.Handler.AddRequestToCache(Guid requestId) +139

Microsoft.Exchange.AirSyncHandler.Handler.EndProcessRequest(IAsyncResult result) +1438

System.Web.CallHandlerExecutionStep.OnAsyncHandlerCompletion(IAsyncResult ar) +178

Hallo Leute,

welchen Zertikat-Anbieter könnt Ihr empfehlen, darf auch was kosten. In der Exchange-Umgebung werden, Outlook 2010, Outlook 2016, iPhones und Android Geräte eingesetzt.

Was spricht gegen die Active Directory-Zertifikatdienste? Außer den Aufwand. Damit müsste man doch auch alles abdecken können, oder?

Vielen Dank

Manuel

Hi Manuel,

Du kannst auch eine interne CA verwenden. PSW ist ein guter Reseller für Zertifikate.

Gruß,

Frank

Hallo!

Wir haben eine Exch2013 Umgebung, mit einem 3Jahres StartSSL Zertifikat.

Bei uns sind dazu noch (Stand: 26.1.2017) keine Probleme aufgetaucht.

Danke jedenfalls für die Info, bin daher vorgewarnt.

@Christian

Eine Anleitung habe ich nicht, aber ich kann hier trotzdem mal meine Konfiguration schreiben.

Bedient für die Installation habe ich mich bei unterschiedlichen Seiten, u.a. auch hier.

Zur Nginx Installation sage ich mal nichts spezielles, nur dass nginx-extras dabei sein muss.

Installation Certbot bin ich nach dem hier gegangen:

https://www.digitalocean.com/community/tutorials/how-to-secure-nginx-with-let-s-encrypt-on-ubuntu-14-04

Installation Exchange 2016 habe ich von FrankysWeb (super Blog)

Konfiguration für Nginx Reverseproxy Mapi over HTTP teilweise hier, hab unten Kommentare gepostet:

https://blog.friedlandreas.net/2016/05/nginx-reverseproxy-fuer-mapi-over-http-eas-und-owa/

Meine aktuellen Konfigdateien stelle ich gerne mal zur Verfügung, hat mich als Nginx Totalanfänger doch einige Tage Such- und Probierarbeit gekostet.

proxy.conf http://pastebin.com/CQz5FSdr

proxy http://pastebin.com/DNXMBrxu

nginx.conf http://pastebin.com/R6YTU6Sj

strong-ssl.conf http://pastebin.com/Rji6dpkb

letsencrypt.sh http://pastebin.com/15V9RGbw

zert_exchange.sh http://pastebin.com/NgRT9gQw

Möglich dass sich manches besser lösen lässt, aber damit betreibe ich mehrere Apache2/PHP5/7 VMs über eine Dynamische IP Adresse. Hier bin ich den Weg von Frank gegangen, also Domain bei Strato angemeldet. Mein DynDNS macht aber unter Linux der DDClient, da ich bei Windows keine vernünftigen Clients gefunden habe und mir Linux eh lieber ist. Auch hier gibts ein Script das meine öffentliche IP abfrägt, diese falls Änderung loggt und dann sofort den ddclient aufruft.

Exchange habe ich die Konnektivitätstests gemacht, RPC scheitert natürlich weil der normale Nginx das nicht kann aber Mapi over HTTP funktioniert sowie alles andere. Ein Outlook 2010 und 2013 habe ich damit von extern per Autodiscover ohne Probleme anbinden können. Auch am Iphone funktioniert alles. Den Rest hab ich wie Frank, aber nur einen Exchange und auch ohne UTM Firewall, sondern nur der NGinx. Catch all Mailbox bei Strato konfiguriert und die wird auch per POPcon abgeholt. Habe andere POP3 Connectoren probiert aber letztendlich gefiel mir der POPcon am besten. Der läuft bisher auch reibungslos.

Haben uns vor ca. 8 Wochen für unser MobileIron Deployment gegen StartSSL und für Thawte Zertifikate von der PSW Group entschieden, da es zu dem Zeitpunkt bereits bekannt war, das Mozilla die Zertifikate aus dem Browser entfernen will. Zum Glück, wenn man dies nun liesst.

Matthias, hast du dazu eventuell eine Anleitung bzw. könntest eine schreiben die hier veröffentlicht wird? ;-)

Wäre noch ein interessantes Szenario für meine Testumgebung.

Das ist wirklich ärgerlich. Ich habe bei mir einen Ecxhange 2016 samt Nginx Reverse Proxy laufen, der mir auch für meine sämtlichen anderen Webseiten als Proxy dient. Ich habe dort den Certbot der mir automatisch mein LetsEncrypt Zertifikat erneuert. Ein Shell Script wandelt mir im Falle eines neues Zerts dies automatisch auf Pk12 Format um und legt es auf meinem Fileserver bzw. Exchange ab. Fertig zum Importieren, das hab ich noch nicht automatisch aber stört auch kaum außer es wird öfter als alle 3 Monate.

Commodo Wildcard geht, wenn Du so eine MDM-Lösung hast, also so was wie MobileIron oder JSS Casper Suite, dann kannst Du die Zertifikate bei den Geräten als Vetrauenwürdig puschen, müsste auch mit eigenen Domänen-Zertifikaten gegen.

Wegen OWA würde ich aber zum Wildcard wechseln, rentiert sich nach ein paar Einzellizenzen.

Wenn noch Skype die Business im Einsatz ist, dann braucht man noch ein speziellen Zertifikat für die Kommunikation, z. B. von GoDaddy