Der neue Windows Server ist jetzt verfügbar und ich habe mich direkt an die Konfiguration für mein Template für eine Standardinstallation gemacht. Aus diesem Template klone ich meine Produktiv- und Test VMs.

Die folgenden Einstellungen basieren auf der Standard Windows Installation mit Desktop. Zunächst ist nur das Betriebssystem und alle verfügbaren Windows Updates installiert. Alle Anpassungen sind im folgendem Artikel beschrieben.

Allgemeine Windows Einstellungen für das Template

Im folgenden Abschnitt finden sich sind meine allgemeinen Windows Einstellungen für das Template.

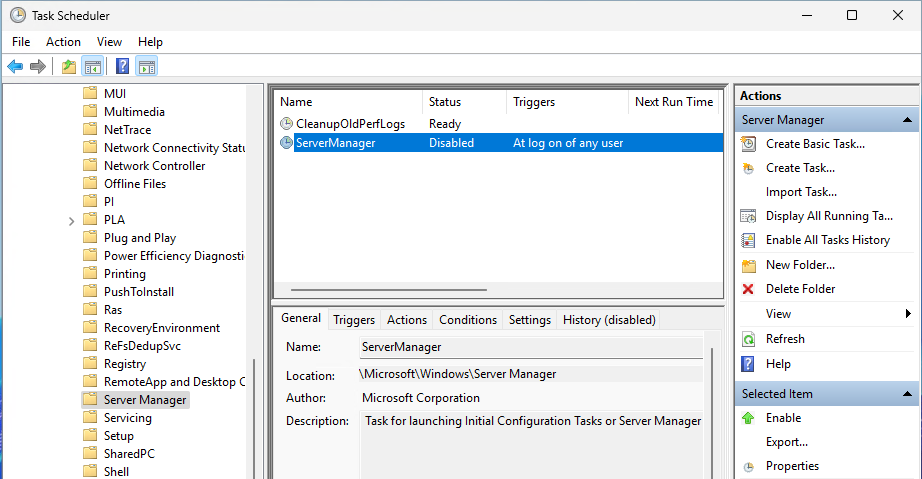

Server Manager nicht bei Benutzeranmeldung starten

Ich starte den Server Manager wenn ich ihn brauche, bei jeder Benutzeranmeldung nervt der Server Manager nur. Um den Server Manager für alle Benutzer (auch neue Benutzer) abzuschalten, kann einfach der Task deaktiviert werden:

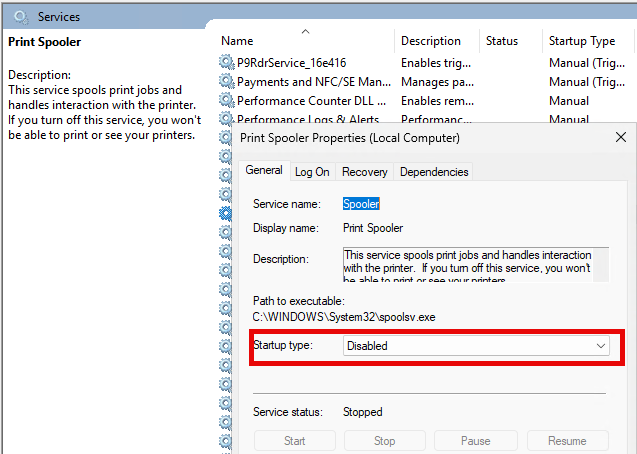

Deaktivierte Dienste

Die folgenden Windows Dienste, welche automatisch beim Start geladen werden, habe ich deaktiviert:

- Print Spooler

- Windows Audio

- Windows Audio Endpoint Builder

Der Print Spooler wird in der Regel nur auf Print Servern benötigt und Audio Dienste braucht man normalerweise auch nicht.

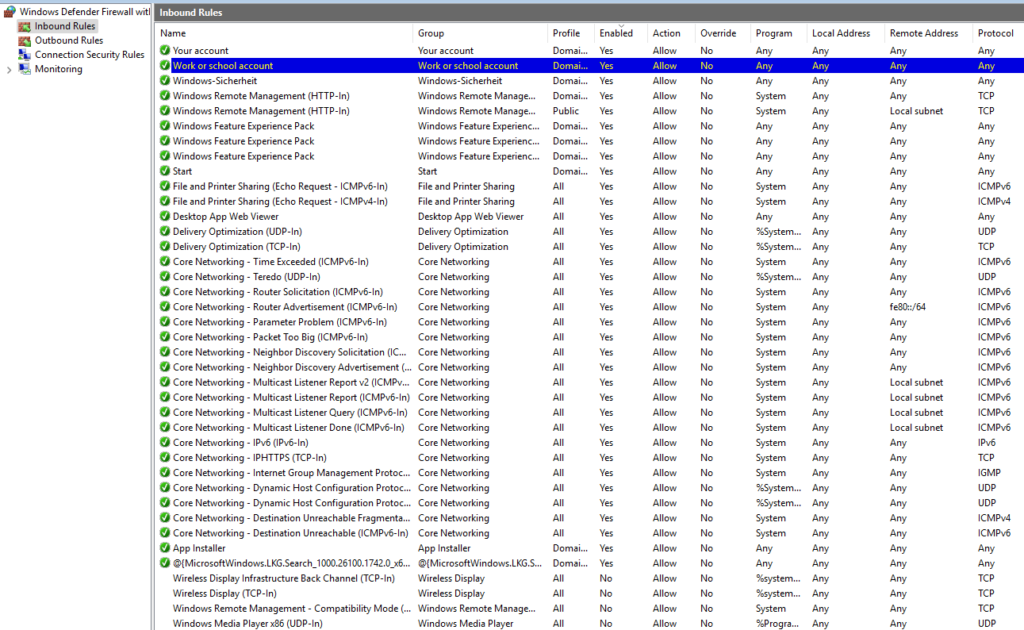

Deaktivierte / Aktivierte Firewall Richtlinien

Nach der Installation von Windows Server 2025 gibt es eine Reihe von aktivierten Firewall Regeln. Insbesondere die mDNS Regeln sind sicherheitstechnisch mindestens als problematisch anzusehen. Ich habe daher die folgenden Firewall Regeln deaktiviert:

- AllJoyn Router (TCP-In)

- AllJoyn Router (UDP-In)

- Cast to Device functionality (qWave-TCP-In)

- Cast to Device functionality (qWave-UDP-In)

- Cast to Device SSDP Discovery (UDP-In)

- Cast to Device streaming server (HTTP-Streaming-In)

- Cast to Device streaming server (RTCP-Streaming-In)

- Cast to Device streaming server (RTSP-Streaming-In)

- Cast to Device UPnP Events (TCP-In)

- DIAL protocol server (HTTP-In)

- DIAL protocol server (HTTP-In)

- Feedback Hub

- mDNS (UDP-In)

- Microsoft Edge (mDNS-In)

- Microsoft Media Foundation Network Source IN [TCP 554]

- Microsoft Media Foundation Network Source IN [TCP 554]

- OpenSSH SSH Server (sshd)

- Wireless Display (TCP-In)

- Wireless Display Infrastructure Back Channel (TCP-In)

- WFD ASP Coordination Protocol (UDP-In)

- WFD Driver-only (TCP-In)

- WFD Driver-only (UDP-In)

Die folgenden Regeln habe ich aktiviert:

- File and Printer Sharing (Echo Request – ICMPv4-In)

- File and Printer Sharing (Echo Request – ICMPv6-In)

Somit sind schon mal deutlich weniger Regeln aktiv, bei Bedarf lassen sich die Regeln einfach wieder aktivieren:

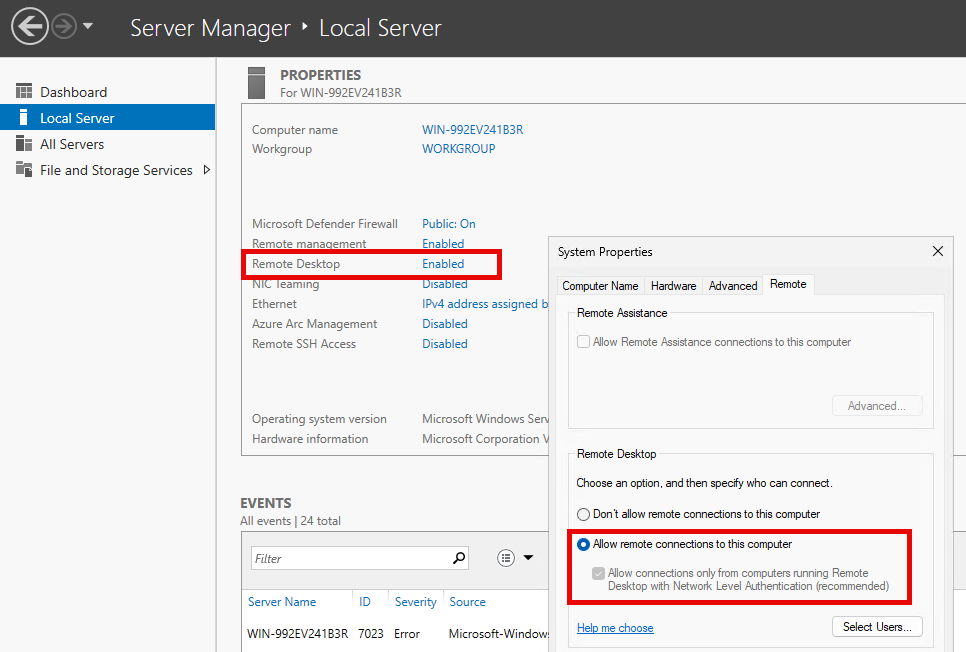

Remote Desktop (RDP) aktivieren

Remote Desktop Verbindungen habe ich via Server Manager aktiviert:

Für die Remote Desktop Einstellungen könnte man auch eine lokale Richtlinie oder später eine Gruppenrichtlinie verwenden.

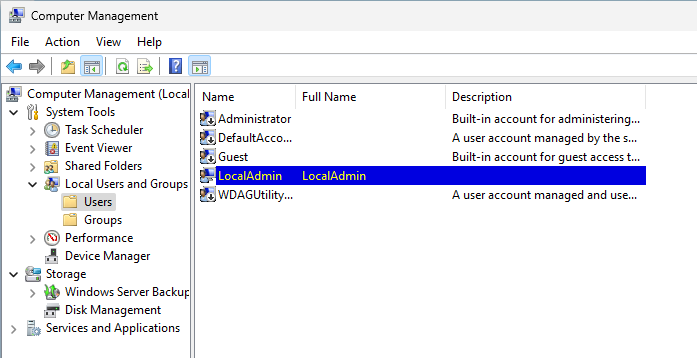

Lokales Administrator Konto

Ich habe ein neues lokales Konto mit dem Namen „LocalAdmin“ angelegt und das Konto zur lokalen Gruppe „Administrators“ hinzugefügt. Das lokale Administrator Konto habe ich deaktiviert:

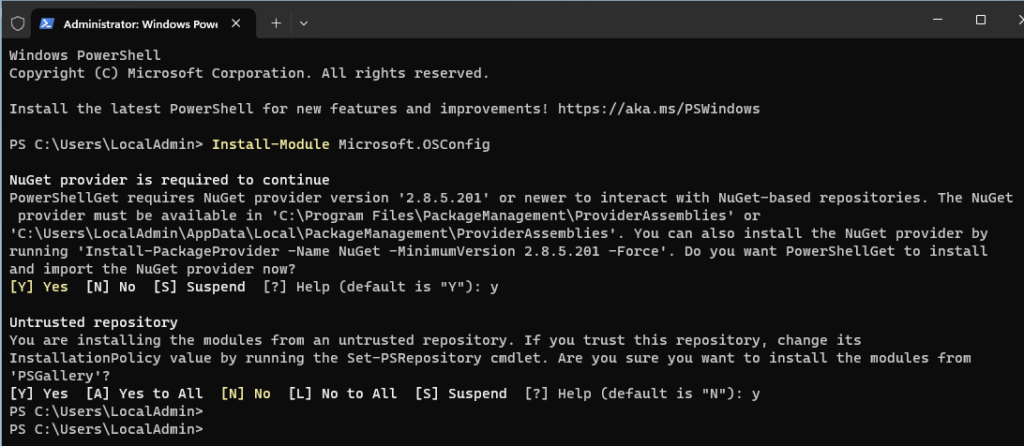

Microsoft Security Baseline (Template Hardening)

Auch im Template lässt sich direkt ein Mindestlevel an Sicherheit integrieren. Microsoft stellt dafür die Security Baseline zur Verfügung. Bei Windows Server 2025 kann das PowerShell Modul Microsoft.OSConfig verwendet werden. Das Modul macht die Anwendung der Security Baseline als Desired State Configuration sehr einfach. Microsoft.OSConfig kann mit dem folgenden Befehl installiert werden:

Install-Module -Name Microsoft.OSConfig

Alternativ kann OSConfig auch direkt aus der PowerShell Gallery runtergeladen und installiert werden. Hier findet sich der entsprechende Link:

- PowerShell Gallery Microsoft.OSConfig

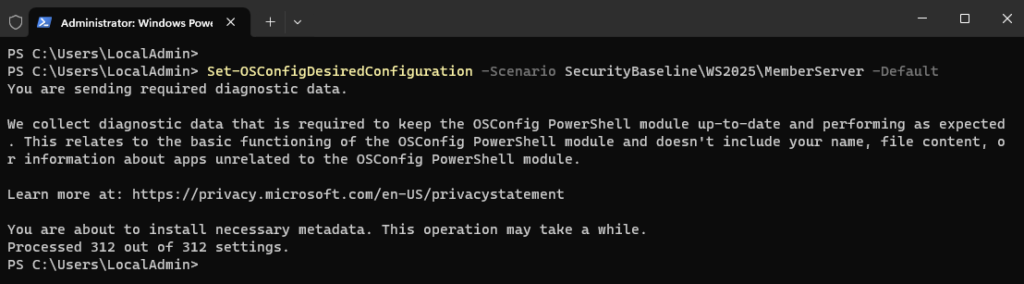

OSConfig unterstützt mehrere Sicherheitsprofile, unter anderem für Domain Controller und Server ohne AD Anbindung. Auch für Member Server eines Active Directory gibt es ein entsprechendes Profil, dies kann mit dem folgenden Befehl angewendet werden:

Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline\WS2025\MemberServer -Default

Hier finden sich weitere Informationen zur Security Baseline:

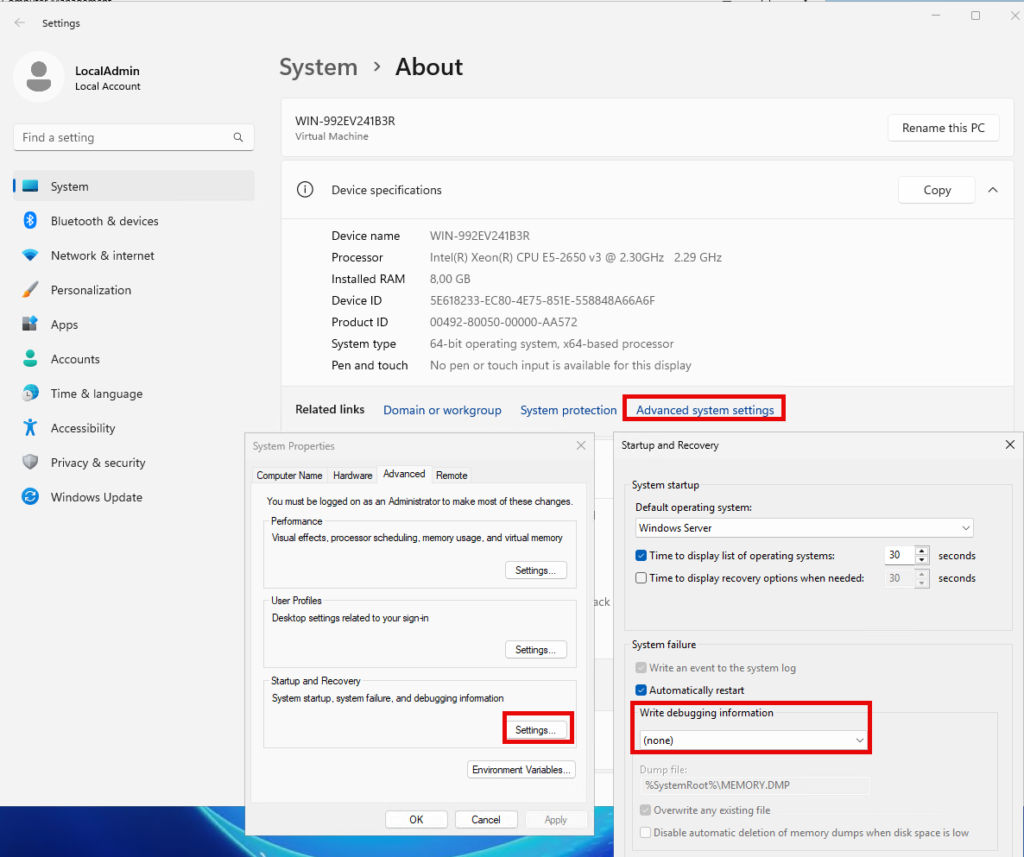

Zusätzlich schalte ich Memory Dumps ab. Memory Dumps können Passwörter und Private Schlüssel im Klartext enthalten und sollten daher nach einem Absturz des Servers nicht im Filesystem liegen bleiben:

Wer tiefer in das Thema Hardening einsteigen will, findet beim „Center for Internet Security“ die CIS Benchmarks:

Stand heute (04.11.2024) gibt es noch keinen Benchmark für Windows Server 2025, man kann sich aber ganz gut nach den Empfehlungen zu Windows Server 2022 richten.

Ich würde diese sehr umfangreichen Richtlinien allerdings eher als Gruppenrichtlinie umsetzen und nicht schon im Template unterbringen. Die grundlegenden Sicherheitseinstellungen kommen über die Baseline Security Policy im Template, das Fine Tuning dann lieber per Gruppenrichtlinie.

Apps aus Standard Template entfernen

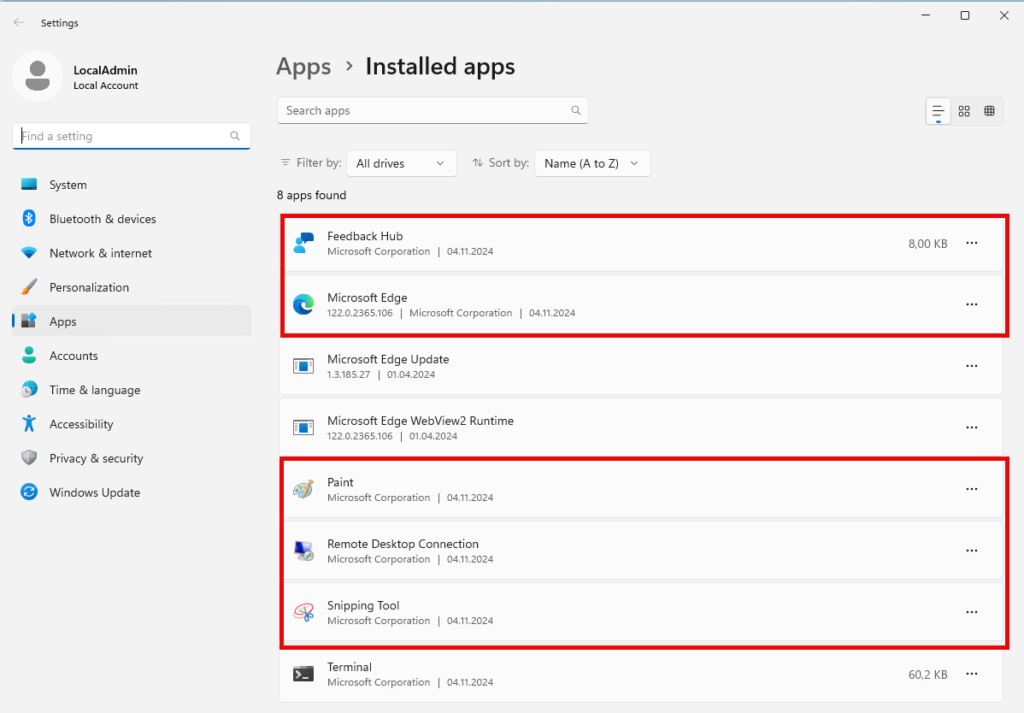

Windows Server 2025 wird mit wenigen installierten Apps ausgeliefert. Ich brauche auf einem Server aber keinen Edge Browser und auch kein Paint:

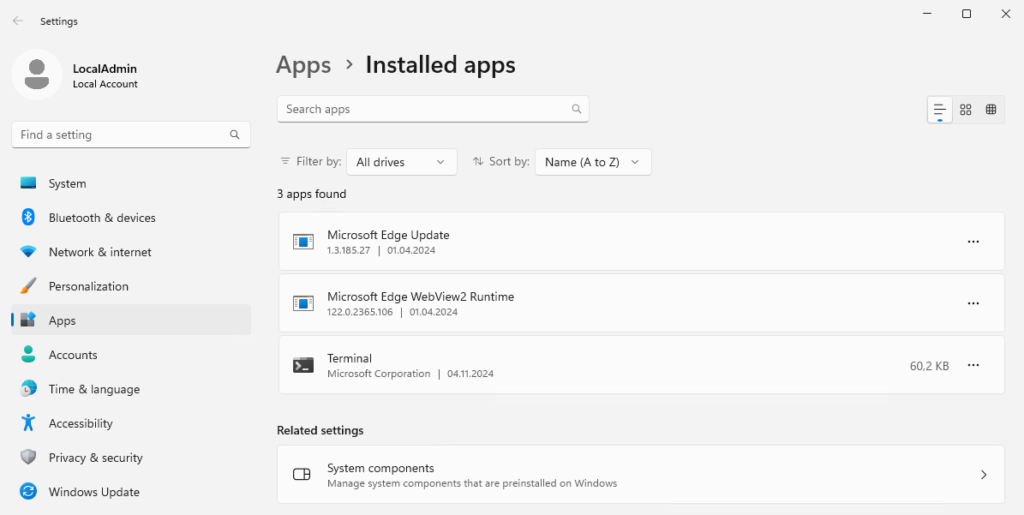

Ich habe die Apps deinstalliert und nur die Edge WebView2 Runtime und das Terminal behalten:

Die App „Remote Desktop Connection“ wird auf einem Server meist nicht benötigt, eine RDP Verbindung wird zum Server aufgebaut, aber nicht vom Server zum nächsten Server.

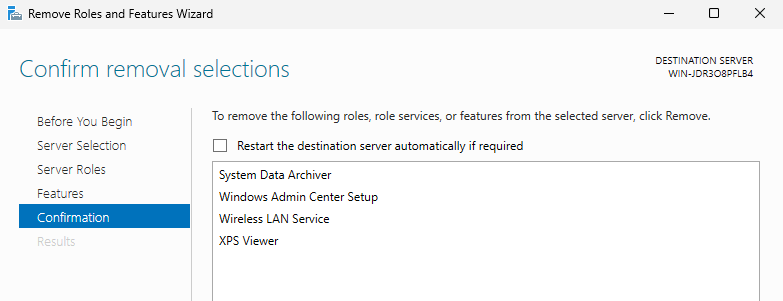

Zusätzlich habe ich die folgenden Features via Server Manager deinstalliert:

- System Data Archiver

- Windows Admin Center Setup

- Wireless LAN Service

- XPS Viewer

Mehr Anpassungen sind zur Zeit in meinem Template nicht nötig. Falls mir während der Tests noch weitere Punkte auffallen, werde ich den Artikel aktualisieren.

AzureArc Setup und SysTray kann man noch entfernen wenn man die Server on-premises verwendet:

Remove-WindowsCapability -Name „AzureArcSetup~~~~“ -Online

Ist der System Data Archiver wirklich nur für die Server Insides, um einen Trend zu sehen?

Ist es problemlos diesen zu entfernen?

Auch von mir ein Danke für deine Arbeit lieber Frank.

Hallo,

nice! Danke

für 2022 was ähnliches gefunden… gibt´s das auch für 2019?

MfG

Nice work

werd mich auch mal ran setzen