Heute hat Sophos ein Update für die Sophos UTM 9.6 herausgebracht. Das Update hebt die Versionsnummer auf 9.601-5 an. Es handelt sich bei dem Update um ein Maintenance Release, welches ein Neustart der UTM, AccessPoints und REDs benötigt (Die AccessPoint und REDs führen ebenfalls ein Firmware Update durch).

Die folgenden Probleme werden mit dem Update behoben:

- [NUTM-9746]: [AWS] Standby UTM on AWS sending un-encrypted daily backups

- [NUTM-9846]: [AWS] IAM policy missing permission which causes conversion to fail

- [NUTM-10492]: [AWS] UTM on AWS Auto-scaling: Sync log setting to worker nodes

- [NUTM-9675]: [Access & Identity] Bypass Users doesn’t work for AD backend group with users

- [NUTM-9838]: [Access & Identity] SSL VPN connection through Webproxy not possible

- [NUTM-9660]: [Basesystem] DHCP vulnerability (CVE-2018-5732 and CVE-2018-5733)

- [NUTM-9976]: [Basesystem] SG115 rev3 HA eth3 interface flapping

- [NUTM-10018]: [Basesystem] MiddleWare starting up time takes long when having lots of multipath routes

- [NUTM-10164]: [Basesystem] Delay in accessing internal services after users connect to the remote access SSL VPN

- [NUTM-10183]: [Basesystem] Patch OpenSSL (CVE-2018-0732)

- [NUTM-10280]: [Basesystem] cURL: NTLM Authentication Code Buffer Overrun Vulnerability (CVE-2018-14618)

- [NUTM-10306]: [Basesystem] syslog-ng requiring huge amounts of memory over time

- [NUTM-9648]: [Documentation] Static route not applying when configuring Bind tunnel to local interface on IPsec connection

- [NUTM-9712]: [Documentation] ATP exception doesn’t work as expected

- [NUTM-9872]: [Documentation] Incorrect documentation for ReportAuditor rights

- [NUTM-9787]: [Email] SMTPD core dumps with signal SIGABRT

- [NUTM-10078]: [Email] Help text in quarantine mail truncated in Outlook

- [NUTM-10112]: [Email] User portal users still able to put senders on Whitelist even if Whitelist is disabled

- [NUTM-10186]: [Email] S/MIME signed mails have an invalid signature if 3rd party CA is used

- [NUTM-10266]: [Email] Wrong URL for Antispam IP reputation-check

- [NUTM-10346]: [Email] High CPU usage from smtp due to deadlock/timeout

- [NUTM-10400]: [Email] Coredump of SMTPD.BIN

- [NUTM-10440]: [Email] SPX encryption doesn’t work in case the sender address contains a „/“

- [NUTM-10250]: [Network] DNS Group Objects filling up with old IP addresses

- [NUTM-10592]: [Network] PPPoE connection fails after HA upgraded to 9.6

- [NUTM-10168]: [RED] REDs are displayed as „offline“ even though the tunnel is working

- [NUTM-10470]: [RED] No traffic goes through RED Tunnel when compression is enabled

- [NUTM-10325]: [WAF] 500 Internal Server Error if max scan size limit is disabled

- [NUTM-10419]: [WAF] „Web Application Protection Auditor“ permission is not sufficient to load Advanced Certificates tab

- [NUTM-9569]: [WebAdmin] If an interface is deleted which is used in a policy route, it can cause a network outage

- [NUTM-10133]: [WebAdmin] Ping over interface does not work on VDSL PPPoE interface

- [NUTM-10273]: [WebAdmin] Webadmin session will be interrupted with pop-up „Backend connection failed“

- [NUTM-4256]: [Web] Sandboxd selfmon check sends wrong notification

- [NUTM-9968]: [Web] AD SSO Transparent Proxy redirects websites to User Portal

- [NUTM-10244]: [Web] AFC skip user/group specific rule if the user surfs through the HTTP Proxy although the ipset exist

- [NUTM-10285]: [Web] urid service restarting intermittently

- [NUTM-10390]: [Web] Huge HTTP logs because of „epoll_read_until: Transport endpoint is not connected“

- [NUTM-10409]: [Web] HTTP Proxy segfaults, coredumps

- [NUTM-10500]: [Web] HTTP „epoll_read_until: Transport endpoint is not connected“ logs still growing after patch

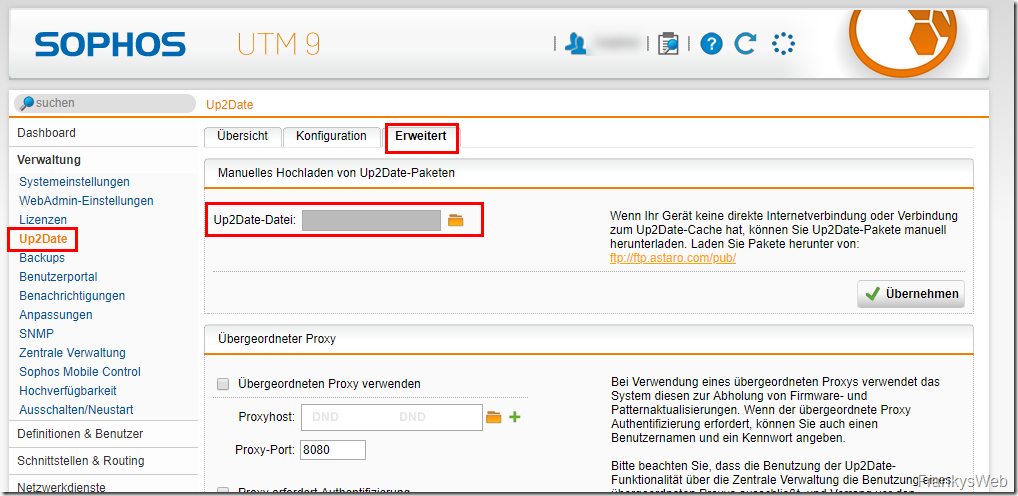

Das Update wird nun nach und nach per Up2Date verteilt. Wer nicht warten möchte kann das Update für die UTM 9.6 hier runterladen und manuell installieren:

http://ftp.astaro.de/UTM/v9/up2date/u2d-sys-9.600005-601005.tgz.gpg

Scheinbar ist die Update Qualität bei Sophos zuletzt wieder besser geworden, zumindest hatte ich mit den vergangenen Update bisher wenig Probleme. Trotzdem sollte das Update wenn möglich getestet werden. Ein Backup der UTM ist unbedingt empfehlenswert.

Hallo,

nach dem update auf 9.601-5 habe ich das Problem das meine RED50 hinter der eine AP30 hängt sich alle 5Min rebootet sobal eine WLAN Client verbunden ist. wenn der AP30 ofline ist läuft die RED50 ohne Problem. Ist dieses Problem mit der RED15w gelichzusetzten?

Gruß Andy

Hallo Andy,

Falls du noch Probleme hast.

Ich habe ein RED 15w mit Problemem gehabt, was die CPU Last betrifft.

Erfolg hatte ich nachdem ich die RED15W als AP gelöscht habe, dann wieder verbunden und den AP wieder angenommen habe.

Hat jemand einen Tip für mich für die RED50 ?

cc set red use_unified_firmware 0 hat leider nicht weitergeholfen

Danke und Grüsse

markus

Hallo NO31,

sobald ich etwas Luft habe werde ich mal sehen ob ich noch was im Netz dazu finde. Den Tipp mit der RED15w war auch nicht direkt für die RED15w, sondern für andere RED. Falls ich was finde, melde ich mich. Gruß Peter

Hallo Peter,

wir haben ein identisches Problem.

Am RED15w Zugriff per Kabel alles okay, per WLan das gleiche Phänomen wie bei dir.

Hast du eine Lösung gefunden? Schrecke noch vor RED Device vollständig löschen und neu machen zurück.

Viele Grüße

Björn

Hallo Björn,

diese Lösung hat zumindest bei mir funktioniert:

per Login auf die Console:

-> als SU einloggen/anmelden

cc get red use_unified_firmware

-> falls der Wert = 1 ist:

cc set red use_unified_firmware 0

Danach sollte die RED neu booten. Nach dem Reboot nochmals prüfen:

cc get red use_unified_Firmware

ob der Wert 0 ist.

Danach hat alles funktioniert.

Gruß Peter

Servus Peter,

perfekt. Dankeschön – dies plus nochmal den AP löschen in der UTM hat bei uns auch geklappt. Nun ist das RED samt Wireless wieder einsatzfähig.

Viele Grüße

Björn

Freut mich wenn ich dir helfen konnte und alles geklappt hat.

Gruß Peter

Updates installiert, AP´s entfernt und wieder hinzugefügt. Klappt.

Nur kann man mit den Clients nicht mehr ins Internet. Intern funktioniert, kann auf Exchange und Fileserver zugreifen, aber wie gesagt, kein Internet.

Die REDs stehen nach wie vor als Split – INTERNAL / 1.2.3.4 sind die eingetragenen Netzwerke. Vor dem Update funktioniere alles, nach dem Update kein Internet mehr.

Hallo Markus,

danke für deine Rückmeldung. Ich werde da alle Updates auf 0.01 Uhr shedulen und dann morgen die AP´s löschen und hoffen, das sie wieder auftauchen.

Gruß Peter

Hallo Peter,

ja das kann ich bestätigen. Es gibt wohl hier einen Bug NUTM-10546 mit den Access Points an den RED’s.

Der AP meldet sich nicht mehr korrekt bei der UTM zurück.

Workaround wäre den AP aus der Konfiguration zu löschen um Ihn anschließend bei Rückmeldung des AP

an der Sophos wieder in die Konfiguration aufzunehmen. Wenn das Problem auftritt, kann dies zu einer sehr

hohen CPU Last auf der UTM führen. Sollte nach dem Workaround dann nicht mehr auftreten.

Gruß Markus

Hallo,

hat jemand V9.601.5 am laufen in Verbindung mit RED15w? Habe mal gelesen, dass es passieren kann, das die Access Points nicht mehr in der UTM auftauchen. Somit ging in den Außenstellen kein WLAN mehr.

Kann das jemand bestätigen oder läuft es wie gewohnt?

Das zögert mich noch, das aktuelle Update einzuspielen. Testsystem hab ich leider keins.

Danke. Gruß Peter

Hallo zusammen,

Auf einer neuen SG mit Version 9.601-5 habe ich das Problem beim setzen eines Emailservers

für die Benachrichtigung. Als Fehler wird mir angezeigt, dass kein Benutzer angegeben ist,

obwohl keine Authentication aktiviert ist.

Kann das Problem sonst noch jemand nachvollziehen?

Vielen Dank,

Markus Meister

Hallo Markus,

habe das Ganze gerade einmal getestet:

Management > Notifications > Advanced

Kann hier einen SMTP Server ohne Authentication hinterlegen ohne Fehler.

BG

sebastian

Hallo Sebastian,

Danke für die schnelle Überprüfung. Ich habe nun weiter getestet und scheinbar tritt das Problem auch nur mit Firefox auf.

Danke, Markus

Löschen der RED50 ist nicht notwendig.

Im Red-Management – Client-COnfig für ca. 20 Minuten ausschalten und wieder einschalten…

Dann melden sie sich wieder und holen sich die neuen Config…

gerade eben an 3 Exemplaren durchspielen dürfen ;-)

Bei mir hat das alles nichts gebracht. RED50 an statischer IP und via USB Provisioniert. Auch ein erneutes Provisionieren brachte nichts.

Wo ist das den ersichtlich, dass es nur ein Softrelease ist. Da finde ich auf der SOPOS-Seite nichts.

Wenn das schon die Version 9.6 auf dem FTP-Server ftp://ftp.astaro.com/pub/UTM/v9/up2date/ angeboten wird, dann sollte doch auch von der SOPHOS als Update angeboten werden. Bei mir wird nur die 9.510-5 als aktuelle Version angeboten.

Oder ist es so, dass einem Versionssprung wie hier von 9.5 auf 9.6 ich das Update manuell einspielen muss?

Gruß Hardy

siehe hier: https://community.sophos.com/products/unified-threat-management/b/utm-blog/posts/utm-up2date-9-600-released

wird (wie immer!?) in Phasen ausgerollt…

Meine Sophos bekommt noch nicht mal 9.6 ausgerollt.

Diese wird über das Automatische Update bis heute noch nicht angeboten. Mich wundert es, dass keine meiner SG330 das Update angeboten bekommen.

ist ja auch bisher nur ein Soft-Release. Also alles richtig.

Der Softrelease von 9.6 dauert aber dann schon ziemlich lange an.

Ich glaube im November würde es GA?

Mein Fehler, kein SR – wird nur in (ungewöhnlich langen) Phasen ausgerollt.

Bitte Vorsicht beim Einsatz von RED50. Diese sind bei der Version 9.600-5 nämlich wirklich offline und in einer Verbindungs-Schleife gefangen und wurden NICHT nur als Offline angezeigt. Musste ein Downgrade fahren – daher Obacht!

Die RED müssen in der Konfiguration der UTM gelöscht und neu angelegt werden.