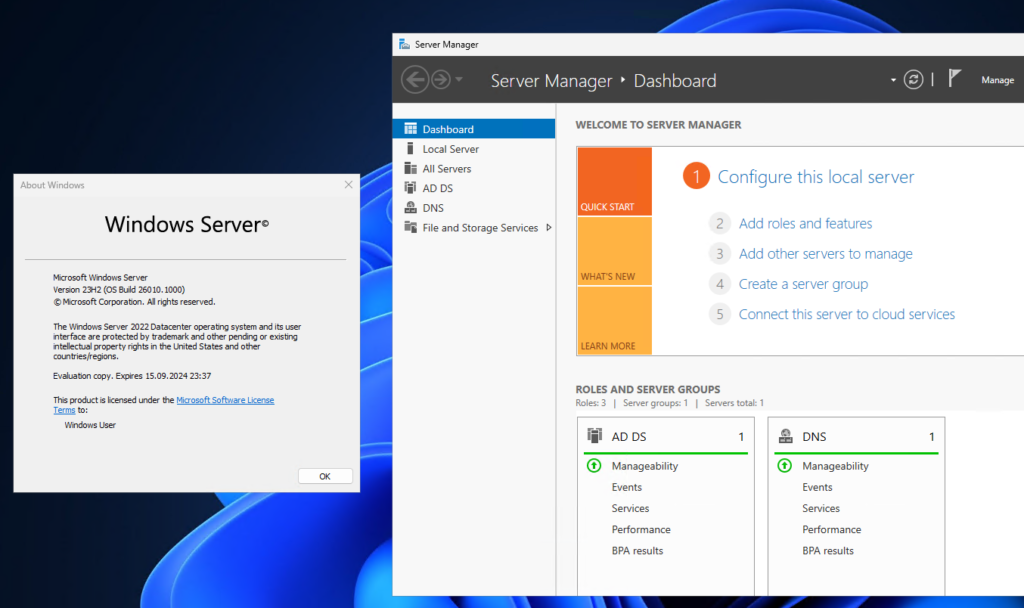

Im August 2023 hatte ich eine Preview Version von Windows Server vNext ausprobiert und war ziemlich ernüchtert was die Neuerungen betrifft. Jetzt ist ein neues Jahr und es hat sich auch bei der Windows Server vNext Version etwas getan. Ich hab daher mal das aktuelle Build 26010 des Windows Server vNext getestet und muss ein paar meiner Aussagen aus dem August korrigieren. Hier also ein kleiner Artikel zum aktuellen Build:

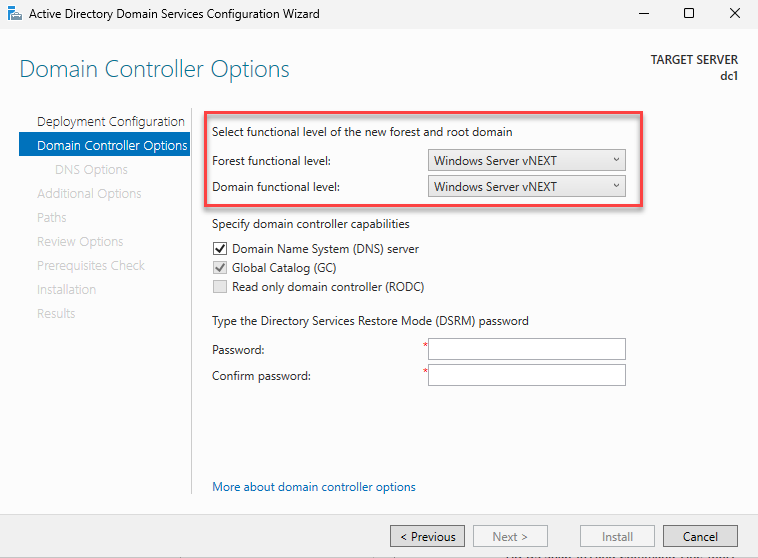

Im Build 26010 gibt es nun Neuerungen im Active Directory. Es wird ein neues Gesamtstruktur- und Domänenfunktionslevel eingeführt:

Mit den neuen Funktionsleveln wird die Active Directory Datenbank Page Size von 8KB auf 32KB erhöht. Mit der größeren Page SIze wird es möglich mehr und größere Attribute pro Objekt im Active Directory zu speichern. Zusätzlich kann das Active Directory zukünftig besser in sehr großen Umgebungen skalieren.

Mit der neuen Active Directory Version gibt es außerdem Verbesserungen bei der Sicherheit und dem Monitoring. Eine Übersicht der Neuerungen im Active Directory findet sich hier:

Ein weiteres neues Feature gab es bisher nur in der Windows Server Azure Edition: SMBoverQuic. Mittels SMBoverQuic können FileServer direkt via HTTPS und dem Quic Protokoll ohne VPN im Internet erreichbar gemacht werden.

Windows Server vNext wird auch HotPatching unterstützen. Mittels HotPatching können Windows Updates sehr schnell und ohne Reboot installiert werden. Dies war bisher auch ein Feature was der Windows Server Azure Edition vorbehalten war. Mit Windows Server vNext funktioniert dies nun auch mit onPrem Servern, diese müssen jedoch Azure Arc aktiviert sein.

Weitere Neuerungen gibt es auch bei Hyper-V, Failover Clustern und Containern. Bei Hyper-V gibt es einige ganz interessante Neuerungen, da lohnt es sich scheinbar auch dank Broadcom mal einen genaueren Blick zu riskieren. Hyper-V scheint in einigen wichtigen Features zu vmware vSphere aufschließen zu können. Es tut sich also doch noch einiges bei Windows Servern.

Es gibt übrigens seit gestern CU 14 für Exchange Server 2019

immer noch keine Infos bzgl. Exchange Nachfolger, angekündigt, aber Support für 2019 und 2016 er läuft ja im Oktober 2025 aus.

Ich warte noch darauf, dass HyperV endlich mal die Möglichkeit bekommt, USB-Geräte an die Gäste weiterzureichen. ALLE anderen können es doch auch, nur HyperV bekommt es nicht gebacken :(

Den Wunsch hatte ich ganz zu Anfang auch noch. Wenn man sich dann aber einmal damit angefreundet hat, dass Kommunikation aus einer VM heraus am besten übers Netzwerk läuft und USB-Geräte übers Netzwerk (z.B. mit SEH utnserver) problemlos als Dienst angebunden werden können, lernt man auch die Vorteile dieser Einschränkung kennen.

– der utnserver kann an einem anderen Ort platziert werden (bei manchen Umgebungen abgeschlossener kleiner Netzwerkschrank, statt frei stehender Server)

– VMs können den Host wechseln und nehmen ihre USB-Hardware mit

– USB Ports am Host bleiben frei (je nach Umgebung Backupmedium, USV, Maus, Tastatur)

– möglicherweise stabileres und sichereres System, da aus der VM weniger direkt auf Hardware zugegriffen werden kann?

Ansonsten, schön zu lesen, dass es mit dem Windows Server noch etwas weitergeht :)

Genau mit SEH haben wir ebenfalls sehr viele positive Erfahrungen gemacht. USB Geräte direkt am Server anstecken ist bei uns seit langer Zeit tabu.

Allein schon wenn man mit Replica und Failover-Server arbeitet wird fest angeschlossene Hardware am Server zum Problem.

USB am Server (und dann ggf. an die VM durchreichen) hat aber oft noch Sinn.

Ich denke da an DAS für Backups, wo man doch darauf achtet, dass Backup tunlichst netzwerk-seitig getrennt ist.

Aber am BackupServer sind VMs vielleicht auch nicht unbedingt der primäre Einsatzzweck.

Ich will damit sagen, dass ich USB am Server in manchen Fällen schon sinnvoll sehe…

Alles übers Netzwerk zu schubsen ist auch eine Gefahr. Nur so ein Gedanke

Sieh Dir dies mal an, läuft auch als Dienst auf beiden Seiten und ist für nur eine Verbindung kostenlos: https://www.virtualhere.com/

ah, danke für den Tipp. Mit wäre natives USB-Passthrough immer noch lieber, aber das gucke ich mir auf jeden Fall mal an.

Ah und generell natürlich danke für den Test. SMBoverQuic und natives TLS1.3 sind natürlich generell auch nicht verkehrt, mal gucken, wann das alles released wird und ob bzw. es einen Exchange-Server passend dazu gibt.

Exchange vNext ist doch auch schon angekündigt, kommt spätestens 2025.