Die Firma F5 war so freundlich mir eine Demo Version der aktuellen LTM Version 11.4 zur Verfügung zu stellen. Vielen Dank an dieser Stelle für die freundliche Unterstützung seitens F5. Die bereitgestellte Demo Lizenz enthält nicht nur das Loadbalacing Feature, sondern noch einige andere sehr interessante Features. In diesem Artikel geht es erst einmal um das Loadbalancing, weiteres folgt.

Ich verwende für diesen Test die gleiche Testumgebung die auch auch schon für die Kemp Umgebung verwendet habe, daher ist der Aufbau hier beschrieben:

https://www.frankysweb.de/?p=1684

Vorbereitungen

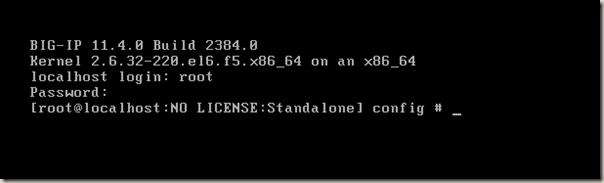

Nach dem Bereitstellen der VM auf einem ESXi Host, kann es auch schon direkt losgehen. Anmelden kann man sich als “root” mit dem Passwort “default”

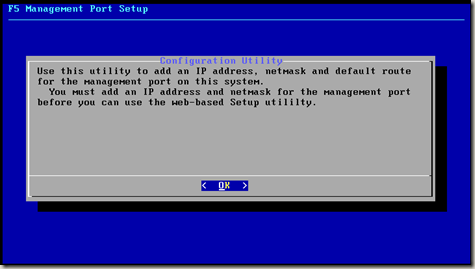

Mit dem Befehl “config” wird ein Assistent gestartet mit dem die IP-Adresse konfiguriert werden kann

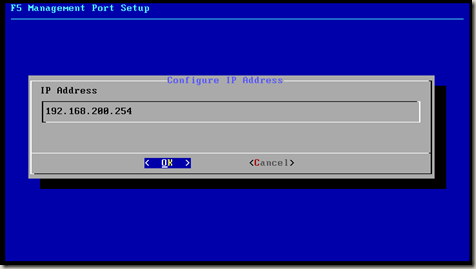

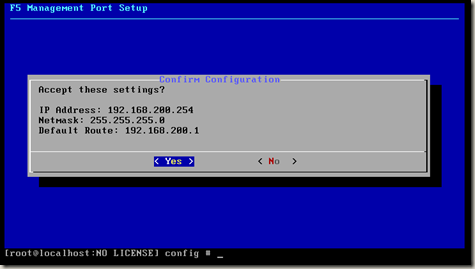

Ich will eine statische IP-Adresse vergeben, in meinem Fall ist es die 192.168.200.254 (Testumgebungsbedingt muss ich die IP gleich noch einmal ändern, also nicht wundern)

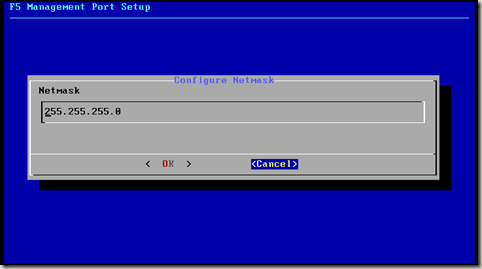

und das entsprechende Subnet, in meinem Fall 255.255.255.0

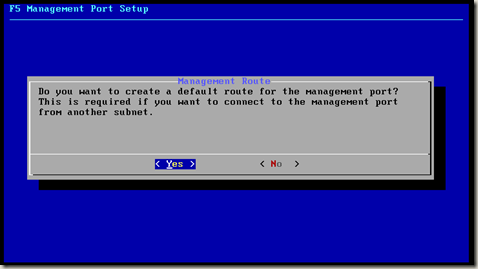

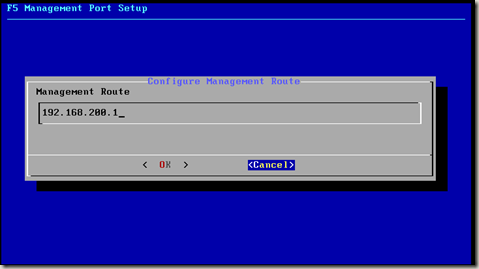

Eine Router möchte ich ebenfalls angeben

In meinem Fall ist das die 192.168.200.1

Nach der Zusammenfassung landet man wieder auf der Konsole. Mit “logout” kann sich abgemeldet werden

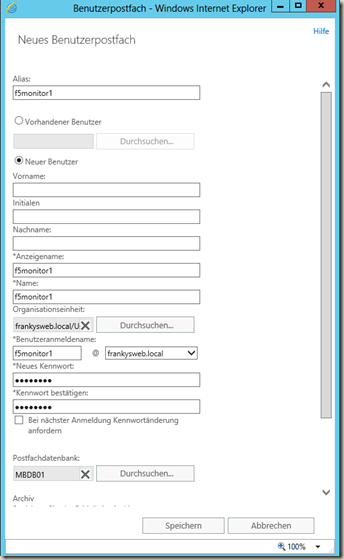

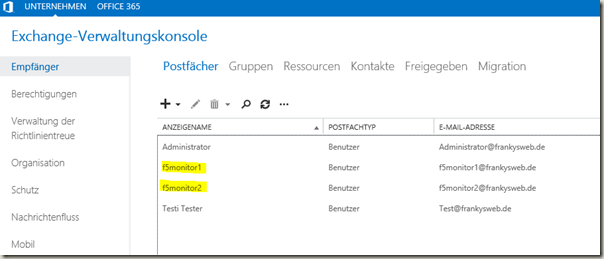

Jetzt werden erst einmal die Vorbereitungen erledigt, es werden 2 Monitor Benutzer erstellt mit der die Funktion der Server überwacht werden kann, ich lege daher einen Benutzer in der Datenbank MBDB01 und einen in MBDB02 an. Die Benutzer nenne ich “f5monitor1” und “f5monitor2”

Für den Benutzer “f5monitor2” gehe ich wie oben zu sehen vor. Es sollte dann so aussehen:

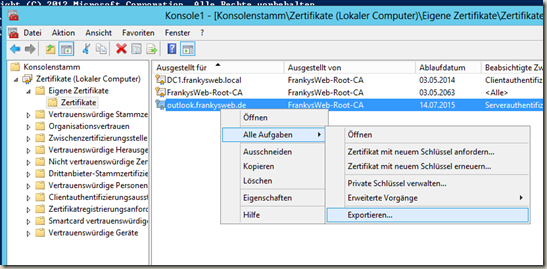

Jetzt brauchen wir noch ein Zertifikat für den LTM, das Zertifikat kann wie hier beschrieben konfiguriert werden. Das Zertifikat sollte folgende DNS-Namen enthalten:

autodiscover.domain.tld

outlook.domain.tld

Das Zertifikat muss jetzt exportiert werden, damit es später auf der F5 importiert werden kann. Dazu im Zertifikat MMC auf Exportieren klicken:

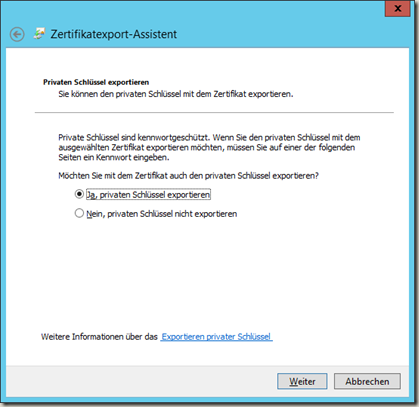

Auch der private Schlüssel muss exportiert werden

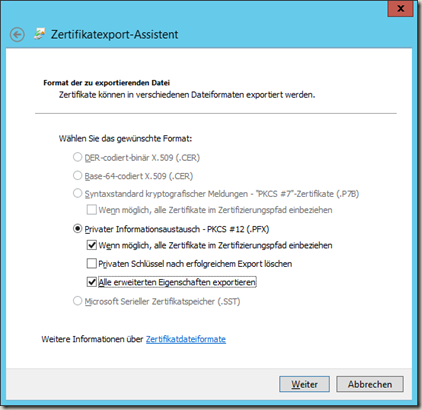

Das Zertifikat kann nur als PFX exportiert werden

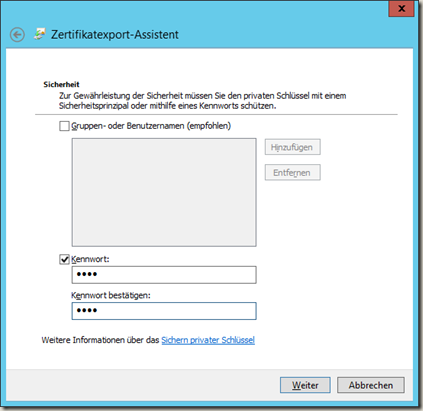

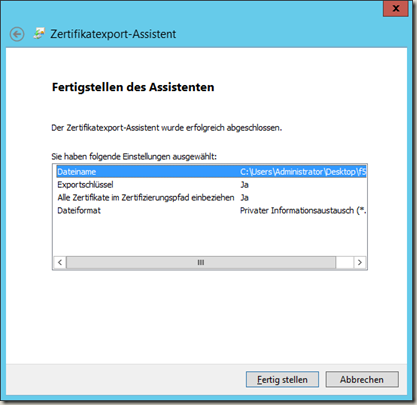

Kennwort angeben und das übliche “Weiter”…

Nachdem ein Speicherort festgelegt wurde, kann der Assistent abgeschlossen werden

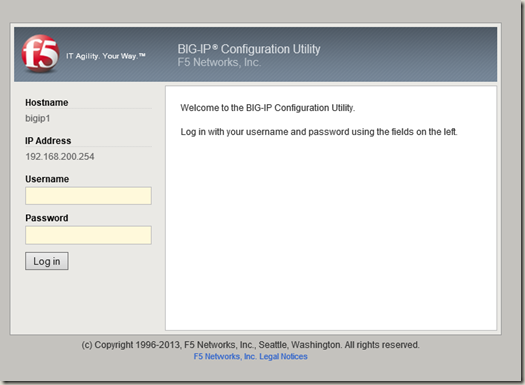

Weiter geht es per Brower. Der Loadbalancer ist nach der Installation unter https://192.168.200.254 erreichbar, dort kann sich mit dem Benutzer “admin” und dem Passwort “admin” angemeldet werden

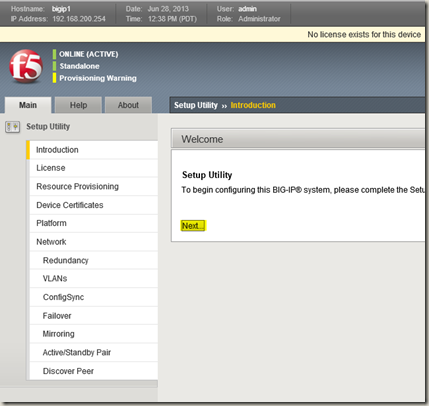

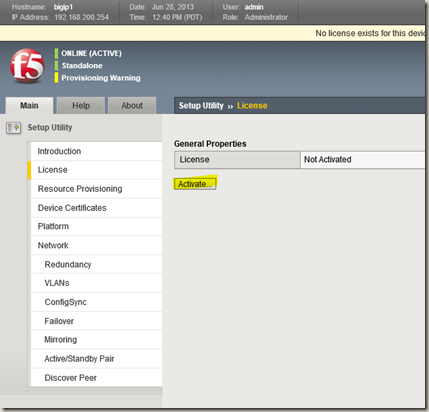

Nach dem Login, gebe ich zunächst die Demo Lizenz ein, dazu nutze ich den Assistenten

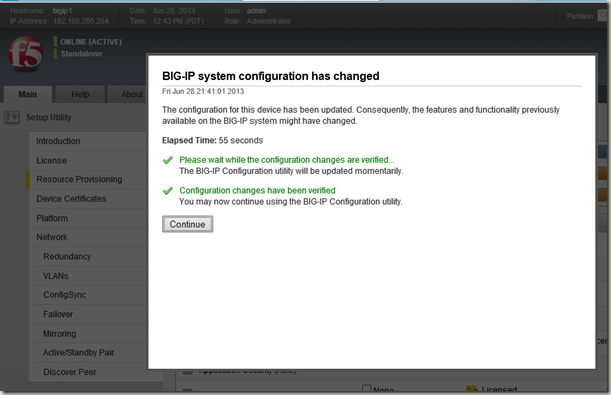

Nachdem der Lizenschlüssel eingegeben wurde, wird die Konfiguration aktualisiert, das dauert einen kurzen Moment

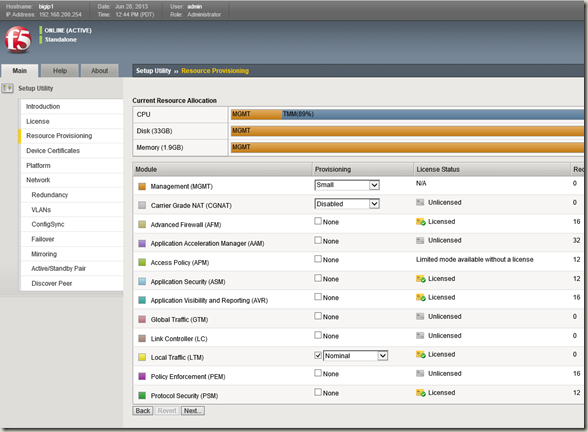

Nachdem die Lizenz aktiviert wurde, wird eine Übersicht der Module angezeigt, freundlicherweise ist auch eine Demo Lizenz für das AFM Modul dabei, das könnte also noch spannend werden, werde ich mal testen, jetzt interessiert mich aber nur das LTM Modul.

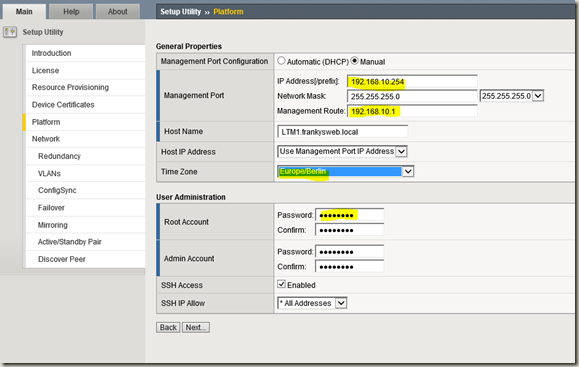

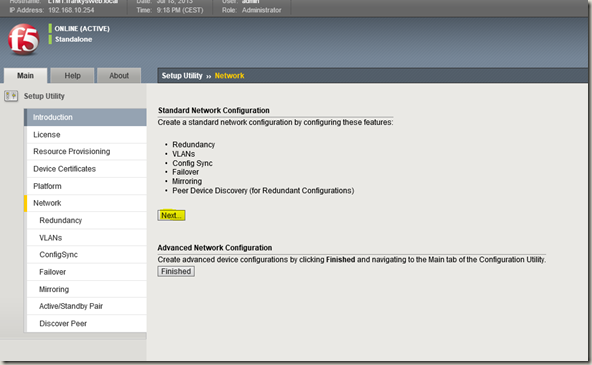

Zeit die Basiskonfiguration durchzuführen, der Assistent hilft dabei. Ich vergebe zunächst eine IP für das Management Netzwerk, diese befindet sich nicht im internen Netzwerk. Ich wähle die 192.168.10.254, wie oben schon erwähnt ändere ich hier die IP vom Management Netz, das liegt daran das ich zwischenzeitlich meine Testumgebung umgebaut habe, also nicht verwirren lassen, Management, internes und externen Netz sollten eigene Subnetze haben.

Nachdem erneuten einloggen, kann es weitergehen

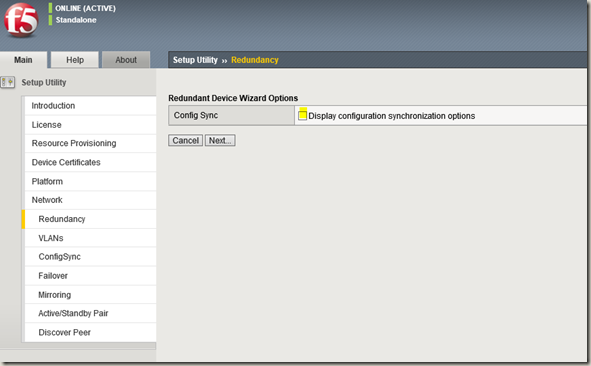

Ich hab kein HA

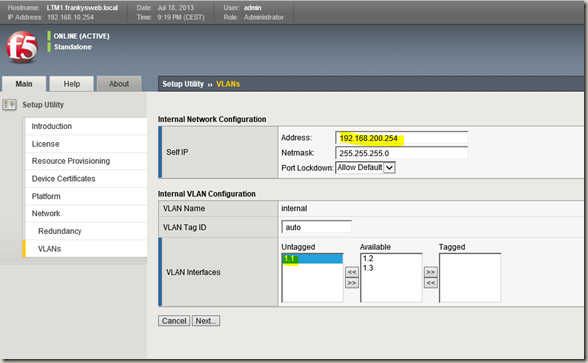

Für das interne Netzwerk gebe ich das Netz an in dem auch die Exchange Server stehen, da ich in meiner Testumgebung keine VLANs habe, sondern nur unterschiedliche Subnetze sind die VLANs untagged

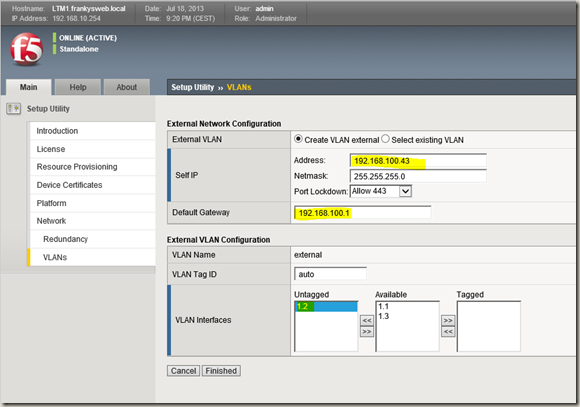

Irgendein externes Netz, ich brauche das erst einmal nicht, aber vieleicht wenn ich AFM teste, daher gleich mit anlegen.

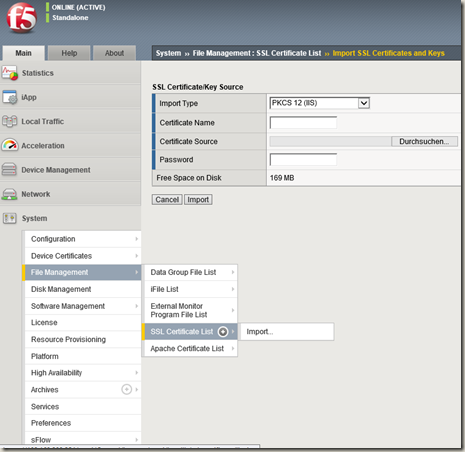

Konfiguration abgeschlossen, jetzt importieren wir das Zertifikat welches wir zuvor erstellt haben, unter dem Reiter “System” –> “File Management” –> “SSL Certificate List” kann das Zertifikat hochgeladen werden. Als “Import Type” muss hier “PKCS 12 IIS” ausgewählt werden:

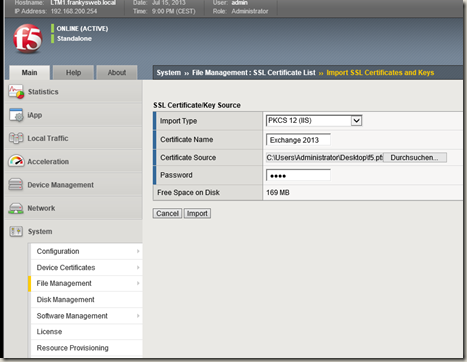

Namen vergeben und Passwort eingeben, dann auf “Import” klicken.

Die Vorbereitungen sind abgeschlossen, weiter geht es mit dem Template.

Template

F5 bietet Templates für Exchange 2010 und 2013 an, die Templates können hier runtergeladen werden:

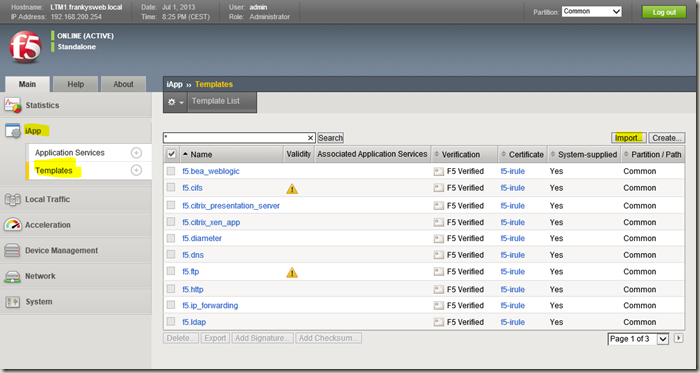

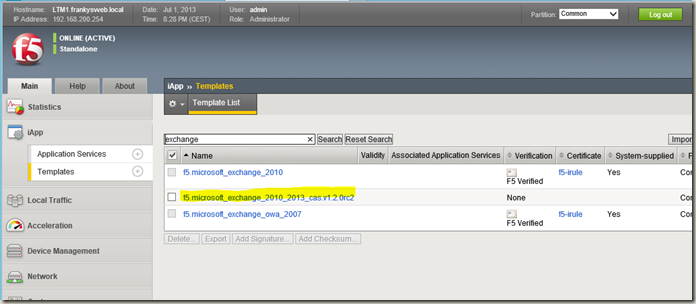

Um das Templates zu installieren (entpacken nicht vergessen), wird auf den Reiter iApp –> Templates gewechselt, rechts findet sich der Button “Import”

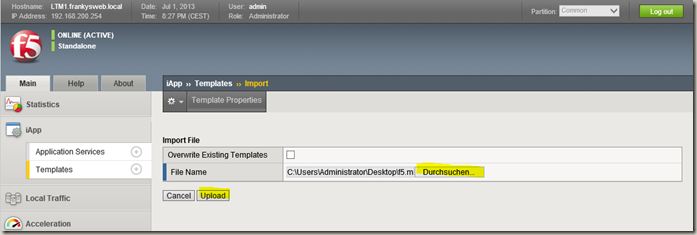

Im Dialog wird das Templat ausgewählt und auf “Upload” geklickt

Sobald das Template installiert wurde, findet es sich in der Template Übersicht

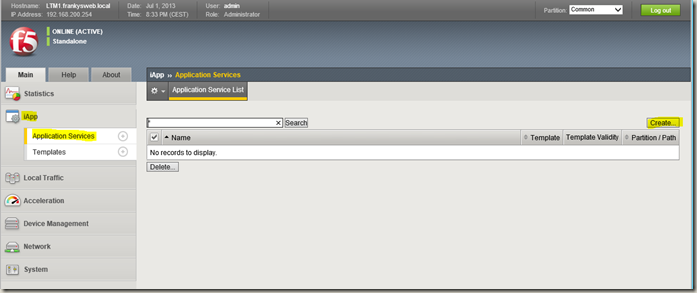

Aus dem Template können wir jetzt eine neue iApp erstellen, das geschieht über iApp –> Application Services –> “Create”

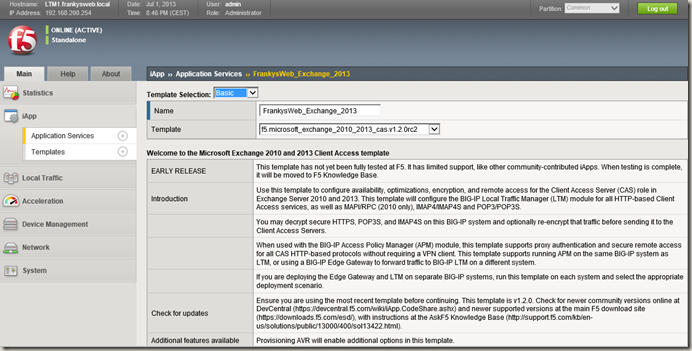

Für die iApp wird ein Name vergeben und das entsprechende Template ausgewählt, nach kurzer Ladezeit, werden die Einstellungen angezeigt

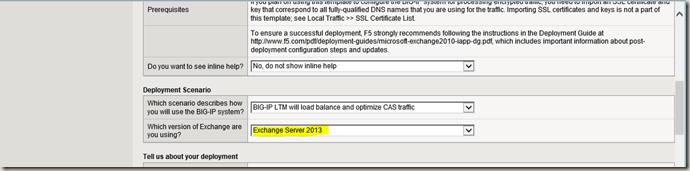

Zuerst wird die Exchange Server Version angegeben, in diesem Fall natürlich Exchange 2013:

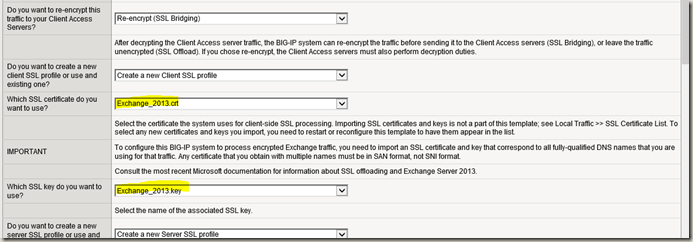

Jetzt wird das vorher importierte Zertifikat ausgewählt

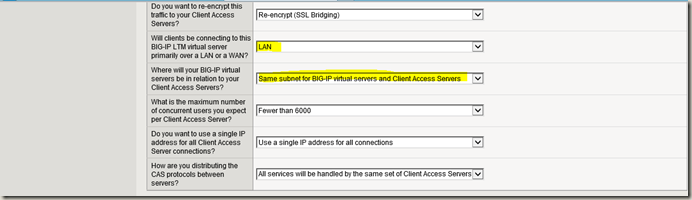

In den nächsten Einstellungen wird “LAN” bei der Einstellung “Will clients be connecting to this BIG-IP LTM virtual server primarily…” ausgewählt, des weiteren ist auf die Einstellung “Where will your BIG-IP virtual servers be in relation to your Client Access Server”, in diesem Fall steht es auf “Same subnet…”

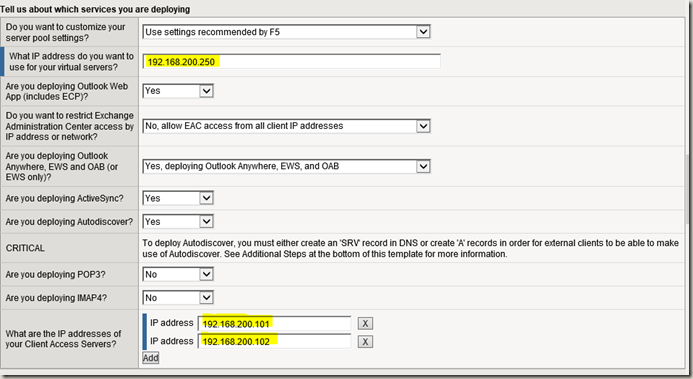

Als nächstes wird die Vitual IP konfiguriert, ich wähle die 192.168.200.250 als IP für den Virtual Service und gebe meinen beiden Client Access Server mit den IPs 192.168.200.101 und 102 an

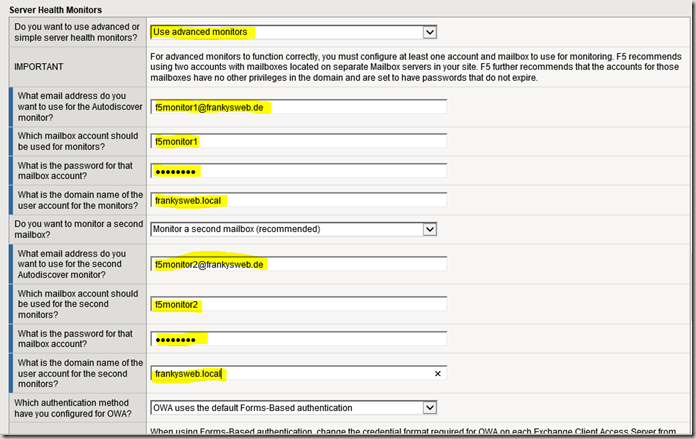

Jetzt kommen die beiden Monitor Benutzer zum Einsatz, die entsprechenden Daten werden in die Felder eingetragen

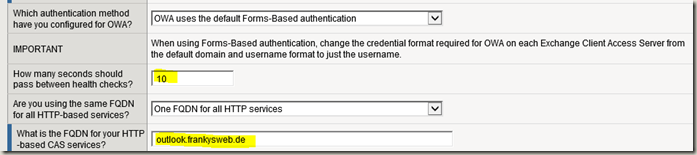

Für meine Testumtgebung setzte ich den Health Check Wert auf 10 Sekunden, 30 Sekunden ist aber für produktive Umgebungen in Ordnung. Zum Schluss gebe ich noch den FQDN an und klicke auf “Finished”

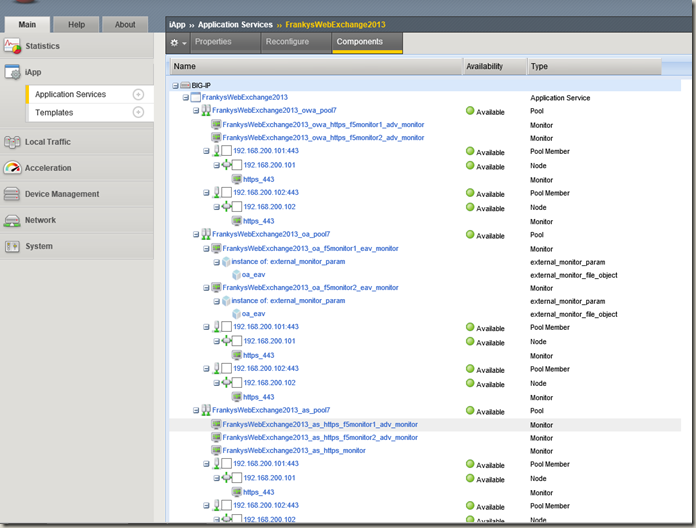

In der Übersicht von Application Services sollte es nun so aussehen, ganzen unten steht bei “FrankysWeb_Exchange2013_combined_http” “Unknown”, das ist normal, da keine HTTP Verbindungen zugelassen werden, sondern nur HTTPS:

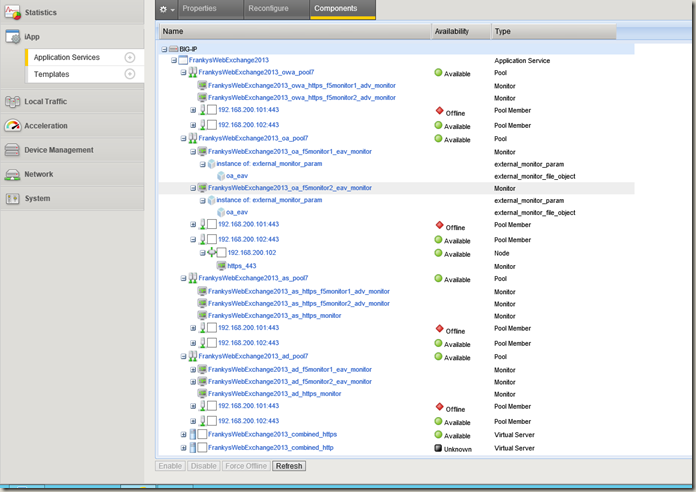

Ich habe direkt einen kleinen Test gestartet und auf dem Server EX2 die “Default Website” abgeschaltet, F5 LTM bekommt das kurze Zeit später mit und schaltet den Server offline

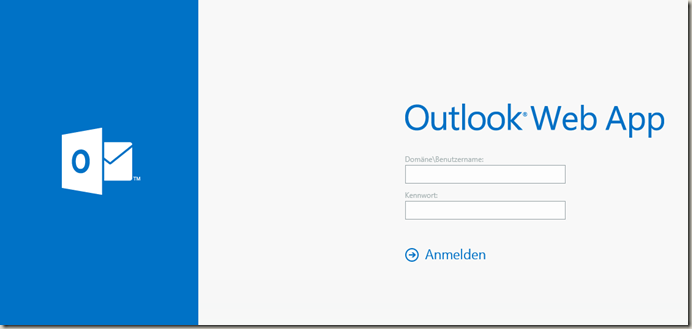

OWA funktioniert trotzdem noch:

Für einen ersten Test, nicht schlecht ![]()