Ransomware wie Crypto Locker oder Locky und wie sie nicht alle heißen, entwickeln sich ja mehr und mehr zur Pest. Nur in wenigen Fällen gibt es die Möglichkeit die verschlüsselten Daten wiederherzustellen. Ohne Backup kann der Schaden schnell sehr groß werden.

Da die Trojaner meisten von einem Client aus anfangen Daten zu verschlüsseln und dabei auch vor Netzlaufwerken nicht halt machen, nützt der beste Virenschutz meist wenig auf dem Fileserver selbst.

Es gibt aber für Windows Fileserver aber die Möglichkeit den Schaden möglichst gering zu halten, denn ich glaube niemand will morgens in die Firma kommen und komplett verschlüsselte Netzlaufwerke vorfinden wollen. Helfen kann dabei der „Resourcen-Manager für Dateiserver“.

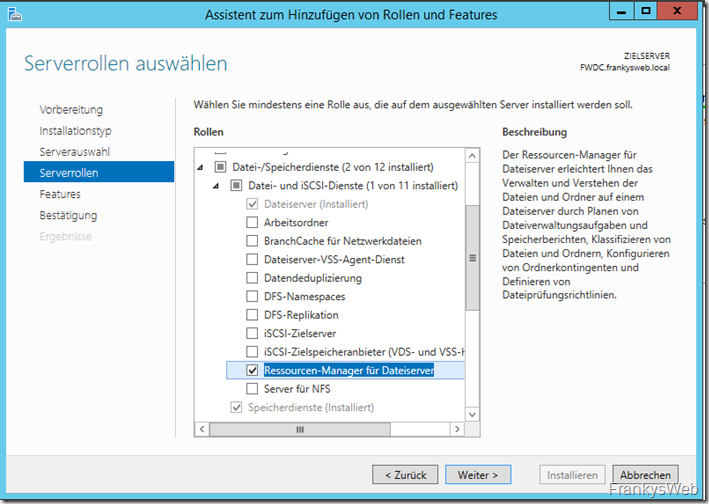

Wenn noch nicht geschehen muss der Resourcen-Manager zunächst installiert werden:

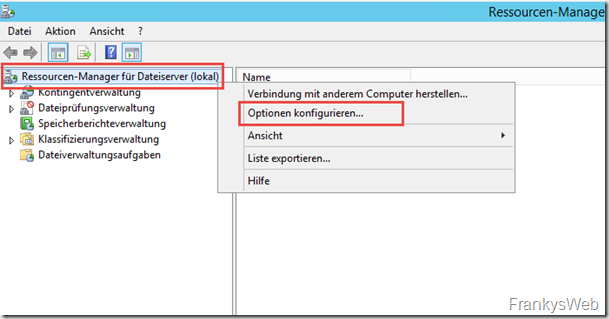

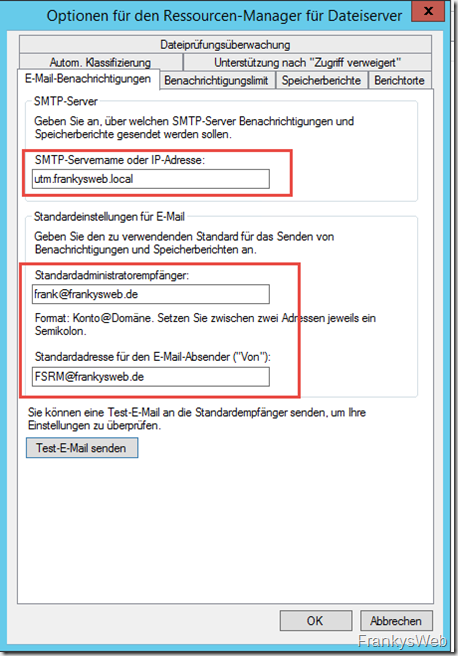

Nach der Installation, kann der Resourcen-Manager konfiguriert werden. In den Optionen kann zunächst einmal ein SMTP Server für E-Mail Benachrichtigungen eingetragen werden:

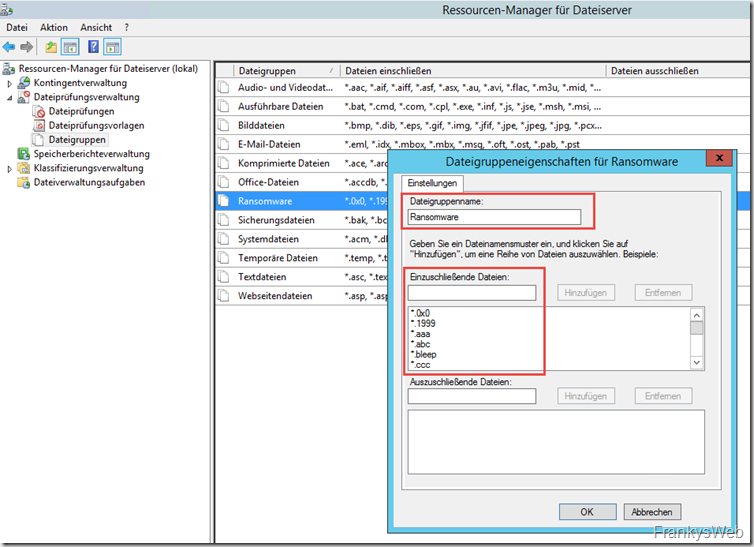

Jetzt kann eine neue Dateigruppe angelegt werden, die alle Dateiendungen enthält, welche von den Trojanern benutzt wird. Da es sich um ziemliche viele Endungen handelt, geht das am einfachsten via PowerShell, hier als Beispiel für Server 2012 R2:

New-FsrmFileGroup -Name "Ransomware" –IncludePattern @("*.k","*.encoderpass","*.locky","*.key","*.ecc","*.ezz","*.exx","*.zzz","*.xyz","*.aaa","*.abc","*.ccc","*.vvv","*.xxx","*.ttt","*.micro","*.encrypted","*.locked","*.crypto","_crypt","*.crinf","*.r5a","*.xrtn","*.XTBL","*.crypt","*.R16M01D05","*.pzdc","*.good","*.LOL!","*.OMG!","*.RDM","*.RRK","*.encryptedRSA","*.crjoker","*.EnCiPhErEd","*.LeChiffre","*.keybtc@inbox_com","*.0x0","*.bleep","*.1999","*.vault","*.HA3","*.toxcrypt","*.magic","*.SUPERCRYPT","*.CTBL","*.CTB2","*.locky","HELPDECRYPT.TXT","HELP_YOUR_FILES.TXT","HELP_TO_DECRYPT_YOUR_FILES.txt","RECOVERY_KEY.txt","HELP_RESTORE_FILES.txt","HELP_RECOVER_FILES.txt","HELP_TO_SAVE_FILES.txt","DecryptAllFiles.txt","DECRYPT_INSTRUCTIONS.TXT","INSTRUCCIONES_DESCIFRADO.TXT","How_To_Recover_Files.txt","YOUR_FILES.HTML","YOUR_FILES.url","encryptor_raas_readme_liesmich.txt","Help_Decrypt.txt","DECRYPT_INSTRUCTION.TXT","HOW_TO_DECRYPT_FILES.TXT","ReadDecryptFilesHere.txt","Coin.Locker.txt","_secret_code.txt","About_Files.txt","Read.txt","ReadMe.txt","DECRYPT_ReadMe.TXT","DecryptAllFiles.txt","FILESAREGONE.TXT","IAMREADYTOPAY.TXT","HELLOTHERE.TXT","READTHISNOW!!!.TXT","SECRETIDHERE.KEY","IHAVEYOURSECRET.KEY","SECRET.KEY","HELPDECYPRT_YOUR_FILES.HTML","help_decrypt_your_files.html","HELP_TO_SAVE_FILES.txt","RECOVERY_FILES.txt","RECOVERY_FILE.TXT","RECOVERY_FILE*.txt","HowtoRESTORE_FILES.txt","HowtoRestore_FILES.txt","howto_recover_file.txt","restorefiles.txt","howrecover+*.txt","_how_recover.txt","recoveryfile*.txt","recoverfile*.txt","recoveryfile*.txt","Howto_Restore_FILES.TXT","help_recover_instructions+*.txt","_Locky_recover_instructions.txt")

Bei Server 2008 gibt es das CMDLet New-FsrmFileGroup nocht nicht, daher muss man manuell ran:

Daher hier noch einmal die Liste mit potenziellen Dateiendungen die von Ransomware verwendet wird:

*.k *.encoderpass *.locky *.key *.ecc *.ezz *.exx *.zzz *.xyz *.aaa *.abc *.ccc *.vvv *.xxx *.ttt *.micro *.encrypted *.locked *.crypto _crypt *.crinf *.r5a *.xrtn *.XTBL *.crypt *.R16M01D05 *.pzdc *.good *.LOL! *.OMG! *.RDM *.RRK *.encryptedRSA *.crjoker *.EnCiPhErEd *.LeChiffre *.keybtc@inbox_com *.0x0 *.bleep *.1999 *.vault *.HA3 *.toxcrypt *.magic *.SUPERCRYPT *.CTBL *.CTB2 *.locky HELPDECRYPT.TXT HELP_YOUR_FILES.TXT HELP_TO_DECRYPT_YOUR_FILES.txt RECOVERY_KEY.txt HELP_RESTORE_FILES.txt HELP_RECOVER_FILES.txt HELP_TO_SAVE_FILES.txt DecryptAllFiles.txt DECRYPT_INSTRUCTIONS.TXT INSTRUCCIONES_DESCIFRADO.TXT How_To_Recover_Files.txt YOUR_FILES.HTML YOUR_FILES.url encryptor_raas_readme_liesmich.txt Help_Decrypt.txt DECRYPT_INSTRUCTION.TXT HOW_TO_DECRYPT_FILES.TXT ReadDecryptFilesHere.txt Coin.Locker.txt _secret_code.txt About_Files.txt Read.txt ReadMe.txt DECRYPT_ReadMe.TXT DecryptAllFiles.txt FILESAREGONE.TXT IAMREADYTOPAY.TXT HELLOTHERE.TXT READTHISNOW!!!.TXT SECRETIDHERE.KEY IHAVEYOURSECRET.KEY SECRET.KEY HELPDECYPRT_YOUR_FILES.HTML help_decrypt_your_files.html HELP_TO_SAVE_FILES.txt RECOVERY_FILES.txt RECOVERY_FILE.TXT RECOVERY_FILE*.txt HowtoRESTORE_FILES.txt HowtoRestore_FILES.txt howto_recover_file.txt restorefiles.txt howrecover+*.txt _how_recover.txt recoveryfile*.txt recoverfile*.txt recoveryfile*.txt Howto_Restore_FILES.TXT help_recover_instructions+*.txt _Locky_recover_instructions.txt

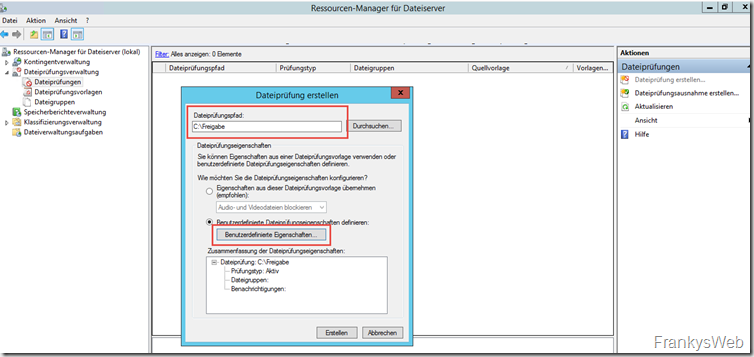

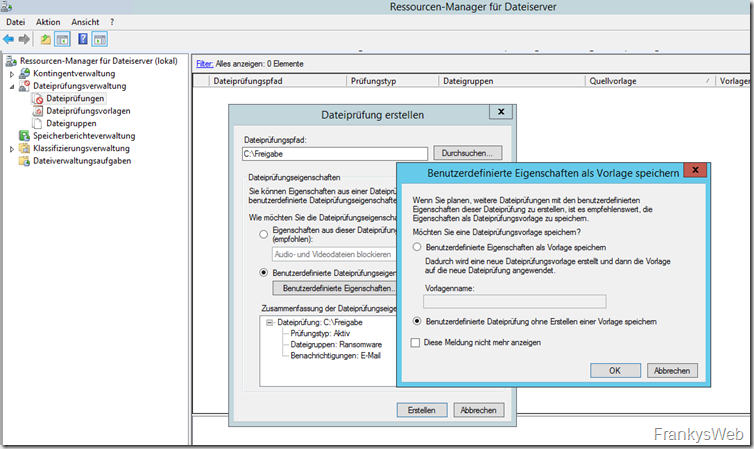

Nachdem die Dateigruppe angelegt wurde, kann eine Dateiprüfung erstellt werden. Als Dateipfüfungspfad wird dann entweder der Pfad zur Freigabe, oder besser einfach das ganze Laufwerk angegeben:

In den „Benutzerdefinierten Eigenschaften“, kann dann die Dateigruppe „Ransomware“ ausgewählt werden, die zuvor erstellt wurde:

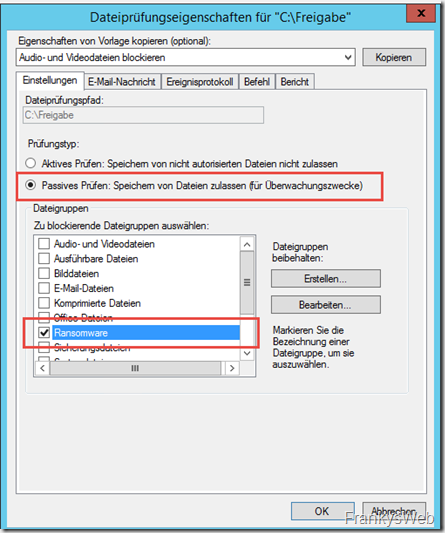

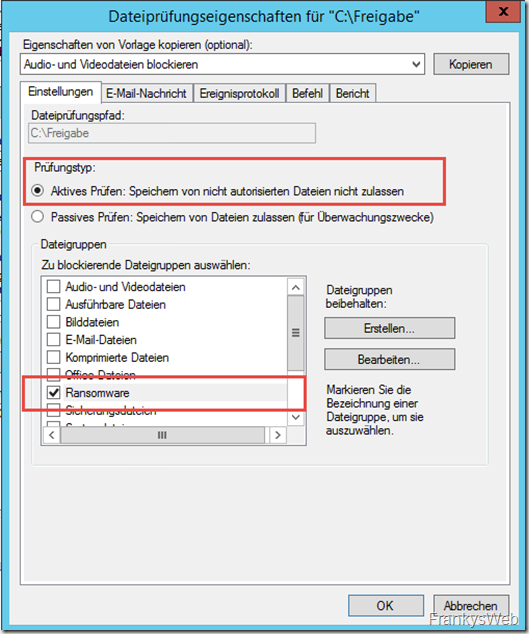

Am besten erst einmal „Passives Prüfen“ auswählen, um sicherzustellen das nicht auch legitime Dateiendungen von irgendwelchen Programmen in der Dateigruppe Ransomware enthalten sind. Ich stelle hier aber direkt auf „Aktives Prüfen“, somit wird verhindert, dass entsprechende Dateiendungen auf dem FileServer gespeichert werden:

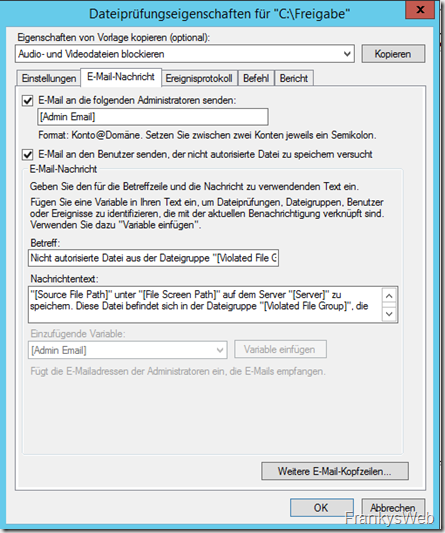

Unter dem Reiter E-Mail Nachricht, kann jetzt noch die E-Mail Benachrichtigung aktiviert werden werden:

Danach kann die Dateiprüfung gespeichert werden

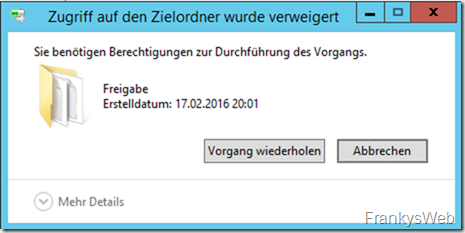

Beim Versuch eine Datei mit einer der Endungen aus der Dateigruppe „Ransomware“ zu erstellen, wird jetzt eine „Zugriff verweigert“-Meldung angezeigt. Die Datei wird nicht erstellt:

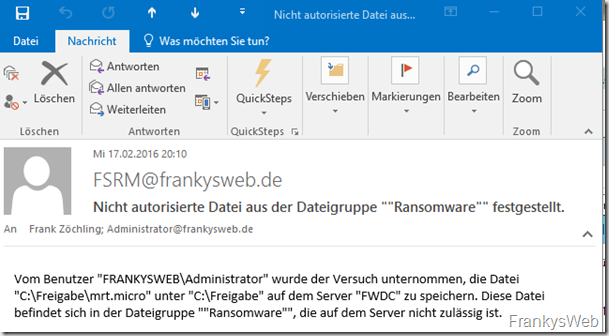

Der Administrator und der Benutzer, erhalten eine entsprechende Mail:

Das Problem an der Sache ist allerdings: Es wird verhindert, dass beispielsweise Dokument.docx als verschlüsselte Datei unter dem Namen Dokument.docx.locky abgespeichert wird, aber kann man nicht vorhersagen, wie sich der Trojaner verhält, es könnte ja auch sein, dass die Datei dann einfach gelöscht wird.

Morgens in die Firma kommen und einen leeren Fileserver vorfinden, will auch niemand…

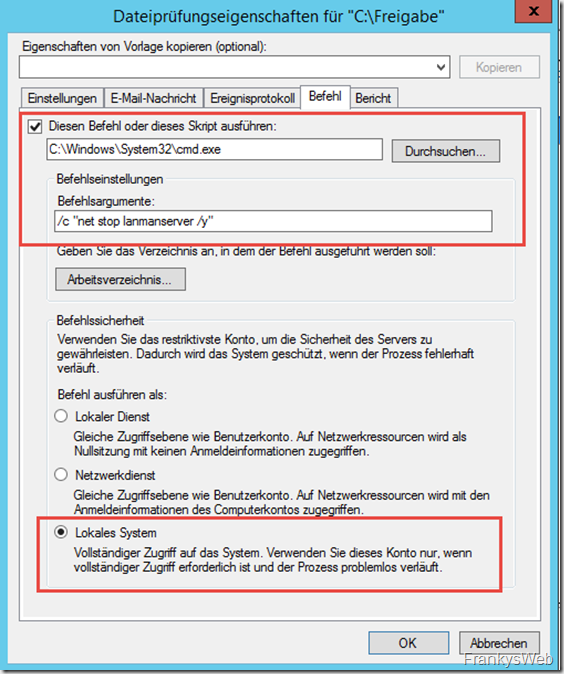

Um leere FileServer zu verhindern lässt sich In der Dateiprüfung unter dem Reiter Befehl, zum Beispiel der Dienst beenden der die Freigabe bereitstellt:

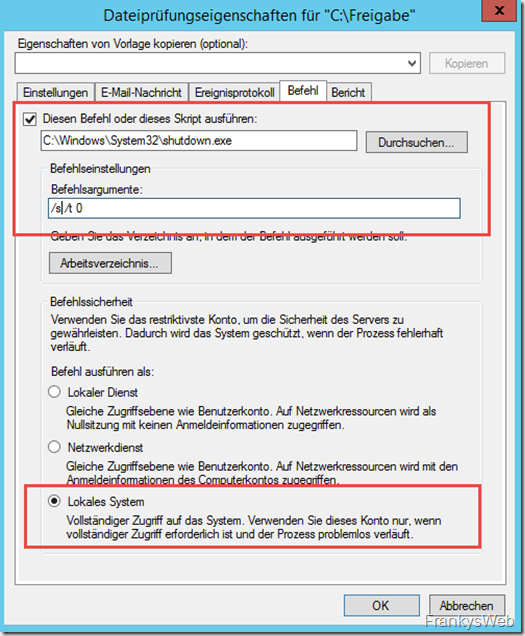

Dann stehen zwar Morgens die Freigaben nicht zur Verfügung, aber das ist immer noch besser als komplett verschlüsselte oder leere FileServer. Am sichersten ist es wahrscheinlich den ganzen Server runterzufahren:

Das ist zwar noch etwas drastischer, aber immer noch besser als das hier:

- http://www.heise.de/newsticker/meldung/Ransomware-Virus-legt-Krankenhaus-lahm-3100418.html

- http://www.heise.de/newsticker/meldung/Ransomware-Neben-deutschen-Krankenhaeusern-auch-US-Klinik-von-Virus-lahmgelegt-3103733.html

Die Liste der Dateiendungen muss natürlich ständig aktualisiert/angepasst werden. Wer nicht gleich bei der ersten Datei den Server runterfahren will, kann auch ein kleines Script mit einem Counter basteln, welches erst bei einer bestimmten Anzahl von Dateien den Server runterfährt.

Hallo,

erstmal vielen Dank für den Klasse Beitrag.

Die Umsetzung auf dem Fileserver funktioniert reibungslos.

Allerdings habe ich ein Problem, was die E-Mail Benachrichtigungen angeht.

Folgendes Szenario durch Testfälle:

Wenn ich auf dem Netzwerkshare, auf dem ich die Regel eingerichtet habe eine neue Datei mit einer geblockten Dateiendung anlege (Bsp. Test.LeChiffre), dann wird dies auch blockiert und kurze Zeit später werde ich mit EINER Mail darüber benachrichtigt.

Wenn allerdings jetzt versucht wird von einem anderen Pfad (z.B. lokaler Desktop) eine Datei auf den Netzwerkshare zu kopieren (auch als Bsp. wieder Test.LeChiffre), dann wird der Vorgang auch blockiert, allerdings erhalte ich dann über diese Aktion immer 6 E-Mails.

Ich habe leider im Ressource-Manager für Dateiserver keine Einstellung o.ä. gefunden, wo die Anzahl an Benachrichtigung je Aktion definiert wird.

Daher meine Frage an die Community -> Hat sonst jemand solche Probleme gehabt oder weiß zufällig jemand, woran das liegen könnte?

Vielen Dank im Voraus.

MfG Jeremy

Hallo,

ist zwar schon etwas her, aber vielleicht sucht ihr ja noch die Lösung/Ursache:

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc731466(v=ws.11)?redirectedfrom=MSDN#BKMK_2

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc771758(v=ws.10)

MfG

Markus

Hi Frank,

erstmal vielen Dank für diesen Artikel, hat mir sehr weitergeholfen.

Im Nachgang habe ich das ganze noch erweitert, hier ein Artikel, wie man eine Liste einbaut, die sich automatisch aktualisiert:

http://blog.johnwray.com/post/2017/04/05/automating-blocked-file-extensions-for-fsrm

MFG Patrick

Hi Frank!

Bitte um ein Update, aktuell gehen scheinbar wieder viele Cryptoviren herum. nicht nur zu identifizieren mit File-extension.

Darunter waren .santos oder nur mit _csp (zB Datei.pdf_csp) oder jetzt aktuell .[helpfile@asia.com].HRM

Es wäre doch irgendwie besser, wenn der Dateiserver mitbekommt, dass ein Benutzer viele Dateien auf einmal öffnet, verändert und wieder schließt. Nach 10 Dateien, wo das so passiert, sollte der Benutzer gesperrt werden.

Hast du schon mal gehört ob es sowas gibt?

Erstmal danke für die gelungene Anleitung!

Ich versuche das ganze gerade praktisch anzuwenden und nutze dabei die Liste von fsrm.experiant.ca .

Jetzt habe ich das Problem, dass Windows absolut nicht damit klarkommt, wenn man so eine Dateigruppe mit mehreren 1000 Einträgen macht. Irgendwo beißt es immer aus – man muss ja zumindest teilweise scripten/per cmd/ps arbeiten… und da wir auch noch 2008er Server haben, muss man auch mit filescrn arbeiten. Nachdem ich die Liste nun konvertiert habe in eine normale Auflistung, das ganze in 12 Teile gespalten habe, damit ich die cmd nicht überfordere, habe ich nun eine Dateigruppe mit allen Endungen erstellen können. Nun kann ich aber keine Überwachungsvorlagen mehr erstellen – Unbekannter Fehler.

Wie habt ihr das insgesamt so gemacht? Vernünftigste herangehensweise? Ich will das Ganze möglichst transparent und einfach halten, ohne schmutzige Workarounds und großartige Scripte von anderen.

Hallo,

wieß zufällig jemand, welche Endung die Petya.A hat?

BZW. NotPetya wie es richtig wohl heisst.

Hallo,

noch eine Frage hätte ich zum FSRM:

kann man generell verbieten, dass in einem Verzeichnis Dateien mit Endungen mehr als 5 Zeichen abgespeichert werden ? Dass würde uns schon weiter bringen, auf User-Datenbeständen, wo Dateien mit mehr als 5 Zeichen normalerweise nicht zu sein sollten.

schöne Anleitung und bestimmt auch eine Möglichkeit vorbeugend zu agieren.

Was aber, wenn die Datei-Endungen vom Crypter immer wieder wechseln ?

siehe hierzu:

https://www.administrator.de/wissen/cryptolocker-wechselnden-datei-endungen-331028.html

Hallo Frank,

super Anleitung und sehr hilfreich. Ich wurde vor ca. 2 Wochen gefragt, wie man die Liste halbwegs aktuell halten kann, da es inzwischen einige Listen etc. gibt. Hierzu habe ich ein Skript geschrieben, welches TXT Dateien in einem bestimmten Pfad importiert/vergleicht und dann in den FSRM integriert. Außerdem werden die bisher vorhandenen ebenfalls belassen.

Schau’s dir mal an unter https://blog.it-koehler.com/Archive/1335

Vielen Dank für die vielen guten Anleitungen.

Viele Grüße

Alex

Danke für den Hinweis zum NAS, werd ich gleich angehen!

Hallo Frank!

Großes Kompliment zu deiner Anleitung, konnte alles mit kleinen Änderungen problemlos an meine Umgebung anpassen und bin begeistert! Mir stellt sich nur eine Frage, auf die ich bisher keine Lösung finden konnte. Meine User haben neben den gemappten Laufwerken auf dem Fileserver auch Netzlaufwerke auf einem QNAP NAS zugeordnet, die ich mithilfe des Ressourcenmanagers nicht schützen kann. Kennt jemand eine geeignete Methode hier Schutz zu bieten. Außerdem muss ich leider sagen, dass das Deaktivieren von JavaScript leider zu einem Aufschrei geführt hat, weil laut MitarbeiterInnen „das Internet kaputt ist“, da etliche Seiten nicht mehr wie gewohnt funktionieren.

Liebe Grüße,

Martin

Hi Martin,

für NAS Systeme (Hersteller egal), hast du meiner Meinung nach nur zwei Möglichkeiten:

1) Backups/Snapshots nutzen um im Desaster Fall die Daten wiederherstellen zu können

2) Laufwerke nicht direkt von dem NAS mounten, sondern beispielsweise per iSCSI/NFS an einen Windows Server mounten und dann wieder per Freigabe zur Verfügung stellen

Im zweiten Fall kannst du dann wieder den Ressourcen Manager einsetzen, oder geeignete Tools die Anomalien erkennen. Das NAS selbst hat wenig Möglichkeiten zu erkennen, ob ein Benutzer nur gerade viele Daten schreiben möchte, oder viele Daten durch Malware verschlüsselt werden.

Gruß, Frank

Guten Morgen,

mein Arbeitgeber wurde in den letzten 2 Tagen auch von neuer Ransomware attackiert. Zum ersten Mal kamen E-Mails durch unsere Security Systeme und prompt waren 3 Clients verschlüsselt!

Als wir uns den Befall angeschaut haben, fanden wir heraus, dass es einen einfachen, recht wirkungsvollen Schutz vor der Verschlüsselung der Netzlaufwerke gibt.

Scheinbar versucht die Ransomware durch Kopieren der Datei „YOUR_FILES_ARE_ENCRYPTED.txt“ auf jedem Laufwerksbuchstaben zu testen, wo er verschlüsseln kann. Da auf unseren Fileservern die User im „root“ nur Lesen-Rechte haben, konnte die Ransomware die Fileserver nicht verschlüsseln (wir haben es aber auch schon mitbekommen, bevor er die Netzlaufwerke verschlüsseln wollte). Einzige Ausnahme ist das persönliche Netzlaufwerk. Darauf wurde die Textdatei abgelegt und dort hätte er verschlüsselt!

Also: Schaut, ob eure User auf den Fileserver Schreibrechte im „root“ haben. Sonst nur Ordner erstellen mit „Lesen“-Rechte und in den Unterordnern die Schreibrechte konfigurieren!

Dies wir kein genereller Schutz vor Ransomware sein, aber es ist erst einmal eine weitere Hürde!!

LG Weltstar

Hallo,

gibt es eine Möglichkeit bei den Dateigruppen, reguläre Audrücke zu verwenden? Also nicht nur sternchen?

Hallo,

sehr guter Artikel. Ich möchte dies nun auch auf meinem Fileserver umsetzen.

Der Schutz ist jedoch immer so gut, wie aktuell die Endungsliste ist. Gibt es dazu eine aktuelle allumfassende Liste – vielleicht sogar eine, die permanent gepflegt wird?

Vielen Dank.

Bitte noch *.odin und *.aesir ergänzen…

Vielleicht wäre es sinnvoll in der obigen Liste alle pot. Endungen zu ergänzen!?

Brandaktuell den Locky-Abkömmling Thor bitte nicht vergessen:

*.thor

Auch wenn es nur einen kleinen Grundschutz bietet, würde ich *.odin ebenfalls hinzufügen. Siehe hier https://www.heise.de/security/meldung/Erpressungs-Trojaner-Locky-kennzeichnet-verschluesselte-Dateien-mit-odin-3354925.html?wt_mc=nl.heisec-summary.2016-10-20

Ich empfehle noch *.zepto

Was auch mit in die Liste gehört ist noch dieser hier:

Dateinamen.txt.systemdown@india.com.xtbl

Es werden gar keine TXTs oder andere Anleitungen abgelegt. Alle verschlüsselten Daten haben eine E-Mail Adresse im Dateinamen. Es gibt hier wohl auch unterschiedliche Adressen, daher ist eher nach *@india.com zu filter. oder sogar ganz nach *@* im Dateinamen.

Mittlerweile braucht man hier im Ressourcen Manager von Windows nicht mehr die Liste zu pflegen, weil die Dateiendungen .534ADB, .ADB344 usw. neu generiert werden und somit vom Resssourcen File Manager unter Windows nicht zu konfigurieren sind, so dass „ähnliche“ Dateitypen nicht zugelassen werden. MfG

Hat jemand eventuell eine aktualsierte Liste der Extensions?

Bsp. .cerber oder .bart.zip etc.

Hier noch der Powershell Fünfzeiler für den täglichen Task.

$strFileName = „C:\Temp\Ransomware.xml“

If (Test-Path $strFileName){

Remove-Item $strFileName

}

filescrn filegroup Export /FileGroup:“Ransomware“ /File:$strFileName

filescrn filegroup Import /FileGroup:“Ransomware“ /File:$strFileName /Overwrite /Remote:DEKRFS01

Hi Frank,

Ich habe einen ähnlichen Weg seit Anfang 2016 verfolgt. Allerdings stehen bei mir noch Windows 2008 R2 Fileserver, so daß Deine Lösung ein wenig abgewandelt werden muss.

Ich habe einen der FileServer als „Masterserver“ definiert, auf dem ich die „bösen“ Dateinamensteile manuell einpflege. Das geht recht gut über die Powershell:

> FileScrn Filegroup Modify /FileGroup:Ransomware /Members:“Neuer Name1|Neuer Name2|NeuerName3″

fügt der Filegroup „Ransomware“ die drei neuen Namen „Neuer Name1“, „Neuer Name2“ und „Neuer Name3“ hinzu.

Abschließend wird die Filegroup „Ransomware“ exportiert:

> FileScrn Filegroup Export /FileGroup:Ransomware /File:C:\Temp\Ransomware.xml

Und auf den anderen Fileservern importiert

> FileScrn Filegroup Import /FileGroup:Ransomware /File:C:\Temp\Ransomware.xml /Overwrite /Remote:FileServer2

Die Aktualisierung der Server (also Export und Import auf den anderen) macht ein Powershell-Script einmal pro Tag, so dass ich mich darum nicht weiter kümmern muss.

VG

Jörg

Hi Frank,

ich habe ein Problem mit dem Mail Versand. Bekomme beim absetzen der Testmail „Fehler beim Senden der Test-E-Mail. Ursache: Die E-Mail kann aufgrund eines Fehlers nicht gesendet werden. Weitere Informationen finden Sie im Anwendungsereignisprotokoll…

Eine E-Mail-Aktion des Ressourcen-Managerdienstes für Dateiserver konnte nicht ausgeführt werden.

Fehlerspezifische Details:

Fehler: IFsrmEmailExternal::SendMail, 0x8004531c, Postfach nicht verfügbar. Die Serverantwort war: 5.7.1 Client does not have permissions to send as this sender

Hast du da eine Idee?

VG

Hendrik

Achso ich versuche übrigens das ganze lokale Laufwerk(C.) zu überwachen. Das scheint „aktiv“ nicht zu funktionieren nur „passiv“. Ist ja doof… Einzelne Ordner kann ich auch auf „aktiv“ setzen… Aber C:\ nicht.

MfG Silvia

Hallo,

Ich bin gerade beim testen. Die „Passive“ Version der Prüfung funktioniert auch. Ich kann aber nicht auf „Aktiv“ umstellen/neu erstellen. Es bleibt immer bei „Passiv“. Was mach ich falsch?

Hi,

kleine Anmerkung zu „Bei Server 2008 gibt es das CMDLet New-FsrmFileGroup nocht nicht, daher muss man manuell ran:“

Wenn die Gruppe schon erstellt wurde kann man sie so modifizieren:

filescrn filegroup modify /filegroup:“Ransomware“ /members:“*.k|*.encoderpass|*.locky|*.key|*.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx|*.ttt|*.micro|*.encrypted|*.locked“

Denn Befehl add gibt es auch, so könnte man auch eine erstellen.

Klappt auf 2008 & 2012.

Suche den CMD Befehl um die Optionen für den SMTP Server einzustellen.

Versuche das ganze halbwegs automatisch zu machen.

Hallo,

auch noch interresant „How to manually create Software Restriction Policies to block Locky“

(Gruppenrichtlinien)

http://www.bleepingcomputer.com/virus-removal/locky-ransomware-information-help#locky-encryption

Guten Tag.

ich habe mir mal die Dateien in den befallenen Verzeichnissen genauer angesehen.

Der Virus ist eigentlich sehr „freundlich“, wenn er die Datei umbenennt und man dadurch gleich sieht, dass da was falsch läuft. Ich habe auch dateien gefunden die zwar verschlüsselt aber nicht umbenannt wurden.

Ich habe zwar das oben beschriebene Verfahren auf meinem Server eingebaut und es funktioniert auch, aber ich denke es wird wohl nur eine Frage der Zeit sein bis die nächste Virusversion eben keine Datei mehr umbenennt und dann greift dieses Verfahren nicht mehr.

Es wäre wohl auch effektver die zugelassenen Dateiendungen zu definieren, denn tausende nicht zugelassener. Also. in diesem Verzeichnis können nur XLS dateien gespeichert werden.

Und genau dies ist auch mit dem gleichen obigen Verfahren möglich nur eben umgekehrt. Man definiert eine Dateigruppe „non Excelfiles“ in der alle Dateien *.* eingeschlossen werden und definiert dann die von der Prüfung ausgeschlossenen Extensionen, also „xls“. „doc“ etc

Wenn dann versucht wird irgendeine andere Extension im Verzeichnis zu

speichern so wird dies ausgeschlossen. Das erspart auf alle Fälle die unmöglich auf dem laufenden zu haltenden Ausnahemlisten.

Guten Tag.

was wäre der Fall, wenn sich einer dieser locker ausdenkt nicht die File extension als „merkmal“ zu verwenden, sondern diese in den filenamen einzubauen und die extension auf Doc, xls…. stehen lässt ?

Man könnte ja nicht alle doc, xls sperren.

auchkann sich ja jeder eine abstruse extension ausdenken. Am ende hätte man ellenlange extensionen, die ständig auf dem aufenden gehalten werden müssten.

Ich hatte den Fall, dass auch Dateien gelockt wurden in Freigaben, auf die der User von dem die infektion ausging nur Schreibrechte besass. Ich hatte sogar den Eindruck, dass sich die Infektion auf dem Server solangsam durch alle Freigaben frass, unabhängig von den userrechten. Ich hab den server dann abgeschossen und das System wieder aufgespielt um dem Treiben ein ende zu setzen.

Good morning,

Unfortunately my files are encrypted by Locky Extension, i have uploaded one encrypted file with ransomnotes (html and jpeg files) on attachment, if you can help me i will be highly appreciated.

Link deleted

Thanks in advance.

Best Regards.

Cihan

@Cihan: You didn’t understand the function of Locky. If a file is encrypted, nobody can encrypt it, except maaaaybe the hacker itself. So there is no need to upload a file. Nobody is able to get your file back.

Also: There is the possibility, that the file you uploaded is a virus itself, trying to get us infected by locky. So there is no reason whatsoever to click your link.

I’m sorry. Have backups and invest in security, or you have to live the risk of this situation right now.

Habe das zuvor erwähnte Skript optimiert und es unter http://pastebin.com/JWQeDJ83 verfügbar gemacht. Mithilfe dessen wird die IP-Adresse des infizierten Clients ermittelt und diese an der Firewall geblockt (derzeit nur für IPv4 geeignet).

Einrichtung:

– Datei als „c:\admin-skripte\block-ransomware\block-ransomware.ps1“ speichern

– Log-Quelle definieren:

New-EventLog –LogName Application –Source „block-ransomware“

– Im Ressourcen Manager bei der Prüfung als Befehl festlegen

C:\WINDOWS\system32\WindowsPowerShell\v1.0\powershell.exe

– „Befehlsargumente“:

c:\admin-skripte\block-ransomware\block-ransomware.ps1 ‚[Source Io Owner]‘ ‚[Source File Path]‘ ‚[Server]‘

– „Befehlssicherheit“: Lokales System

Hier gab es zuvor einen Kommentar am 11. März, der das Blocken per Firewall als Skript beinhaltete, siehe http://pastebin.com/hiJ4MaUe

Wurde das aus einem bestimmten Grund gelöscht? Funktioniert damit etwas nicht?

Es scheint mir nämlich für unsere Server-Landschaft mit 2012 und 2008 optimal zu sein, um nur ein Skript pflegen zu müssen.

Hallo, vielen Dank

gestern kam *.locky und dank dieser Konfiguration war keine Datei auf dem Fileserver betroffen. SUPER.

Seltsamerweise kam aber auch kein eintrag im Log über Fehlgeschlagene versuche. Die Massnahme mit dem Auschalten des Servers habe ich nicht konfiguiert, war in dem Fall ausreichend…

Was ich anfangs Monat propheizt habe, ist leider eingetreten. Teslacrypt 4.0 verschlüsselt die Dateien, die Änderung wird aber nicht mehr verändert. Siehe hier: http://www.heise.de/newsticker/meldung/Erpresser-ruesten-nach-Verschluesselungs-Trojaner-TeslaCrypt-4-0-gesichtet-3145559.html

Für alle anderen Ransomware funktioniert der Tipp von Frank aber bestens! Aber schaut das ihr auch noch andere Sicherheitsvorkehrungen trifft und vorallem die bekannten Exploits stopft. Java, Flash, Silverlight etc. lassen Grüssen…

Hallo Frank,

vielen Dank für den Tipp mit der Dateiprüfung ^^ klappt super.

Wir haben sowohl 2012 Server als auch 2008 im Einsatz.

Unter 2012 klappt alles hervorragend, unter 2008 suche ich vergebens einen Befehl um die Dateiendungsliste einzupflegen.

Bei 20 „2008 Serven“ die ganzen Dateiendungen einzupflegen ist doch sehr müssig.

Hättest du oder vielleicht die Community eine Idee wie dies einfacher gehen würde?

Vielen Dank schon einmal Vorab und mach weiter so mit deinen Seite ^^

Du kannst die Dateigruppe auf einem 2012er erstellen und exportieren mit dem Befehl

FILESCRN FILEGROUP EXPORT

und dann auf dem 2008er importieren mit

FILESCRN FILEGROUP IMPORT

Kann man nicht nach der Anzahl der geänderten / geschriebenen Dateien Triggern, ich meine Ottonormal User wird nicht binnen Minuten x Dateien verändern, und falls doch stimmt auch hier etwas nicht.

Wer mal ein Architektenbüro betreuen sollte, nimmt lieber die Endung aaa aus der Liste raus, weil das von manchen Anwendungen als temporäre Datei verwendet wird. Zum Glück war der Server nicht so konfiguriert das er runterfährt – sondern nur den Server-Dienst beendet wurde. :)

Immerhin kam dann gleich der erhoffte Anruf. Nach einer kurzen Erklärung waren die auch sehr beruhigt. Lieber ein Fehlalarm als die Verschlüsselung der Architektenpläne…

Gruß Tom

Ich habe auch nach einer Lösung für Windows 2003 gesucht und ein fertiges VB-Script von Microsoft für die Abfrage der System-Protokolle gefunden: eventquery.vbs liegt im WINDOWS\system32-Verzeichnis.

Mit diesem suche in nun aus dem Anwendungsprotokoll den User und mit cacls sperre ich ihm den Zugriff auf alle Shares.

Das cmd-Script sieht dann so aus:

———————-

for /F „skip=9 tokens=12″ %%a in (‚cscript C:\WINDOWS\system32\eventquery.vbs /fi ^“Type eq WARNING^“ /fi ^“Source eq SRMSVC^“ /fi ^“ID eq 8215^“ /v /r 1 /l application‘) do set FehlBenutzer=%%a

For %%f in () do cacls %%f /e /t /d %FehlBenutzer%

———————-

Aber Achtung, wenn bereits spezielle Benutzer-Berechtigungen in den Shares auf irgendwelche Unterverzeichnisse verwendet werden, dann müssen beim Entfernen der Sperre die Rechte wiederhergestellt werden. Wenn einfach Gruppen berechtigt sind ist es problemlos, cacls fügt den User mit „alles Verweigern“ hinzu.

Hallo Frank,

erst mal einen großes Lob für das was du hier immer wieder aus dem Nähkästchen zauberst! Große Klasse!

Ich habe auf unserem Exchange 2013 auch mal den FSRM aktiviert. Der ist zwar lange nicht so gefährdet wie ein Fileserver, Vorsicht ist aber bekanntermaßen besser als Nachsicht ;)

Seit der Einrichtung vor zwei Wochen hat die Erkennung immer wieder mal angeschlagen. und zwar bei folgenden Dateien:

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\LZXptt00e2z.rdm

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\LZXqjvlixzx.xxx

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\TPLgsm5bf5x.exx

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\TPLzqqf2f5o.aaa

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\TPLxrbv1ffb.ezz

Die Dateien werden anscheinend durch die MSExchangeMailboxAssistants.exe erstellt. Hier die gesamte Meldung:

Vom Benutzer „NT-AUTORITÄT\SYSTEM“ wurde der Versuch unternommen, die Datei „D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\TPLxrbv1ffb.ezz“ unter „D:\“ auf dem Server „EXCHANGE“ zu speichern. Diese Datei befindet sich in der Dateigruppe „“Ransomware““, die auf dem Server nicht zulässig ist.

7060

\\?\Volume{c1910f46-bc37-11e4-80ba-005056b710a2}\

D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\TPLxrbv1ffb.ezz

[Source File Remote Paths]

D:\Program Files\Microsoft\Exchange Server\V15\Bin\MSExchangeMailboxAssistants.exe

Das passiert immer nur 1x und dann wieder ein paar Tage gar nicht.

Im Eventlog findet man folgendes:

Fehler bei Generierung von OAB „\Standard-Offlineadressliste (Ex2013)“.

DN: CN=Standard-Offlineadressliste (Ex2013),CN=Offline Address Lists,CN=Address Lists Container,CN=******,CN=Microsoft Exchange,CN=Services,CN=Configuration,DC=*****,DC=local

Objekt-GUID: 8e47ee13-3597-4af2-862c-10449525d15b

Statistik: S:OAB=’\Standard-Offlineadressliste (Ex2013)‘;I64:Status=2147500037;Dt:StartTime=2016-02-27T09:37:23.3885815Z;Dt:EndTime467015;Ti:GenerateOrLi……….

S:Exp=System.UnauthorizedAccessException: Der Zugriff auf den Pfad „D:\Program Files\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp\LZXptt00e2z.rdm“ wurde verweigert.

So richtig kann ich mir keinen Reim drauf bilden. Es muss ja anscheinend mit der Generierung des OAB zu tun zu haben – die Dateiendungen machen für mich aber keinerlei Sinn.

Hat von schon mal jemand etwas ähnliches beobachtet bzw. eine Idee wie ich damit umgehen soll?

Viele Grüße!!!

Peter

Und hier noch ein Kandidat für die Liste:

_ReCoVeRy_orqit.html

_ReCoVeRy_orqit.png

_ReCoVeRy_orqit.txt

„All of your files were protected by a strong encryption with RSA4096“

Noch weiss ich nicht, welche Variante es war …

Hallo Frank,

Habe das ganz heute getestet (mit einem SBS2011) und funktioniert einwandfrei. Vielen Dank für die Anleitung.

Ich befürchte aber das die Ransomware-Programmierer bald davon Wind bekommen und die nächste Version so aussieht. Die Dateien werden verschlüsselt und behalten die ursprüngliche Erweiterung (Bsp. docx). Dann sehen wir leider wieder uralt aus.

Mal schauen wohin das Katz und Maus Spiel führt.

Hi Davide,

ich gehe davon aus, dass wir noch einige Herausforderungen zu meistern haben. Es ist immer ein Katz und Maus Spiel, ich schaue mir jetzt noch eine Folge Tom und Jerry an ;-)

Gruß, Frank

Hallo,

hat hier wer den FSRM unter Server 2008 32Bit laufen?

Ich habe das nach Franks guter Anleitung eingerichtet. Jedoch verursacht der FSRM massive Probleme hinsichtlich der Schattenkopien.

Nach ein paar Tagen kann ich die Regeln des FSRMnicht mehr aufrufen und die Schattenkopien werden auch nicht mehr erstellt.

Ein Reboot des Servers ist dann sauber auch nicht mehr möglich.

Der Server läuft unter ESXI 5.5.

Vor der Aktivierung von FSRM gab es diese Probleme nicht.

Ein sehr guter Einfall um schlimmeres zu verhindern

@Peter: Die Variablen werden mir ausgegeben ([Source File Remote Paths] und [Source Io Owner] u.v.m.), allerdings beinhaltet anscheinend keine der bekannten Variablen den Namen oder die IP des Rechners, der das Ereignis getriggert hat :/ Nutze Server 2008, glaube aber nicht, dass das unter 2012 R2 anders wäre?

Um dem einzelnen User die Freigabe Berechtigung zu entziehen, könnt ihr diesen Befehl ausführen:

subinacl /verbose=1 /share \\127.0.0.1\share /deny=domain\user

subinacl ist aus dem ResourceKit von 2003, läuft aber auch unter 2008.

Im FSRM werden die Variablen [Source File Remote Paths] und [Source Io Owner] übergeben. Leider funktioniert dies nicht unter DFS Namespace.

@Werner: Das ist die Frage. Auch auf die Dateiendung .mp3 sollte man nicht vorschnell reagieren.

Habe jetzt bei mir in der Firma eingestellt, dass der SMB service gestoppt wird, sobald „Recovery+*.html“ erstellt wird. Da diese Datei bei locky in jedem unterordner einzeln angelegt wird, sollte nach dem ersten Ordner schluss mit verschlüsseln sein.

Trotzdem wäre es natürlich schöner die einzelnen clients schnell blocken zu können :/

Gedanke: wird zuerst verschlüsselt und danach umbenannt oder zuerst umbenannt?

Hallo und vielen lieben Dank für diesen Beitrag.

Eine Frage habe ich dazu allerdings…

An welche Adresse sendet die Variable Admin E-Mail in der Dateiprüfung?

Die welche in den Optionen des Resourcen Managers gepflegt wurde?

Super Artikel, danke dafür!

Allerdings schließe ich mich ein paar Vorrednern an: Es wäre schön, wenn man einzelne Clients per Skript ansprechen könnte. Somit könnte man MSG-Boxen an die Rechenr schicken, schnell eine Firewallregel gegen die IP erstellen oder per remote-shutdown den entsprechenden Rechner direkt runterfahren. Hat jemand eine Idee, wie so etwas machbar wäre (ohne gigantischen Aufwand)?

Davon abgesehen kann ich mir keine msg-boxen an localhost senden. Per CMD schon, wenn die aktion aber getriggert wird, bekomme ich keine msg-box auf den Desktop. Jemand eine Idee, woran das liegen könnte?

Viele Grüße

Ah! Super. Danke! MfG

@Christian:

Hatte ich auch festgestellt. Ganz oben im „Resourcen-Manager für Dateiserver (lokal)“ rechte Maustaste und „Optionen konfigurieren“ auswählen, dann unter dem Reiter „Benachrichtigungslimit“ die Zeiten verändern. Bei mir stand das per default alles auf 60min, was offensichtlich dazu führt, das er diese Zeit wartet, um eine weitere Aktion auszuführen.

Hallo Frank, ich hab den Ressourcen-Manager wie vorgeschlagen konfiguriert.

Nur Leider klappt das nicht zuverlässig. Ich habe die Überprüfung auf D:\ eingetragen. Erstelle ich lokal am Server eine Datei mit entsprechender Dateiendung wird mir nur 1x eine Mail geschickt und nur 1x ein Eintrag um Eventlog angelgt.

Erstelle ich eine Datei in einem Unterordner D:\Share\ passiert garnichts.

An was könnte das liegen, dass der Ressourcen-Manger nicht ständig prüft?

@Patrick Arnold

Eine Verschlüsselung von Dateien, auf die der User keinen Zugriff hat, erfordert höhere Rechte. Da stimmt das Sicherheitskonzept an sich schon nicht, wenn eine solche Software über User in’s Intranet gelangt und ausgeführt werden kann.

Aber ja, anstatt sich Gedanken um ein durchgängiges Sicherheitskonzept zu machen, kann man auch ein bisschen Makulatur betreiben und hoffen, dass alles gut geht…^^

@Franky

Vielen Dank für Deinen Beitrag hier:

https://www.frankysweb.de/windows-fileserver-vor-ransomware-schuetzen-update/

Denn das ist genau das, was einen unserer Kunden vor wirklichem Unbill geschützt hat, ohne die ganze Firma lahm zu legen.

Die Liste müsste noch um

„Recovery+bwpnl.html“

„Recovery+bwpnl.txt“

„Recovery+bwpnl.png“

erweitert werden.

Bei der Variante werden auch Dateien verschlüsselt, wo der User keinen Zugriff hat.

Ich habe die Dateierweiterungen in einem öffentlichen Repo auf Bitbucket gesammelt.

Zu finden unter: https://bitbucket.org/subheadx/cryptolockerfileextensions

IMHO ist es sinnvoller, „passiv“ statt „aktiv“ zu verwenden. Falls Dateien erstellt werden, sollte der Ressource-Manager weiteres Erzeugen verhindern, also muss man nicht großartig aufräumen. Sollte aber das Beenden der Freigaben oder das Sperren des Benutzers warum-auch-immer fehlschlagen und die Dateien dennoch verschlüsselt werden, ist man auf jeden Fall auf das Backup angewiesen. Es kann dann immer noch günstiger sein, das Lösegeld zu zahlen (für wen das in Frage kommt). Oder übersehe ich dabei etwas?

Man könnte die Liste erweitern durch mit:

*.trun

trun.KEY

http://www.heise.de/newsticker/meldung/Erpressungs-Trojaner-verschluesselt-mit-PGP-3116677.html

Hallo, ich habe das soweit erfolgreich eingebaut, aber dem Benutzer wird der Zugriff nicht verweigert. Dazu muß ich vielleicht sagen, daß es für ihn keine eigenen Zugriffsrechte gibt, sondern er Mitglied einer Gruppe ist. Gibt es die Chance, das Script so anzupassen, daß in solch einem Fall der Benutzer einen eigenen Eintrag bekommt mit verweigerten Zugriffsrechten? Soweit ich weiß, würde dieser Eintrag ja die Gruppen-Rechte für ihn außer Kraft setzen.

Ebenso sind doppelt:

DecryptAllFiles.txt

HELP_TO_SAVE_FILES.txt

recoveryfile*.txt

In den Filtern ist „*.locky“ doppelt eingetragen.

Hallo Franky

Danke für den Tip

2 Fragen :

1. Gibt es eine Repository Liste der Dateiendungen , die geupdatet wird und die man evtl. automatisch miteinbinden kann.,

2. Welches Programm kann man empfehlen um nach meheren Dateiendungen zu suchen um auszuschließen ob sich Dateien von anderen Programmen diese Erweiterungen bedienen.

grüße john

Hallo John,

zu 1) Würde mich auch interessieren, wobei mir eine zentrale Liste schon reichen würde. Dann könnte man auf einem Server 2012 per Powershell die Dateigruppe neu anlegen/überschreiben und diese dann mittels FILESCRN exportieren und auf allen anderen Servern importieren/überschreiben.

zu 2) Der Total Commander hat eine recht umfangreiche Suchfunktion.

@Thomas

Schau Dir das Update mit dem Sperren der jeweilgen Freigabe für den jeweiligen Benutzer an.

Die Anzahl der partitionen ist egal, Du brauchst eine Überprüfung für jede zu überwachende Freigabe, ab dem Freigegebenen Ordner.

Es kann aber auch sein, das eine Prüfung ab dem Laufwerksbuchstaben reicht.

Eine prüfung ab (Ordner) d:\Ordner\FreigegebeneOrdner hatte bei mir nicht gereicht um die Freigabe zu sperren.

Zum runterfahren des Servers oder zum anhalten des Dienstes würde eine Überwachung ab d:\Ordner wiederum reichen

Gruß

Chonta

@spawn

Du musst da natürlich einen Mailserver eintragen der auch existiert.

Wenn der DC kein Mailserver ist, dann mus da ein anderer rein.

Nachtrag: Kann es sein, daß das Verschicken der Mail nur funktioniert, wenn Exchange installiert ist?

Ein Newbie bittet um Hilfe – ich bekomme das mit dem SMTP-Eintrag nicht hin. Unter „SMTP-Servername“ steht der Name des DC drin (wurde automatisch so eingetragen). Wenn ich auf „Test-Mail senden“ klicke, bekomme ich eine Fehlermeldung. Schaue ich im Ereignisprotokoll nach, wird der Fehler „IFsrmEmailExternal::SendMail, 0x8004531c, Fehler beim Senden von Mail.: Von der Übertragungsverbindung können keine Daten gelesen werden: net_io_connectionclosed.“ aufgeführt. Eine Web-Recherche führte leider zu keinem Ergebnis, mit dem ich was hätte anfangen können

Hallo, super Anleitung, vielen Dank.

Wir wollen nciht gleich den ganzen Server abschalten bzw. vom Netz nehmen, sondern lediglich die betroffene Workstation per Remote Shutdown (shutdown … /m \\COMPUTER-NAME) herunterfahren. Leider gibt es im Ressourcen Manager keine Variable für den Computernamen. Oder gibt es sie doch aber sie wird nur nich zur Auswahl angeboten? [Computer] und [Computername] funktionieren nicht. Hat jemand eine Idee?

Super Idee..

wenn ich auf dem Fileserver aber nun 4 Partitionen mit den Daten haben wie stell ich das dann am besten an?

Kompliment fuer die Liste der Dateien/Dateiendungen!

bei einer readme.txt oder *.key den Server herrunterzufahren halte ich jedoch zu gefaehrlich.

Viele Gruesse

Hi nein das mit dem relay hab ich net so verstanden

@Michi

Du schützt die entsprechenden Freigaben und richtest eine Überprüfung ab dem Punkt wo freigegeben wird ein.

Wenn die Freigaben als Laufwerk gemountet werden greift der Schutz.

@Philipp

Kein Relay für den DC erlaubt auf dem Exchange?

Gruß

Chonta

Hi

Leider akzeptiert mein Exchange trotz richtigen Passwort keine emails

Was muss ich da einstellen

Habe den fileserver schon eine send as Berechtigung gegeben

Hallo Frank

Danke für den interesannten Beitrag

Kann man auch Netzlaufwerke so schützen? Habe auf die schnelle nichts gefunden

Gruss Michi

Super Anleitung – ein dickes Danke dafür! Ein kleines ABER habe ich dann noch: sowas funktioniert nur auf NTFS-Laufwerken – nicht aber mit ReFS. :-(

den lanmanserver-dienst zu stoppen hat bei mir nicht so funktioniert. Vielleicht besser so:

Ich habe eine Firewall-Regel „Block_SMB“ gemacht, die die Ports 137-139 und 445 eingehend schliesst. Die aktiviere ich mit ’netsh advfirewall firewall set rule name=“Block_SMB“ new enable=yes‘, dann sollte der Zugriff per SMB geblockt sein, aber weitere Dienste sind so erst mal nicht unbedingt betroffen. Das sollte wohl auch ausreichend sein.

Hi Franky,

habe Deinen Artikel als Basis für einen Ansatz unter NetApp ONTAP genutzt. Danke nochmal!

http://www.tobbis-blog.de/netapp-ontap-fileserver-gegen-ransomware-abschotten/

Vielen Dank für diesen Super Artikel, ebenso für das Update!

Gruss,

Michael

Hallo Frank,

danke sehr für diesen tollen Beitrag!

Gruß

Oliver

Hallo Leute,

Für die Leute welche noch einen Windows 2008 R2 im Einsatz haben und die Dateigruppen schnell einrichten wollen:

filescrn filegroup add /filegroup:“Ransomware“ /members:“*.k|*.encoderpass|*.locky|*.key|*.ecc|*.ezz*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx|*.ttt|*.micro|*.encrypted|*.locked|*.crypto|_crypt|*.crinf|*.r5a|*.xrtn|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good|*.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker|*.EnCiPhErEd|*.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999|*.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky|HELPDECRYPT.TXT|HELP_YOUR_FILES.TXT|HELP_TO_DECRYPT_YOUR_FILES.txt|RECOVERY_KEY.txt|HELP_RESTORE_FILES.txt|HELP_RECOVER_FILES.txt|HELP_TO_SAVE_FILES.txt|DecryptAllFiles.txt|DECRYPT_INSTRUCTIONS.TXT|INSTRUCCIONES_DESCIFRADO.TXT|How_To_Recover_Files.txt|YOUR_FILES.HTML|YOUR_FILES.url|encryptor_raas_readme_liesmich.txt|Help_Decrypt.txt|DECRYPT_INSTRUCTION.TXT|HOW_TO_DECRYPT_FILES.TXT|ReadDecryptFilesHere.txt|Coin.Locker.txt|_secret_code.txt|About_Files.txt|Read.txt|ReadMe.txt|DECRYPT_ReadMe.TXT|DecryptAllFiles.txt|FILESAREGONE.TXT|IAMREADYTOPAY.TXT|HELLOTHERE.TXT|READTHISNOW!!!.TXT|SECRETIDHERE.KEY|IHAVEYOURSECRET.KEY|SECRET.KEY|HELPDECYPRT_YOUR_FILES.HTML|help_decrypt_your_files.html|HELP_TO_SAVE_FILES.txt|RECOVERY_FILES.txt|RECOVERY_FILE.TXT|RECOVERY_FILE*.txt|HowtoRESTORE_FILES.txt|HowtoRestore_FILES.txt|howto_recover_file.txt|restorefiles.txt|howrecover+*.txt|_how_recover.txt|recoveryfile*.txt|recoverfile*.txt|recoveryfile*.txt|Howto_Restore_FILES.TXT|help_recover_instructions+*.txt|_Locky_recover_instructions.txt|_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.png|_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.txt|_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.html“

Man kann mit „filescrn“ noch mehr machen. Schaut einfach hier nach:

https://technet.microsoft.com/en-us/library/cc730977%28v=ws.10%29.aspx

Grüße

Michael

Lieber Frank,

Du bist ein Goldschatz.

Wollte ich einfach mal so loswerden.

Danke!

Thanks for a great article!

You can update your filelist with this one to get it even bigger:

https://community.spiceworks.com/how_to/100368-cryptolocker-canary-detect-it-early

Hallo Frank,

klasse, vielen Dank für den Tipp!

SUPER, Vielen Dank!

Hallo Frank,

super Beitrag!

Gibt es einen Trick, wie man den Benutzer abfangen kann und ggf nur dem Benutzer den Zugriff auf die Freigabe/en verweigert?

Dann müsste man den Server nicht vom Netz nehmen und andere benutzer könnten weiterarbeiten.

Gruß

Chonta

;-)

https://www.frankysweb.de/windows-fileserver-vor-ransomware-schuetzen-update/

Danke!

Super! Hatte mich schon gefragt, wie man solche Malware verhindern soll. Besten Dank!

Coole Idee mal wieder, danke für den Artikel

Hi Frank,

und da hätte ich noch im Angebot:

*.mp3 (TeslaCrypt V3)

_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.png

_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.txt

_H_e_l_p_RECOVER_INSTRUCTIONS+dcd.html

LG

Ralph Andreas

Hallo Frank,

gute Idee das so zu lösen. Du hast Virenschutz angesprochen: in der kommenden Version des Kaspersky Schutzes für Fileserver Version 19, aktuell Beta2, verfügbar in wenigen Wochen vermutlich, wird es ein AntiCryptor geben. Lt. Kaspersky bislang einmalig. Algorithmen erkennen den Versuch massenhaft Dateien zu bearbeiten und isolieren dann den verschlüsselnden Client. Interne Tests zeigen wohl, dass nie mehr als zwei Dateien verschlüsselt wurden, ehe die Erkennung anschlug.

Die Beta2 kann über forum.kaspersky.com getestet werden.

MfG Sebastian