In meiner privaten Umgebung mit einer Sophos UTM 9.508-10 hatte ich bisher immer das Problem, dass die Empfängerverifizierung der Email Protection mittels Active Directory nicht funktioniert hat. Im Live Log der Email Protection war immer nur die folgende Warnung zu finden:

Warning: ACL „warn“ statement skipped: condition test deferred: failed to bind the LDAP connection to server 192.168.5.1:636 – ldap_bind() returned –1

Die normale Authentitifizierung gegenüber dem Active Directory von Benutzern lief problemlos, auch der Test der Authentifizierungsdienste war möglich. Nur die Email Protection weigerte sich beharrlich die E-Mail Adressen anhand von Active Directory zu verifizieren.

In den Authentifizierungsdiensten der UTM hatte konfiguriert, dass die Verbindung zum Domain Controller mittels SSL verschlüsselt sein soll. Scheinbar macht dies aber Probleme mit der Email Protection der UTM und sorgt zumindest in meinem Fall zu dem oben genannten Fehler.

Das Importieren des Zertifikats des Domain Controller hat ebenfalls nicht geholfen, so blieb mir nur noch übrig eine unverschlüsselte Verbindung zu nutzen.

Hier also einmal die Konfiguration die in meiner Umgebung funktioniert:

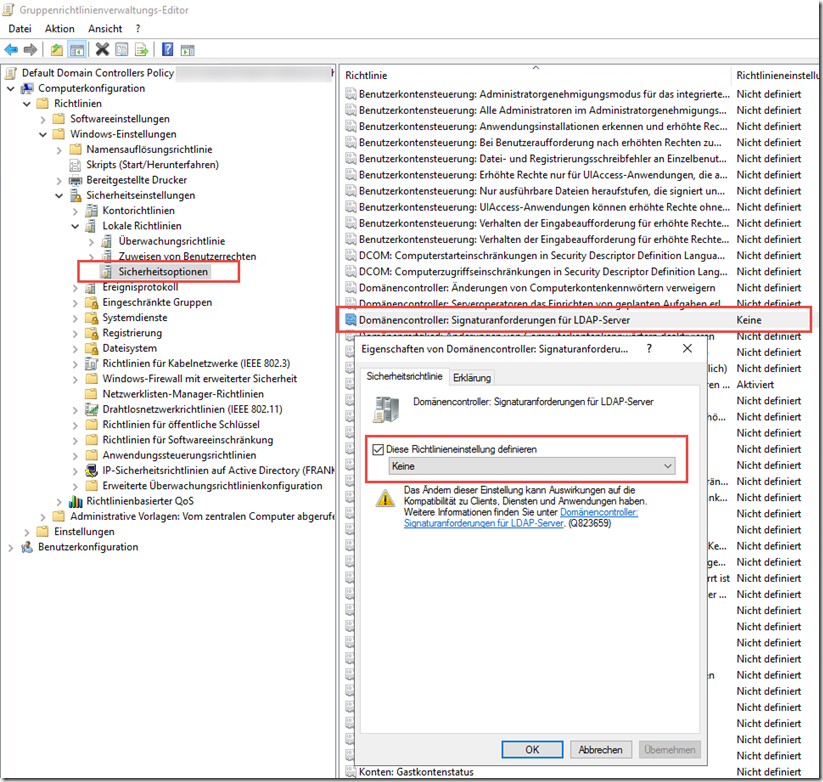

Damit die Empfängerverifizierung funktioniert, musste ich die Einstellung “Domänencontroller: Signaturanforderungen für LDAP-Server” auf den Wert “Keine” ändern. Die Einstellung lässt sich entweder in der Gruppenrichtlinie “Default Domain Controllers Policy” festlegen oder über eine neue zusätzliche Richtlinie für die Domain Controller festlegen. Ich bin ein Freund der unveränderten Default Richtlinien, daher würde ich hier empfehlen eine neue Gruppenrichtlinie zu erstellen, hier muss dann auf die Reihenfolge der GPOs geachtet werden, damit die Default Richtlinie den Wert nicht überschreibt:

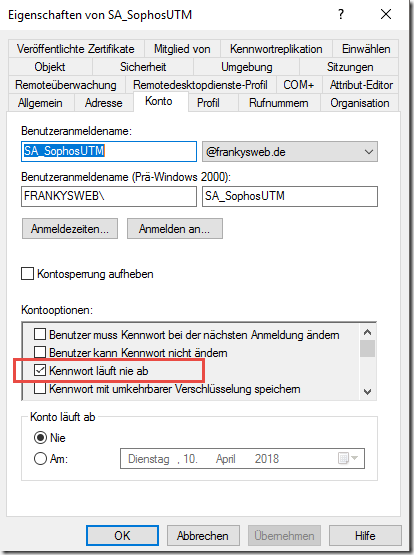

Zur Verifizierung von E-Mail Adressen und Benutzern benötigt die UTM einen Benutzer im ActiveDirectory. Der Benutzer muss nur der Gruppe “Domänen Benutzer” angehören. Das Passwort des Benutzers darf nicht ablaufen:

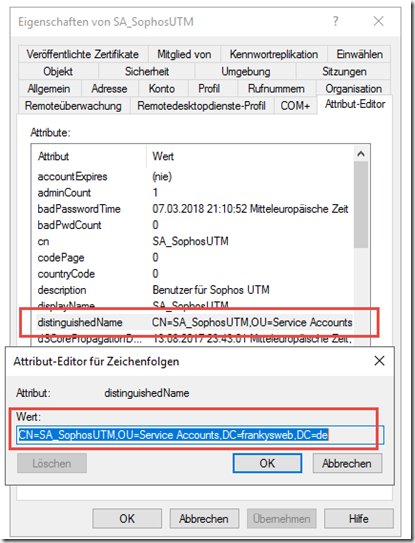

Aus den Attributen des Benutzers wird der Distinguished Name (DN) benötigt, dieser kann schon einmal kopiert werden:

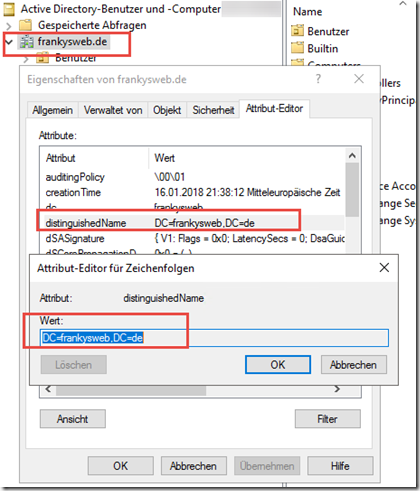

Ausserdem wird auch noch der Distinguished Name (DN) der Active Directory Domain benötigt:

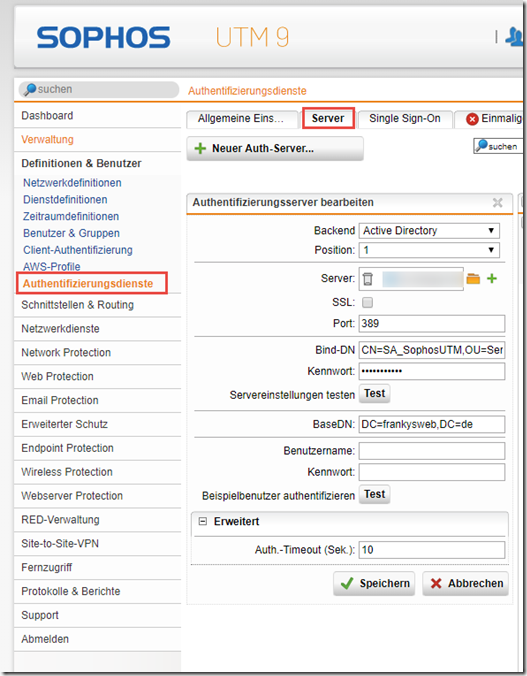

In den Authentifizierungsdiensten der UTM wird nun ein neuer Server mit de Typ “Active Directory” angelegt. SSL wird deaktiviert und als Port 389 gewählt. Der Wert “Bind-DN” entspricht dem Distinguished Name (DN) des Benutzerkontos. Der Wer für BaseDN entspricht dem DN der Domain:

Die Einstellungen können mit “Servereinstellungen testen” und einer beliebigen Benutzer/Passwort Kombination getestet werden.

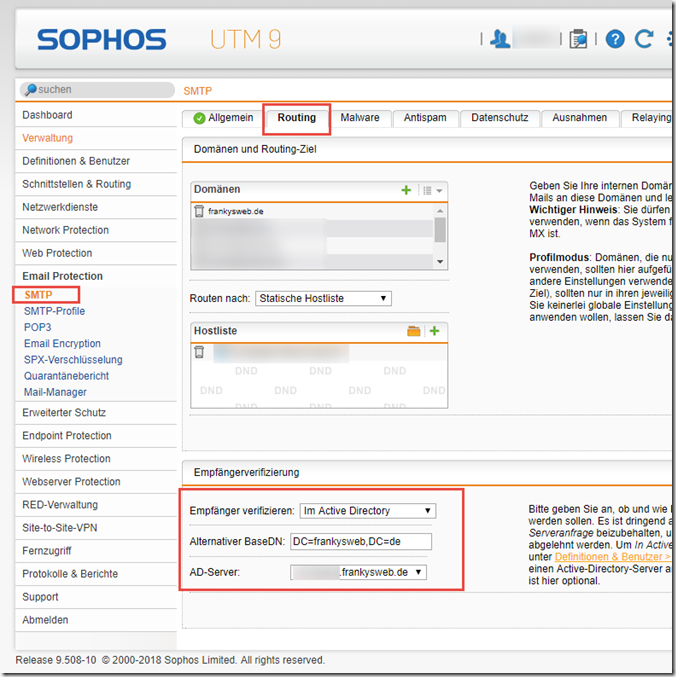

In den Einstellungen der Email Protection kann nun unter dem Menüpunkt Routing die Empfängerauthentifizierung mittels Active Directory aktiviert werden. Als “Alternativer BaseDN” kann wieder der DN der Domain angegeben werden:

Mit diesen Einstellungen funktioniert zumindest in meiner Umgebung die Empfängerverifizierung mittels Active Directory. Wenn es jemand mit SSL hinbekommen hat, dann würd ich mich über Rückmeldung freuen.

An der Stelle an der Tino stand, stehe ich auch gerade. Gibt es da zwischenzeitlich wohl eine Lösung?

@Tino: Was meinst Du mit „auf die Exchange-Abfrage zurückstellen“? CallOut statt AD?

Danke & Gruß

TJ

Hallo Frank,

nach Einrichten der Adress-Verifizierung nimmt die UTM keine Mails mehr an, die in Exchange Kontakten stehen. Hattest du das Problem auch schon?

Ich musste es erst mal wieder auf die Exchange-Abfrage zurückstellen, damit Mails an Kontakte geschickt werden können.

Gruß Tino

Als Bind-DN funktioniert übrigends auch user@internedomain, was den Vorteil hat, dass der User auch in eine andere OU verschoben werden kann ohne das es Probleme gibt.

https://www.windowspro.de/benjamin-buerk/exchange-2016-mails-unbekannte-empfaenger-empfaengerfilterung-ablehnen

Kann man das nicht nutzen? Dann kann man die AD Prüfung umgehen.

Hi,

nein, dass lässt sich leider nicht nutzen. Der Hintergrund:

Die Recipient Validation von Exchange 2016 greift erst nach dem DATA Kommando in der SMTP Session, nicht schon beim RCPT TO. Dies ist zu spät für SMTP Call Out wie es die UTM anbietet. Exchange müsste die Mail dann schon beim RCPT TO ablehnen und nicht erst nach DATA. Die SMTP Call Out Methode wäre somit immer erfolgreich, die Mail geht durch die UTM und wird dann erst mit von Exchange abgelehnt. Dies lässt sich dann wunderbar für Backscatter SPAM missbrauchen.

Gruß,

Frank

Hallo Frank, Du hattest im November 2016 selbst einen Artikel bezüglich der Verwendung von SSL veröffentlicht. Siehe https://www.frankysweb.de/sophos-utm-email-protection-empfnger-verifizieren-mit-ldap-ssl/. Oder möchtest Du diese Variante nicht verwenden, da sie nicht supported ist?

Grüße

André

Hallo André,

korrekt, ich bin wieder in die Falle gelaufen, dass die Einstellungen nach einem Update der UTM zurück gesetzt wurden. Ich habe einfach nicht mehr daran gedacht, dass ich entsprechende Einstellungen direkt in der Konfigurationsdatei vorgenommen habe.

Gruß,

Frank

Hallo Franky, ich wusste nicht, dass es da Probleme gibt. Bei mir funktioniert das einfach so. Willst Du Dir das mal bei mir ansehen? Was für einen DC hast du verwedet?

Grüße Volker