Spam-Filter lasen sich mitunter einfach umgehen, hier hatte ich bereits einen möglichen Weg aufgezeigt. Anwender können meist nur noch schwer erkennen, ob es sich um eine valide und ungefährliche Mail handelt, oder ob beim nächsten Klick die Hölle in Form der Malware Emotet losbricht.

In vielen Umgebungen reichen tatsächlich wenige Klicks eines Anwenders aus, um unter Umständen das ganze Netzwerk mit Malware zu infizieren. So geschehen beispielsweise beim Kammergericht Berlin.

Aktuell ist es sogar noch schlimmer geworden: Emotet lädt bekanntlich die Malware Trickbot nach. Trickbot hat nun wiederum ein Modul an Bord, mit dem es in der Lage ist die Active Directory Datenbank “ntds.dit” an den Angreifer zu übertragen.

Mit Emotet beginnt also meist der Horror der Admins, teilweise sehr gut gemachte Spam Mails mit Bezug zu tatsächlicher Konversation und eine ziemlich intelligente Malware, welche modular aufgebaut ist und in der Lage ist ein Netzwerk auf verschiedenste Art und Weise zu kapern. Zu “guter Letzt” verschlüsselt dann noch die Malware Ryuk die Daten auf Servern und Clients.

Es gibt aber ein paar Gegenmaßnahmen, welche es Emotet zumindest schwerer machen, soweit möglich fasse ich diese hier einmal zusammen.

Office Makros deaktivieren

Office Makros sollten komplett deaktiviert werden. Am besten wird dies durch GPOs umgesetzt, sodass der Benutzer keine Möglichkeit hat dies wieder zu ändern. Wie Makros per GPO abgeschaltet werden können, ist hier ausführlich von Wolfgang Sommergut beschrieben worden:

Makros gelten seit langem als Einfallstor für Malware, daher sollten hier auch keine Ausnahmen gemacht werden. Einzig und allein signierte Markos des eigenen Unternehmens könnte man noch zulassen, mehr aber auch nicht.

DOC Dateien blockieren

Einer der Hauptverbreitungswege von Emotet sind aktuell DOC (Word) Dateien. Aktuell läuft die Verbreitung über das alte Word Format (.DOC), nicht aber über das aktuelle Format DOCX. Es liegt somit nahe, alle Mails die mit einer DOC-Datei im Anhang zu blockieren, oder zumindest zur manuellen Prüfung in eine Quarantäne zu stellen. DOC-Dateien zu blockieren hört sich auch nach einer drastischen Maßnahme an, man muss aber daran denken, dass DOCX bereits mit Word 2007, also vor gut 13 Jahren eingeführt wurde. Wer also heute noch DOC Dateien verschickt, macht sich quasi schon allein dadurch verdächtig.

Manche AntiSpam Lösungen bieten die Möglichkeit, bestimmte Dateiformate zunächst zu konvertieren. Beispielsweise könnte so ein DOC Dokument zunächst als PDF umgewandelt werden. Schädliche Markos werden somit unschädlich gemacht und der Benutzer erhält ein “harmloses” PDF. Sollte der Benutzer dann doch noch das Original Dokument benötigen, kann es meist aus der Quarantäne abgerufen werden, natürlich nur nach sorgfältiger Prüfung.

Selbstverständlich sollten auch alle anderen ausführbaren Dateien am Spam-Filter blockiert werden, auch wenn sich diese in Archiven befinden. Gerade bei passwortgeschützten Dateien gilt: Was nicht gescannt werden kann, bleibt in Quarantäne oder wird blockiert.

Externe Mails kennzeichnen

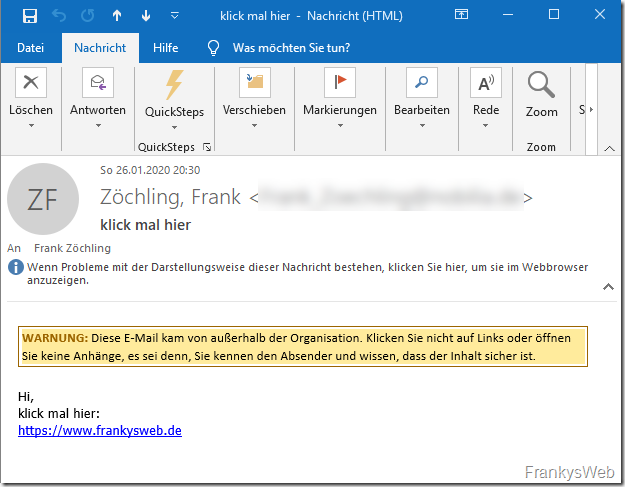

Immer mehr Unternehmen kennzeichnen Mails welche von extern empfangen wurden, gerade bei Spam Mails welche durch Emotet versendet werden, macht dies meiner Meinung nach Sinn. Dem Empfänger wird so ein Hinweis angezeigt, dass es sich bei einer Mail nicht um eine interne Mail handelt, sondern diese aus dem Internet empfangen wurde. Die Maßnahme lässt sich einfach auf Exchange Servern umsetzen und kann helfen Anwender zu sensibilisieren. So oder so ähnlich könnte ein Hinweis aussehen:

Die Warnung wird natürlich auch in den Antworten auf eine valide Mail übernommen. Bei einer Antwort auf eine valide Mail bekommt also so auch der Partner diese Warnung im Verlauf der Mail zu Gesicht. Die Reaktionen reichen hier von “Hey, die nehmen IT-Sicherheit aber ernst” bis hin zu “Der vertraut mir ja mal so gar nicht”. Eine mögliche Antwort auf eine Nachfrage beim Absender könnte sein: “Beides, wir vertrauen keinen E-Mails und nehmen IT-Sicherheit ernst.”

Wenn jemand diese Maßnahme umsetzen möchte, kann das Script hier runtergeladen werden:

Benutzer sensibilisieren

Nicht jeder Benutzer ist in der Lage gefährliche E-Mails zu erkennen, im stressigen Situationen hat sicher auch so mancher Admin schon einmal den falschen Button angeklickt. Aus Admin Sicht ist es zwar einfach “auf den Anwender” zu schimpfen, welcher eine gefährliche Mail nicht erkannt hat. Genauso gut könnte aber auch der Kollege aus der Finanz Abteilung auf den Admin schimpfen der eine Unstimmigkeit auf einer Rechnung nicht sofort erkannt hat. Trainings und Sensibilisierung können hier helfen. Für den Anfang kann man es ja mal mit dem Google Phishing Quiz versuchen:

Hilfreich können auch interne Schulungsmaßnahmen oder eine “Sicherheitsnewsletter” für Mitarbeiter sein.

Benutzern die Möglichkeit bieten Verdächtiges zu melden

Ein häufiges Problem in Unternehmen ist, dass Benutzern oft nicht die Möglichkeit gegeben wird, verdächtige Anhänge oder andere Auffälligkeiten zu melden und diese prüfen zu lassen. Alle Sensibilisierungsmaßnahmen für Anwender laufen ins Leere, wenn sich die Anwender nicht ernst genommen fühlen und überhaupt keine einfache Möglichkeit haben, Verdächtiges zu melden. Hier muss für den Anwender eine einfache Möglichkeit geschaffen werden, wo er sich schnell und unkompliziert eine Bewertung der Lage abholen kann. Eine mögliche Lösung könnte beispielsweise ein spezielles Postfach sein, an das Anwender verdächtige Mails oder Aktivitäten melden können.

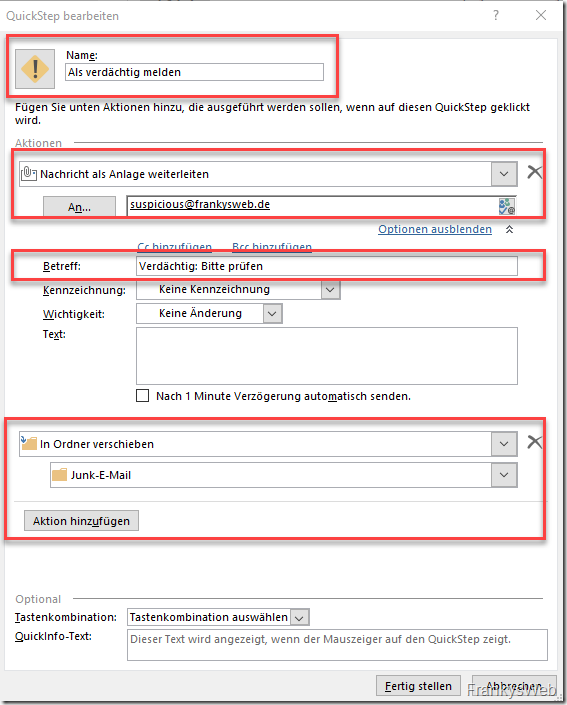

Besonders einfach funktioniert dies per Outlook QuickStep, beispielsweise so:

Der Quickstep leitet eine Mail als Anhang an eine definierte Adresse weiter (so bleiben die Header der Mail erhalten). Die verdächtige Mail wird dann erst einmal in den Ordner “Junk-E-Mail” verschoben. Sollte es sich um eine gefährliche Mail handelt, ist die Mail dort schon einmal ganz gut aufgehoben, wenn es ein Fehlalarm ist, kann der Benutzer die Mail im Ordner direkt wiederfinden.

Natürlich muss auf Mails an das Postfach auch entsprechend schnell reagiert und dem Anwender eine Rückmeldung gegeben werden. Da nun die Original Mail vorliegt, kann somit auch gegebenenfalls das Regelwerk des Spamfilters angepasst werden. Verdächtige Anhänge können zur Bewertung zu VirusTotal hochgeladen werden:

https://www.virustotal.com/gui/home/upload

Zusätzlich bietet sich auch die Cuckoo Sandbox an, um das Verhalten zu analysieren. Cuckoo kann selbst installiert oder auch online genutzt werden:

Hyperlinks in E-Mails

Hyperlinks in E-Mails lassen sich kaum wirksam unterbinden. Damit Links in Mails nicht direkt anklickbar sind, könnte man nur noch E-Mails im Text-Format zulassen, bzw. E-Mails im HTML-Format in Text-Mails umwandeln. Allerdings werden hier sehr schnell die Benutzer rebellieren, selbst ich finde reine Text-Mails grauenhaft. In Text-Mails sind Links allerdings nicht mehr anklickbar, sondern müssen aus der Mail in den Browser kopiert werden. Da in Text-Mails also der Link direkt sichtbar, aber nicht anklickbar ist, muss die Malware Mail schon ziemlich gut gemacht sein, damit der Empfänger den Link in den Browser kopiert.

Wenn HTML-Mails allerdings als Text-Mails dargestellt werden, geht nahezu jede Formatierung verloren. Es wird meistens ziemlich schwierig die Mails zu lesen und eingebettete Bilder werden als Anhang dargestellt. Dies ist beispielsweise sehr nervig, wenn man häufig E-Mails mit Bildern oder Screenshots empfängt, wenn dann zusätzlich noch Bilder in der Signatur des Absenders sind, sind die Mails kaum noch lesbar, bzw. die Informationen kaum noch auswertbar.

Ich würde daher nicht empfehlen E-Mails nur noch als Text-Mails darzustellen, man handelt sich hier nur den Ärger der Benutzer ein.

Man kann allerdings versuchen, die Hyperlinks selbst zu entschärfen. Einige Spam-Filter können beispielsweise Links in E-Mails umschreiben, die Idee dabei ist folgende:

Der Original Link (Bspw. https://www.frankysweb.de) in einer Mail wird durch den Spam-Filter ausgetauscht (Bspw. https://spamfilter.frankysweb.de/linkid=123). Der Spam-Filter pflegt also eine Liste mit Original Links und umgeschriebenen Links. Dies hilft beispielsweise, wenn unter dem Original Link aus der Mail erst mit einiger Verzögerung eine Malware zum Download angeboten wird. Beim Klick des Benutzers auf den umgeschriebenen Link hat der Spam-Filter noch einmal die Möglichkeit den Link zu überprüfen, bevor der Benutzer zum Original Link weitergeleitet wird. Die Spam-Filter unterscheiden sich hier allerdings scheinbar sehr stark in der Funktionsweise. Manche Spam-Filter schreiben die Links zwar um, schlampen dann aber bei der zweiten Prüfung (wenn der Benutzer den Link anklickt). Nach meinen kleinen Test, ist dies aber stark Produktabhängig.

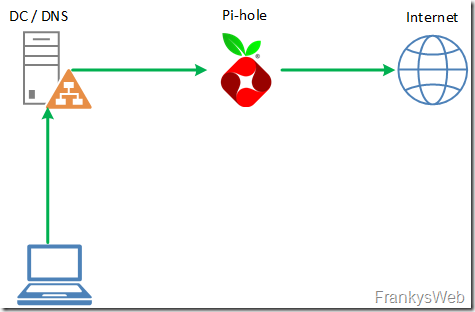

Eine praktikablere Möglichkeit ist, Links zu bekannten schädlichen Domains zu blockieren. Dazu muss man natürlich wissen, unter welchen Domains aktuell Malware verteilt wird, damit man diese Beispielsweise an der Firewall blocken kann. Noch einfacher ist es schädliche Domains nicht vom DNS Server auflösen zu lassen und somit Malware Links einfach ins Leere laufen zu lassen. Dazu eignet sich Beispielsweise Pi-hole ganz hervorragend. Pi-hole ist eigentlich dazu gedacht Werbe-Domains zu blockieren, mit einer entsprechenden Konfiguration und der RPZ von beispielsweise abuse.ch lassen sich aber auch allerhand bekannte Malware Domains blockieren. Die Integration in ein vorhandenen Windows Netzwerk ist dabei denkbar einfach: Der Domain Controller welcher üblicherweise DNS Server für die Clients ist, kann DNS-Anfragen einfach an Pi-hole weiterleiten. Versucht ein Client dann die Auflösung einer schädlichen Domain, wird diese durch Pi-Hole nicht aufgelöst:

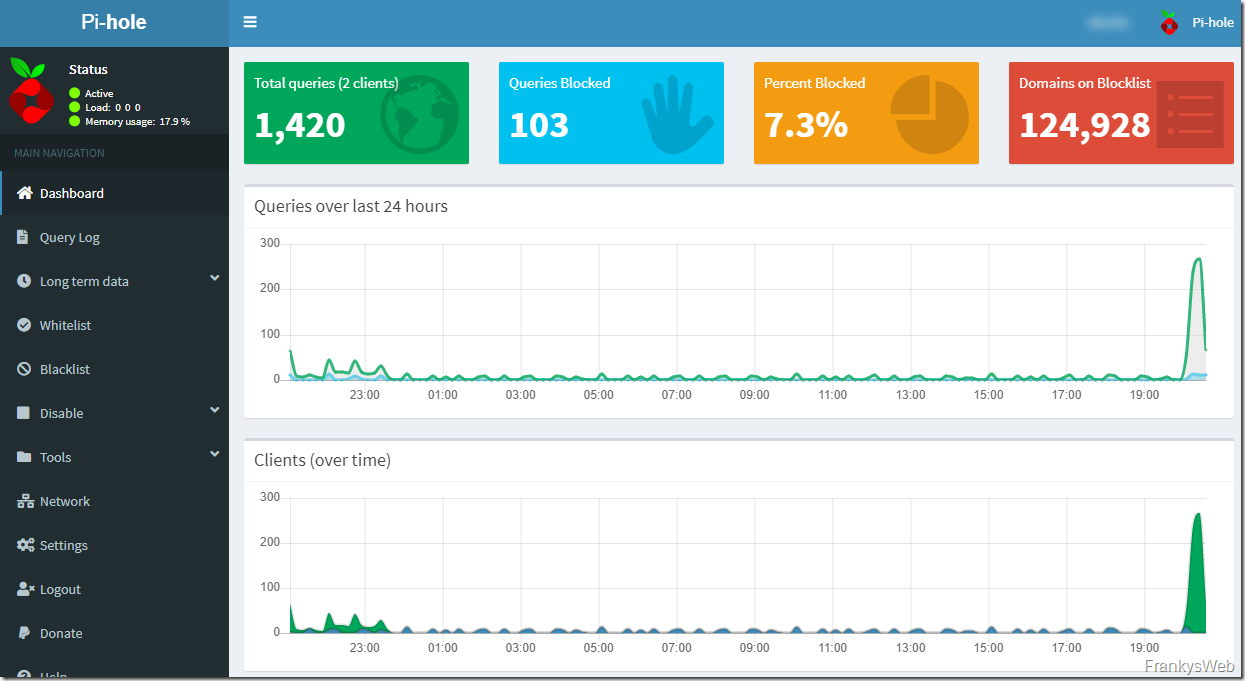

Pi-hole liefert sogar ein paar hübsche Statistiken und muss nicht zwingend auf einem Raspberry-Pi laufen. Ein Rechner oder VM mit Linux funktioniert ebenfalls hervorragend:

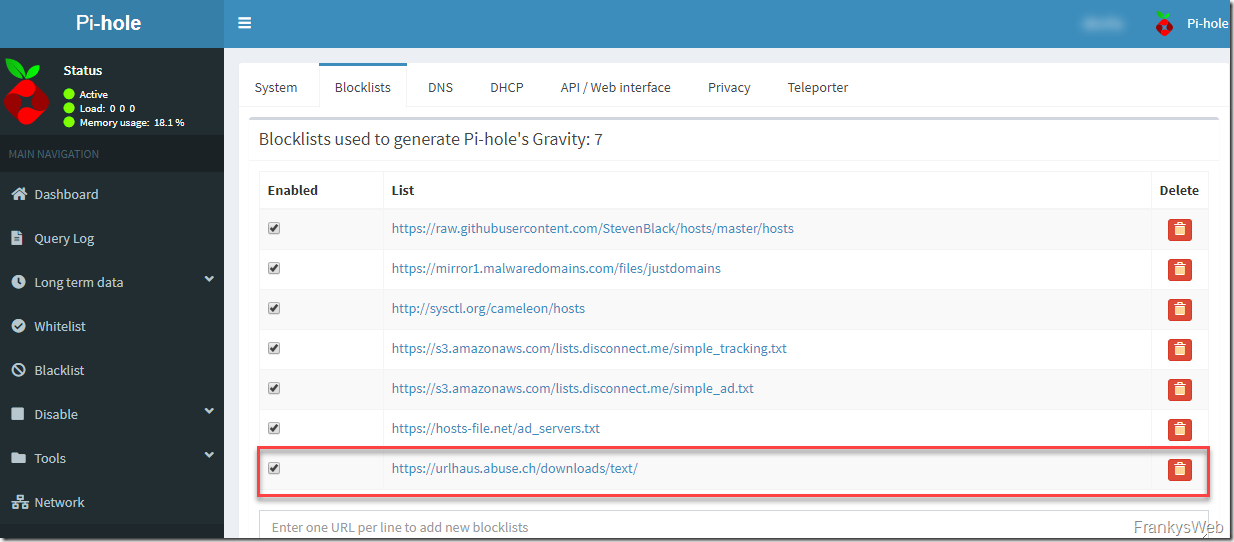

Der Vollständigkeit halber hier einmal eine Beispielkonfiguration mit der abuse.ch URLhaus Liste:

Das blockieren (bzw. das “nicht auflösen”) schädlicher Domain kann somit helfen einer Infektion vorzubeugen, natürlich werden hier nie alle schädlichen Domains erreicht / gelistet. Besser als nichts ist es aber allemal.

Hilfreich sind auch Proxys oder Firewalls welche Downloads zunächst auf Viren und Malware scannen, da aber auch Malware Downloads über verschlüsselte Verbindugen (https) abgewickelt werden, muss hier schon ein System eingesetzt werden, welches SSL Inspection beherrscht (Nur als Beispiel OPNSense, da Open Source). SSL Inspection ist gerade in Unternehmen auch nicht ohne Risiko und sollte daher vor dem Einsatz entsprechend geprüft werden.

Active Directory absichern

Es gibt ein paar recht einfache Maßnahmen um die Sicherheit im Active Directory zu erhöhen, ich hatte bereits angefangen diese in einer Artikelserie zu veröffentlichen:

Es gibt bereits weitere Teile, welche über die Suchfunktion auf dieser Seite gefunden werden können. Weitere Artikel zu diesem Themen werden noch folgen. Es kann aber ja bereits jetzt mit der Implementierung begonnen werden. Insbesondere der Artikel über LAPS sollte für Clients und Server umgesetzt werden:

Zentrale Logfiles / Eventlogs

In der Standardkonfiguration speichert jeder Server und jeder Client seine Logfiles lokal, so ist es kaum machbar anhand der Logs oder Windows Ereignisprotokolle Unregelmäßigkeiten oder gar eine Infektion eines Rechners zu erkennen. Es bietet sich daher an die Logfiles an ein zentrales System zu schicken und diese dort auszuwerten.

Ohne spezielle Software zu Loganalyse, welche in der Lage ist Anomalien zu erkennen, ist es manuell natürlich sehr schwer eine Infektion auf einem Client oder Server anhand der Eventlogs festzustellen. Gerade im Hinblick auf Emotet gibt es aber ein paar wichtige Events, welche unbedingt im überwacht werden sollten:

- Service install

- Neuer Dienst auf einem Client? Ein Benutzer sollte nicht in der Lage sein, einen neuen Dienst auf einem Client zu installieren, dieses Event deutet auf eine Infektion hin.

- Task Scheduler task creation and delete

- Neuer geplanter Task auf einem Client? Auch dieses Event deutet auf eine Infektion hin.

- A user was added or removed from the local Administrators security group.

- Wenn dieses Event auf einem Client auftritt, läuft definitiv etwas schief.

Hier finden sich weitere Informationen zu dem Thema (auch wie man an die Logs kommt):

Wenn man sich zumindest auf die drei oben genannten Events beschränkt, bekommt man verdächtiges Verhalten recht schnell mit. Hier muss man sich dann nur noch Gedanken machen, wie man beim Auftreten der Events benachrichtigt oder alarmiert wird.

Clients und Server härten

Für Windows Server und Clients gibt es das “Microsoft Security Compliance Toolkit”. Das Toolkit beinhaltet vorgefertigte Gruppenrichtlinien für Windows Clients und Windows Server um das Betriebssystem zu härten. Die Sicherheitseinstellungen können einfach per GPO ausgerollt werden, oder direkt in ein Image für die Installation als lokale Richtlinie integriert werden.

Nicht alle Richtlinien sind allerdings praxistauglich, daher sollten die Security Baseline ausgiebig getestet werden. Bei Bedarf lassen sich so einzelne Einstellungen den eigenen Anforderungen anpassen.

Hier können die Vorlagen runtergeladen werden:

Offene Kommunikation

Auch wenn man es nicht gerne zugibt, eine offene Kommunikation eines Malwarebefalls kann helfen. Gerade wenn das Netzwerk durch Emotet befallen wurde, sollten Geschäftspartner informiert werden. Emotet ist in der Lage anhand der Outlook Daten eines infizierten Rechners ziemlich echt aussehende Spam-Mails an E-Mail Adressen der Geschäftspartner zu schicken. Wenn also der eigene Rechner infiziert wurde, ist es mehr als wahrscheinlich, dass eine Spam Flut an die eigenen Kontakte unter dem eigenen Namen beginnen wird. Die Mails werden mit gefälschten Anzeigenamen gesendet, beziehen sich aber auf tatsächliche Konversation. Die E-Mail Adressen, der Betreff und ein paar Zeilen der Konversation wurden dabei aus dem Outlook Profil des infizierten Rechners erbeutet.

Sobald eine Infektion festgestellt wurde, ist es also erforderlich mit offenen Karten zu spielen. Die Geschäftspartner werden SPAM-Mails in Ihrem Namen mit Emotet im Gepäck erhalten, es ist also nur seriös die Partner zu warnen. Niemand hat etwas davon, wenn der Geschäftspartner auch noch infiziert wird. So kann man zumindest versuchen, eine weitere Verbreitung zu stoppen.

Selbstverständliche Maßnahmen gegen Emotet

Natürlich dürfen auch die folgenden selbstverständlichen Maßnahmen nicht fehlen:

- KEIN Benutzer surft oder arbeitet mit Administrator-Berechtigungen

- Virenscanner und dessen Signaturen müssen aktuell sein

- Backups retten Leben

- Segmentierung des Netzwerks und Einsatz von Firewalls zwischen den Netzsegmenten

- Die Windows Firewall wird niemals deaktiviert, NIEMALS.

- Betriebssystem und alle andere Software muss dem aktuellem Update Stand sein

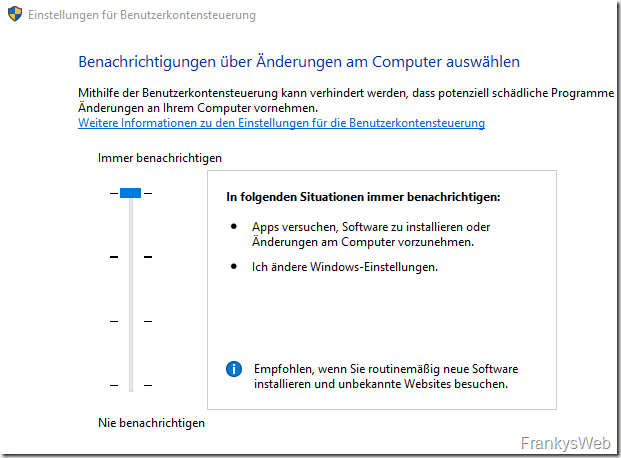

- Die Windows UAC ist auf allen Clients und Servern auf den Modus “Immer benachrichtigen” eingestellt

Diese Maßnahmen lassen aus meiner Sicht keinen Raum für Diskussionen, gerade der erste Punkt ist, wie sagt man so schön: alternativlos. Für administrative Tätigkeiten ist immer ein separater Account zu nutzen, von dieser Regelung sind auch die Administratoren des Unternehmens nicht ausgenommen.

Zwar lässt sich mit den genannten Maßnahmen eine Infektion mit Emotet nicht komplett verhindern, aber es wird zumindest erschwert.

Gerne nehme ich hier weitere Maßnahmen auf, Vorschläge dazu können in den Kommentaren hinterlassen werden.

Aktuelles Beispiel

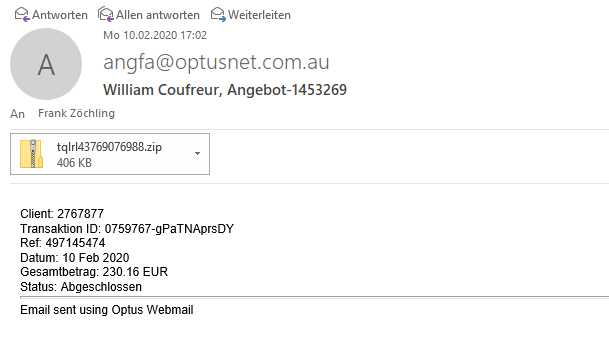

Heute kam sogar wieder ganz frisch ein Beispiel durch den Spam-Filter geflutscht:

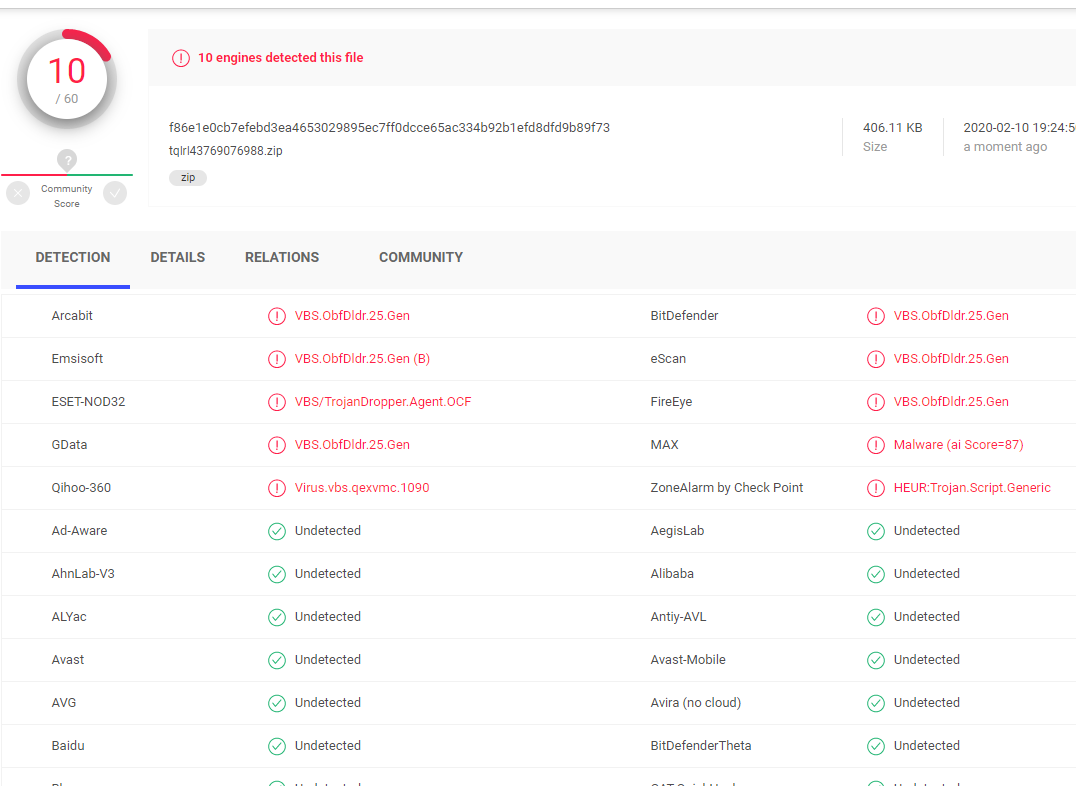

Ein ZIP im Anhang, darin befindet sich eine VBS Datei welche nur 10 von 60 Virenscannern als Virus erkennen:

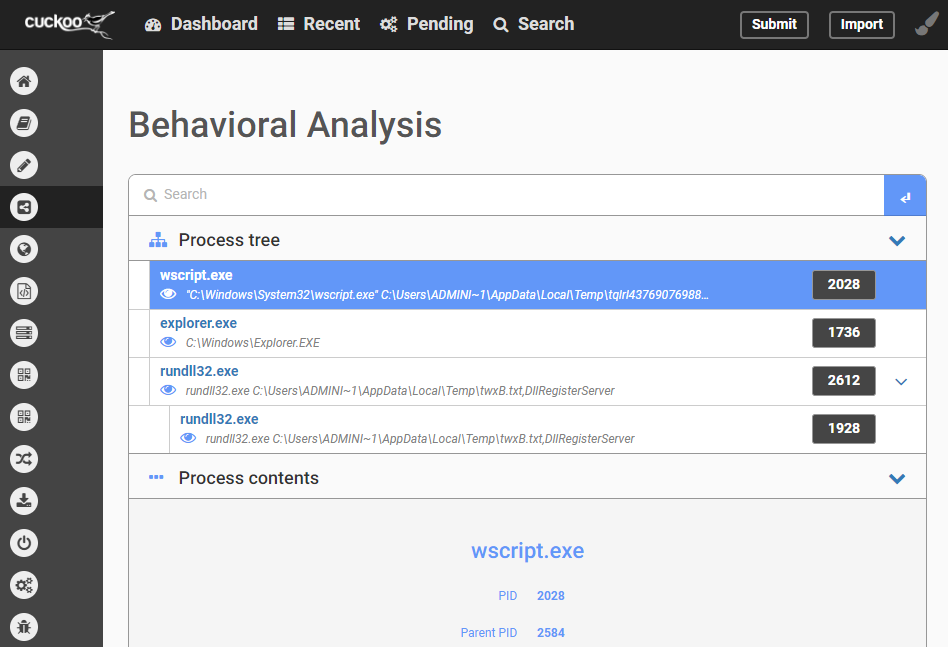

Die Anlalyse mit Cuckoo ist da schon aufschlussreicher:

Dies mal nur auf die Schnelle als Beispiel.

Hi Frank,

eine Frage zu diesem Artikel: https://www.windowspro.de/wolfgang-sommergut/makros-office-2016-2019-einschraenken-blockieren-gruppenrichtlinien

Dort ist die Rede davon, das per GPO die Makros blockiert werden können.

Ich habe soweit alles eingestellt, aber es wird nur in der Leiste eine Sicherheitswarnung angezeigt und die Möglichkeit den Inhalt zu aktivieren gegeben.

Das möchte ich eigentlich verhindern.

Explizit geht es mir hier um Access und Excel.

Vielleicht hast du einen Tipp?

Hallo,

danke für den informativen Beitrag und das Skript. Nun zur Frage: gibt es eine Möglichkeit den Hinweistext bei bestimmten Postfächern / Anwendern nicht zu setzen, also eine Ausnahme zu definieren? (Grund: PGP verschlüsselte E-Mails werden durch den Hinweistext zerstört…)

Gruß

Alex

Hat sich erledigt… unter Nachrichtenfluss können Ausnahmen hinterlegt oder gleich „Dem Betreff der Nachricht Folgendes voranstellen“ ausgewählt werden.

Hallo Frank,

danke für die Tipps. Gibt es einen Weg um die Outlook QuickSteps auf die Clients zu verteilen, der von Microsoft supportet wird? Ich habe nach längerer Recherche nichts verlässliches gefunden, was sehr schade wäre.

Gruß Tobias

Hallo Tobias,

Wenn Du auf dem Exchange Server ein freigegeben-Postfach erstellst und darin ein Quickstepps konfigurierst, sollten danach alle Personen die auf diese Postfach eine Berechtigung bekommen haben das vorkonfigurierte Quickstepps sehen.

Gruß PD2100

Hallo Frank,

wir blockieren bei den E-Mails nicht nur *.doc und *.docx, sondern auch *.xls und *.xlsx sowie *.iso und *.ace

ACE ist obsolet

ISO als Anhang schon extrem suspekt

und auch in den Excel Dateien kamen schon oft Schädlinge Huckepack.

Hallo Frank,

das mit der Transportregel testen wir gerade und hier gibt es ein paar Fälle wo der Disclaimer eingefügt wird obwohl Er es nicht sollte.

Es ist „‚Außerhalb der Organisation“ hinterlegt und wenn wir jetzt eine E-Mail von Extern erhalten dann erscheint auch der Disclaimer. Kommt aber eine E-Mail von einem System das E-Mails über einen Empfangsconnector versendet und auch einen Absenderadresse hat die unserer Maildomäne entspricht (Support@firma.de) dann erscheint ebenfalls der Disclaimer. Die Domäne „firma.de“ ist natürlich als „Akzeptierte Domäne“ hinterlegt.

Ist dies der Fall weil die E-Mail über den EC reinkommt und von einem anderen System stammt?

MfG Paul

Hallo Paul,

konntet ihr schon eine Lösung dafür finden?

Wir haben auch das gleiche Problem.

MfG David

Hallo zusammen,

kann jemand mir helfen, ich habe noch einen Exchange 2007 hier und bekommen bei dem Script eine Fehlermeldung:

New-TransportRule : Es wurde kein Parameter gefunden, der dem Parameternamen „F

romScope“ entspricht.

Bei C:\MarkExternalMails.ps1:7 Zeichen:82

+ New-TransportRule -Name „External to Organization Warning“ -Priority 0 -FromS

cope <<<< "NotInOrganization" -ApplyHtmlDisclaimerLocation "Prepend" -ApplyHtm

lDisclaimerText $WarningMessage

Danke!!!

Hallo Frank,

hallo Community,

wer hat denn hier bzgl. des Einsammelns der Ereignisse mit WEF gearbeitet?

Gibt es Alternativen, die auf Clients einsetzt? Ich habe schon öfters von Graylog + NXLog gelesen.

Gruß

Hallo Frank,

sehr guter und wichtiger Artikel. Ich finde es immer wieder erschreckend, wie viele Firmen Ihre Mitarbeiter mit administrativen Rechten arbeiten lassen. „Wir vertrauen unseren Mitarbeitern und passiert ist ja auch noch nie etwas“ … naja – manche sind einfach unbelehrbar.

Ich nutze zudem noch den „Ressourcenmanager für Dateiserver“ als Schutz vor Verschlüsselungstrojanern. Wer sich dafür interessiert, ich habe hier eine Anleitung geschrieben: https://www.tech-faq.net/schutz-vor-ransomware/.

Diese Maßnahme bietet zwar auch keinen 100%igen Schutz, lässt mich aber doch ruhiger schlafen.

Viele Grüße, René

DANKE!

Doch Vorsicht mit der Dateiprüfung auf virustotal.com – seit dem 7. September 2012 gehört VirusTotal zu Google Inc. – wer z.B. dort Dateien mit vertraulichem Material (persönliche Daten, Arztberichte, Betriebsratsprotokolle, Adresslisten…) zur Prüfung einreicht, hat diese in der amerikanischen Datenkrake versenkt und damit gegen die DSGVO verstoßen!

Office Makros lassen sich leider nicht mit Office Home & Business 2013-2019 deaktivieren (ohne dass der Benutzer die Einstellung wieder ändern kann), da hier die GPOs nicht greifen.

Ich würde die GPO für die Deaktivierung von Makros aus dem Internet verwenden, die ist bei mir auf jeden Fall aktiv mit CTR-Installationen. Dadurch können nur Makros ausgeführt werden, die sich in den sicheren Speicherorten befinden. Das ist im Template unter:

„Administrative templates > Microsoft Word (bzw. Excel) 2016 > Word options > Security Trust Center > Block macros from running in Office files from the Internet“

Leider enthält das ZIP zur Markierung externer Mails nur eine 0 Byte Datei.

Hallo Ingo,

ich habe den Download korrigiert. Jetzt sollte es klappen.

Gruß,

Frank

Wunderbar, vielen Dank!

Insgesamt eine sehr schöne Zusammenfassung von allen möglichen Dingen, die für die Mehrzahl der Umgebungen umsetzbar sein sollten.

Wer ansonsten Enterprise Clients einsetzt, kommt an sich kaum an AppLocker vorbei. Sobald der breit ausgerollt ist, macht das das Leben wieder etwas ruhiger. Hilft nicht gegen tatsächliche Hacker, aber gegen den üblichen Unsinn, den User so runterladen.

Hallo,

nein, ich halte die Sperre für gerechtfertigt. Wobei ich Anhänge nicht lösche sondern verschlüsseln lasse. So ist der Frust der User nicht ganz so groß.

Grüße