Die Ransomware DXXD greift offenbar Windows Server direkt an. DXXD verschlüsselt wie auch andere Ransomware Dateien und hängt an die verschlüsselte Datei die Endung .dxxd an.

Bisher ging ein Angriff auf Windows Server meistens von einem infizierten Client aus, der dann Dateien auf Netzlaufwerken verschlüsselt hat. Im Forum von Bleeping Computer wird allerdings vermutet das Brute Force Attacken auf den RDP Dienst durchgeführt werden um die Server direkt zu infizieren.

Ob tatsächlich RDP verwendet wird, ist derzeit noch unklar. Ich nehme es aber trotzdem mal zum Anlass darauf hinzuweisen, dass RDP nicht direkt im Internet erreichbar sein darf. Ich kenne da leider so Einige, die ein simples Portforward benutzen um schnell auf Server zugreifen zu können.

Deutlich besser wäre es ein VPN zu konfigurieren, das unterstützt selbst der billigste Router und ist immer noch besser als RDP direkt im Internet erreichbar zu machen. Und nein: den Port von 3389 auf irgendetwas anderes zu ändern macht keinen Unterschied.

Auch eine Richtlinie, die Accounts nach einer bestimmten Anzahl von falschen Kennwörtern sperrt, ist keine gute Idee. Im schlimmsten Fall betrifft das bei einer Brute Force Attacke ziemlich viele Konten, die alle gesperrt sind.

Deutlich besser: VPN mit 2 Faktor Authentifizierung. Das ist zumindest meine Meinung zu dem Thema. RDP ist eine angenehme Sache um Server innerhalb des eigenen Netzwerks zu verwalten, aber nicht geeignet für die Fernwartung aus dem Internet. Es kommt doch auch niemand auf die Idee, seine Management Schnittstellen (vSphere, iLO, DRAC etc.) direkt aus dem Internet erreichbar zu machen. Oder doch? Fühlt sich jemand angesprochen? Wenn ja, solche Schnittstellen im Internet zu finden, ist ähnlich einfach wie diese Webseite zu finden, einfach mal hier „iLO“ oder „vSphere“ als Suchbegriff eingeben: https://www.shodan.io

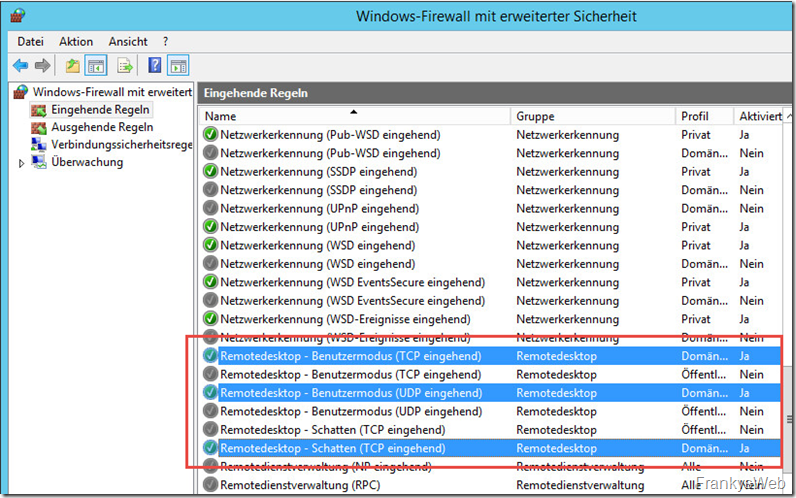

Egal, ich schweife ab. RDP also nicht im Internet erreichbar machen. Punkt. Selbst im internen Netzwerk sollte RDP nicht für jeden erreichbar sein, sondern entsprechend eingeschränkt werden. Mit der Windows Firewall ist das schnell gemacht, entsprechende Regel suchen:

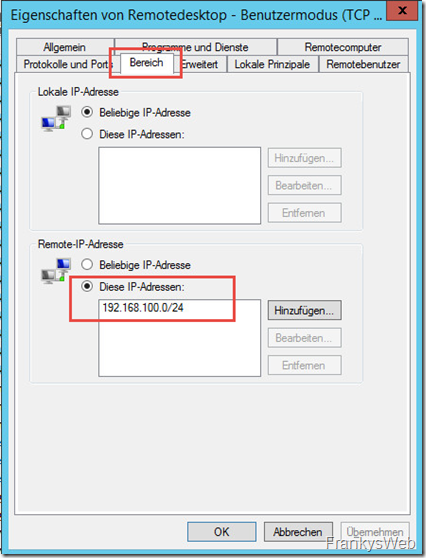

Und im Reiter „Bereich“ ein Subnetz, Range oder IPs angeben, die RDP nutzen dürfen:

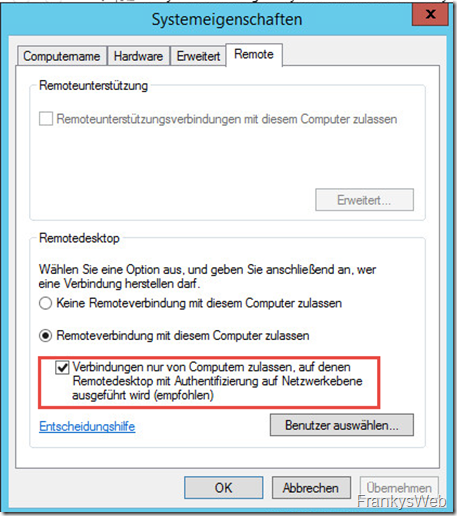

Auch wichtig: Das kleine Häkchen hier bitte nicht entfernen:

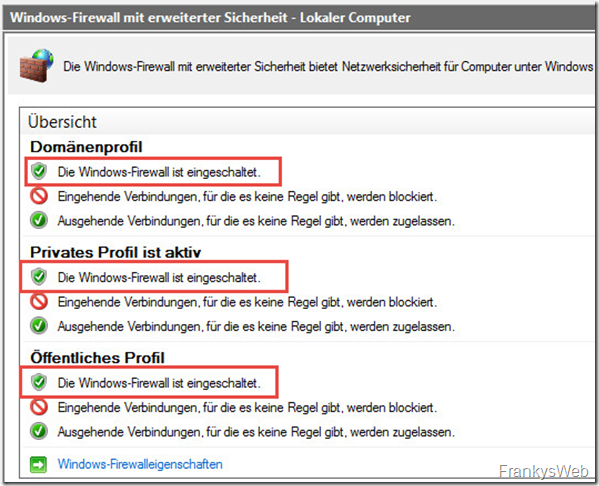

Und für die Windows Firewall gilt immer folgendes:

Immer!

Hallo Frank,

guter Hinweis :-)

Was mich wundert, auf meinem Server 2012 R2 habe ich die o.g. Einstellung übernommen. Das ist mein HyperV Host.

Auf diesem läuft ein 2012 DC und ein 2012 + Exchange 2016 in einer HyperV VM.

Bei den letzteren Servern sind die o.g. eingehenden Regel im Default gar nicht aktiviert (grün).

Sie sind ausgeschaltet und grau.

Ist das in einer HyperV Umgebung so gewollt oder warum sind die Regeln nicht aktiviert?

Grüße

Martin

ergänzend zu Deinem Beitrag sei erwähnt, dass das Publishing von RDP (User und ggf. Admin) via Remotegatway Server auch als sicher gilt und nicht schwer einzurichten ist.