Forefront TMG ist ja nun abgekündigt und es muss auf Kurz oder Lang Ersatz her. Es gibt mittlerweile einige Hersteller die in die Lücke springen die Forefront TMG hinterlässt. Einige vielversprechende Lösungen werde ich also testen und zu jedem auch gleich ein Howto veröffentlichen. Zum Schluss kommt dann noch ein Artikel der die Lösungen miteinander vergleicht und aus meiner Sicht die Vor- und Nachteile auflistet. Soweit der Plan.

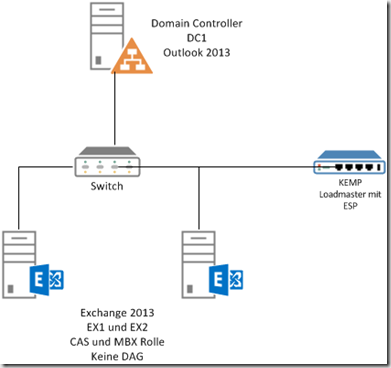

Ich habe also eine Standard Testumgebung erstellt, die ich für alle Lösungen verwenden werde. Die Testumgebung ist relativ einfach aufgebaut:

Es gibt einen Windows Server 2012 R2 mit dem Namen DC1 auf dem die Domain Controller Rolle und Outlook 2013 installiert ist. Exchange 2013 ist ebenfalls auf Server 2012 R2 installiert. Die Exchange Server tragen die Namen EX1 und EX2. Dies bildet immer die Ausgangssituation für alle Lösungen.

Ich habe mir vorab ein paar Bewertungskriterien festgelegt um später ein Fazit ziehen zu können, wohlgemerkt sind das meine eigenen Kriterien, die wahrscheinlich wenig über die Qualität der einzelnen Produkte aussagen. Dazu aber später mehr.

In diesem Artikel geht es um das “Edge Security Pack” von Kemp welches seit einiger Zeit Bestandsteil der Loadbalancer ist. Hier gibt es eine Übersicht:

http://kemptechnologies.com/tmg-edge-security-authentication

Ich hab mir also die Test Version besorgt und die Appliance wie folgt in meine Testumgebung eingebunden. Ganz einfach also: Single Arm, gleiches Subnetz, so einfach wie möglich (Ja, Edge Security und gleiches Subnetz, bzw diese Testumgebung wiederspricht sich, ich weiß… Ich hatte aber keine Lust die Umgebung umzubauen) ![]()

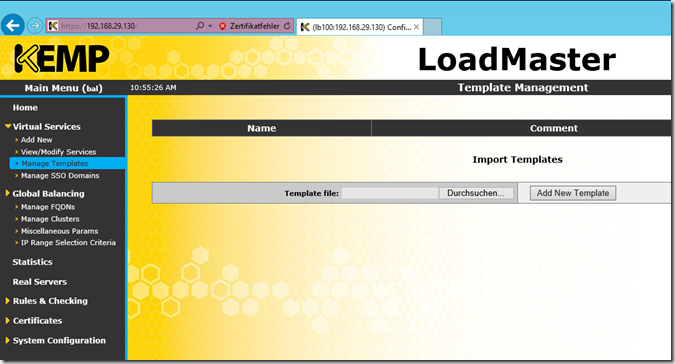

Die Inbetriebnahme der Appliance ist selbsterklärend, sobald IP, DNS und Gateway zugewiesen sind, kann die Appliance via Browser konfiguriert werden. Es gibt bereits Templates die einem die meiste Konfigurationsarbeit abnehmen. Die Templates können hier runtergeladen werden:

http://kemptechnologies.com/loadmaster-documentation#c7842

Ich habe dieses Template verwendet: “Exchange 2013 ESP services: SMTP with ESP and Unified HTTP/HTTPS with ESP”

Unter dem Punkt “Virtual Services” –> “Manage Templates”, kann die Datei hochgeladen werden

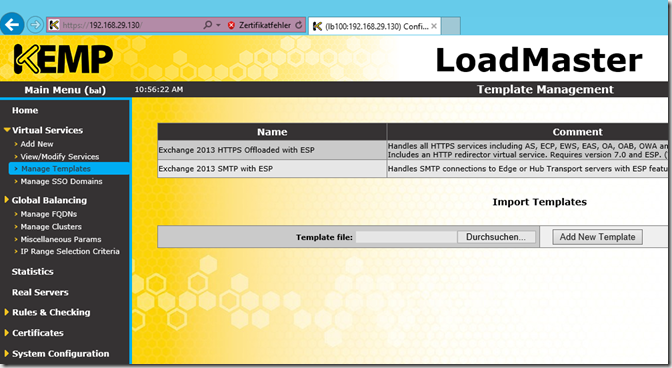

Wenn der Import erfolgreich war, sollten 2 Einträge sichtbar sein

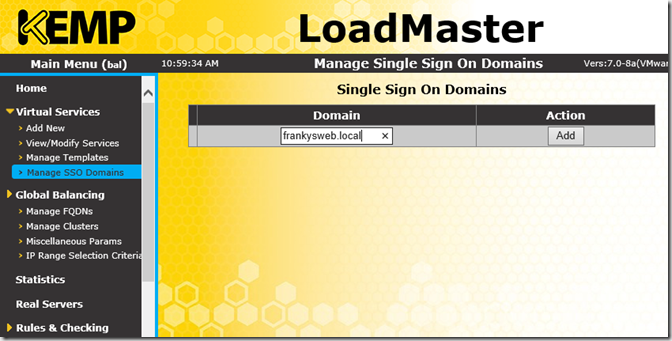

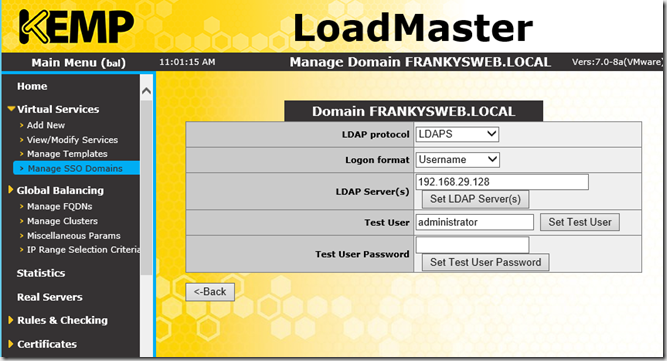

Als nächstes trage ich mein Active Directory unter “Manage SSO-Domains” ein:

Als LDAP-Server ist hier ein Domain Controller einzutragen, mit “Test User” ist hier nicht das Testen der Verbindung gemeint, sondern ein Benutzer der das Active Directory auslesen kann. Ich verwende der Einfachheit halber den Administrator

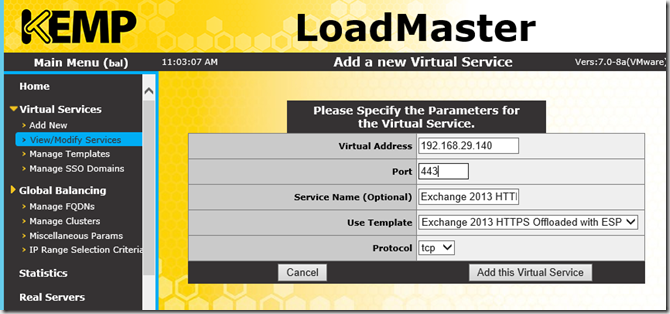

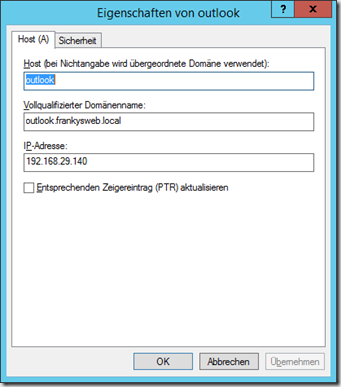

Jetzt kann der Virtual Service erstellt werden. Unter “Virtual Services” auf “Add New” klicken. Dann eine freie IP-Adresse angeben und das passende Template auswählen. Ich habe die IP 192.168.29.140 gewählt. Passend zu der IP habe ich im DNS-Server einen neuen Host-A Eintrag angelegt

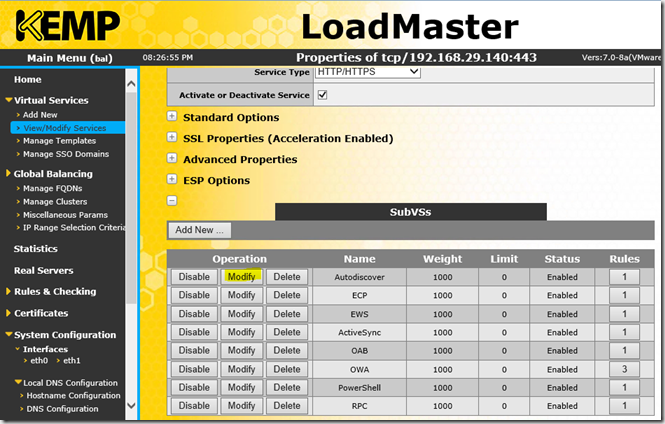

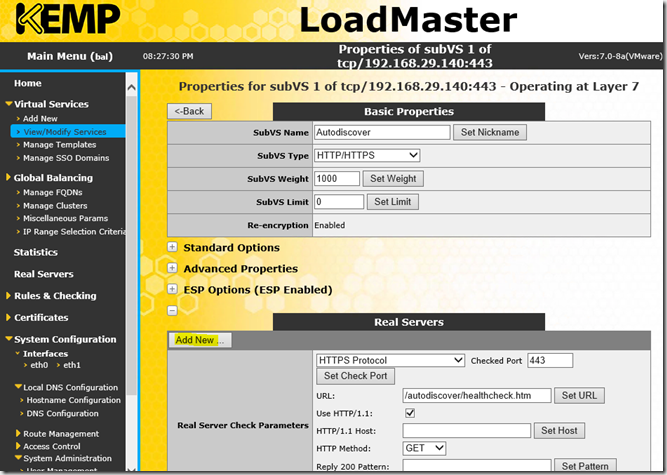

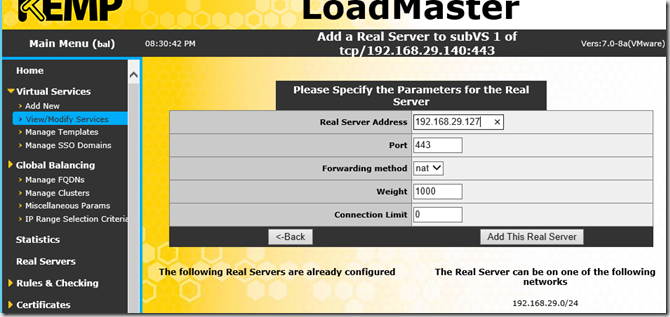

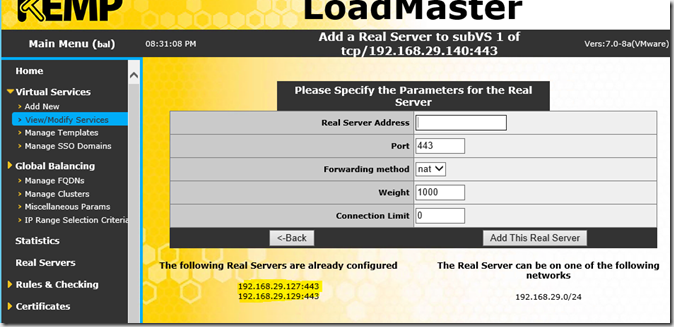

Jetzt können die Real Server zugewiesen werden, das geschieht für jeden Dienst separat. Diese Schritte müssen also für alle Dienste (ECP, EWS, OAB etc) durchgeführt werden

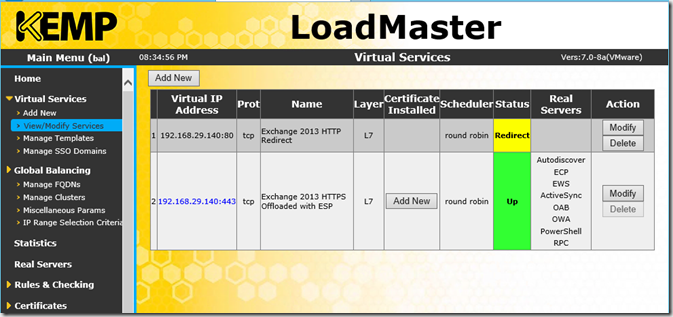

Nachdem die Real Server, also die Exchange Server, für alle Dienste eingetragen wurden, sollte es nun so aussehen:

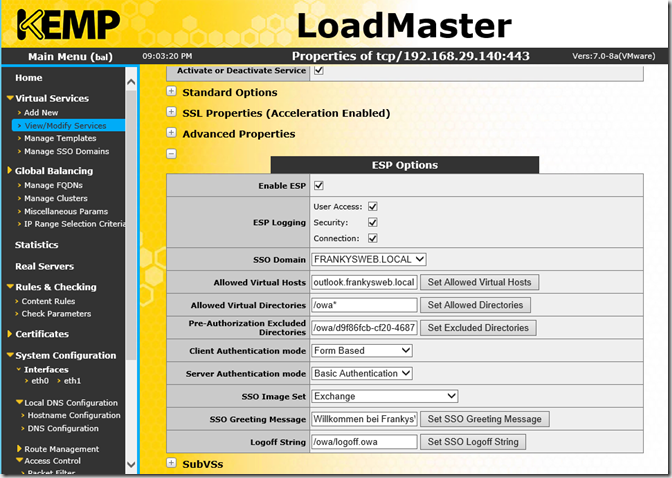

Jetzt muss noch das ESP eingeschaltet und konfiguriert werden

Einfach die Werte wie oben im Bild zu sehen anpassen, bzw übernehmen. Nur der Pfad zu “Pre-Authorization Excluded Directories” ist etwas hakelig. Um den Pfad zu ermitteln könnt ihr folgendes Befehl auf der EMD eingeben:

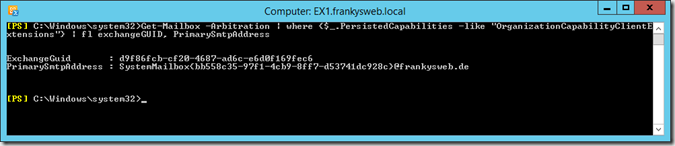

Get-Mailbox -Arbitration | where {$_.PersistedCapabilities -like „OrganizationCapabilityClientExtensions“} | fl exchangeGUID, PrimarySmtpAddress

Der Befehl liefert euch E-Mail Adresse und GUID zurück:

Aus der GUID und den Domain Teil der E-Mail Adresse könnt ihr euch jetzt den Pfad zusammensetzen, in meinem Fall so:

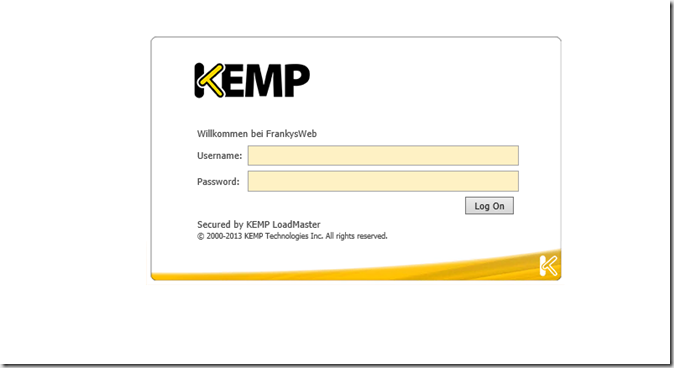

Nachdem alles konfiguriert wurde, sieht die OWA Login Seite so aus:

Das lässt sich scheinbar auch nicht anpassen, Exchange 2010 Login und Exchange 2013 OWA, das passt farblich natürlich überhaupt nicht zusammen. Scheinbar lässt sich das aktuell aber noch nicht ändern. Schade! Ich werde jetzt damit ein bisschen rumspielen und meine Ergebnis Tabelle pflegen, dann geht es weiter zum nächsten Produkt.

Hallo Frank!

Vielen Dank für den genialen Artikel! Unsere Erfahrungen werden hier widergespiegelt und, ganz ehrlich, das Interface im KEMP-Look wird wohl keiner einsetzen wollen. ;-)

Aktuell gibt’s das Exchange-Design und ein Blank-Design. KEMP meint, dass es noch andere Styles geben wird. Wir hoffen auf eine Whitelabel-Variante, die sich ans Corporate Design anpassen lässt.

Ansätze zum TMG-Austausch gibt’s ja wirklich einige. Ich bin gespannt auf weitere Tests und Vergleiche. Im Vergleich zur einfachen Konfiguration von KEMP und Sophos wirken ARR und Webanwendungsproxyrolle jedenfalls reichlich kompliziert.

Beste Grüße,

Hendrik

So sieht es wohl aus. In der UTM 9.2 scheint einiges zu passieren. Da bin ich mal gespannt. Selbst die HAProxy Variante ist meines Erachtens einfacher als Webanwendungsproxy oder AAR. Wobei beides nicht das Gelbe vom Ei ist.

Hi Frank,

toll das Du Dich darum bemühst. Auf einen TMG Ersatz warten einige.

Dienste wie EAS, OWA, OA, VPN Einwahl und IPSec site2site VPN muss man ja wieder mit der neuen Firewall sinnvoll und sicher in den Betrieb bringen.

Hast Du Sophos und Barracuda auf deiner Testliste?

Der Netscaler von Citrix soll ja alle Dienste beherrschen. Der Preis denke ich, könnte hier ein Problem sein.

Bin gespannt….;-)

Gruß

Frank

Hi,

ja im nächsten Artikel wird es um Sophos UTM gehen und an Barracuda hab ich auch gedacht. Mal sehn ob man da eine Testversion bekommt. Natürlich kommen auch noch die Windows Bordmittel und dann mal sehen was sich ergibt :-)

Gruß, Frank